De una forma u otra, las contraseñas siempre están en las noticias. Están siendo robados en violaciones de datos o son burlados por ser demasiado simples ; ridiculizado como inútil o lamentado por ser tecnológicamente atrasado. Sin importar qué opinión tengamos sobre las contraseñas, una cosa es indiscutible: las usaremos hoy, mañana y en el futuro previsible. A diferencia de las tecnologías de reconocimiento facial o táctil, las contraseñas se usan en todas partes porque son baratas de implementar y fáciles de usar. Para los usuarios finales, son tan poco tecnológicos como los técnicos de seguridad. Por supuesto, esa ubicuidad y simplicidad es precisamente lo que hace que las contraseñas sean atractivas para los ladrones. En esta publicación, observamos cómo los hackers roban nuestras contraseñas y qué podemos hacer para detenerlas.

1. Relleno de credenciales

Nivel de riesgo: alto

Se estima que los piratas informáticos prueban diariamente decenas de millones de cuentas utilizando relleno de credenciales.

¿Qué es?

El relleno de credenciales, también conocido como limpieza de listas y reproducción de brechas, es un medio de probar bases de datos o listas de credenciales robadas, es decir, contraseñas y nombres de usuario, contra múltiples cuentas para ver si hay una coincidencia.

¿Como funciona?

Los sitios con poca seguridad se violan de manera regular y los ladrones se dirigen activamente a eliminar las credenciales de los usuarios de dichos sitios para que puedan venderlos en la red oscura o en foros clandestinos. Como muchos usuarios usarán la misma contraseña en diferentes sitios, los delincuentes tienen una probabilidad estadísticamente buena de encontrar que el usuariojanedoe@somesite.netha usado la misma contraseña janedoe@anothersite.com. Las herramientas para automatizar la prueba de una lista de credenciales robadas en varios sitios permiten a los piratas informáticos violar rápidamente nuevas cuentas incluso en sitios que practican una buena seguridad y seguridad de contraseña.

¿Cómo puedes mantenerte seguro?

La clave para no convertirse en una víctima del relleno de credenciales es simple: cada contraseña para cada sitio debe ser única. Por supuesto, eso no evitará que su contraseña sea robada para una cuenta en un sitio con poca seguridad, pero significa que cualquier compromiso de sus credenciales no lo afectará en ningún otro lugar en Internet. Si te quedas sin aliento al crear y recordar contraseñas únicas para cada sitio que utilizas, consulta nuestra sección de Consejos cerca del final de la publicación.

2. Phishing

Nivel de riesgo: alto

Más del 70% de todos los delitos cibernéticos comienzan con un ataque de phishing o spear-phishing.A los piratas informáticos les encanta usar técnicas de phishing para robar las credenciales de los usuarios, ya sea para su propio uso, o más comúnmente para vender a los delincuentes en la red oscura.

¿Qué es?

El phishing es un truco de ingeniería social que intenta engañar a los usuarios para que proporcionen sus credenciales a lo que creen que es una solicitud genuina de un sitio o proveedor legítimo.

¿Como funciona?

Por lo general, pero no siempre , el phishing se produce a través de correos electrónicos que contienen enlaces fraudulentos a sitios web clonados o un archivo adjunto malicioso . En algún lugar de la cadena de eventos que comienza con el usuario mordiendo el anzuelo, los estafadores presentarán un formulario de inicio de sesión falso para robar el nombre de usuario y la contraseña.Los estafadores también utilizarán alguna forma de intercepción entre un usuario y una página de inicio de sesión genuina, como un ataque de hombre en el medio para robar credenciales.

¿Cómo puedes mantenerte seguro?

Utilice la autenticación de 2 factores o de múltiples factores. Aunque los investigadores han desarrollado trucos para superarlos, en la naturaleza aún no se han informado casos. La precaución es su defensa número uno contra el phishing. Ignore las solicitudes para iniciar sesión en los servicios desde enlaces de correo electrónico y vaya siempre directamente al sitio del proveedor en su navegador. Revise los correos electrónicos que contienen archivos adjuntos cuidadosamente. La mayoría de los correos electrónicos de phishing contienen errores ortográficos u otros errores que no son difíciles de encontrar si se toma un momento para inspeccionar el mensaje cuidadosamente.

3. Rociado de contraseña

Nivel de riesgo: alto

Se estima que quizás el 16% de los ataques a las contraseñas provienen de ataques de rociado de contraseñas.

¿Qué es?

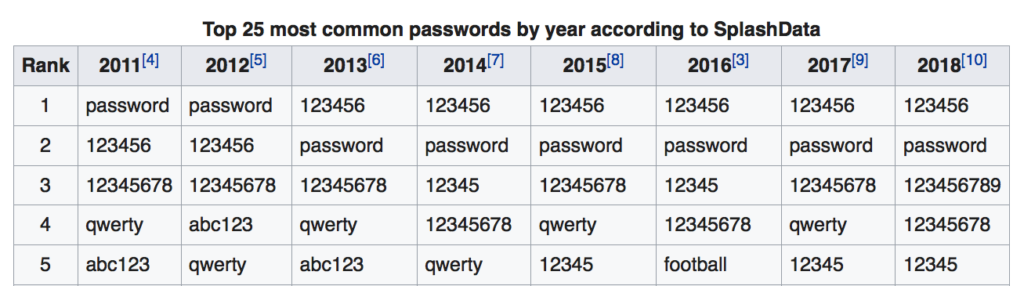

Contraseña pulverización es una técnica que intenta utilizar una lista de contraseñas de uso común en contra de un nombre de cuenta de usuario, tales como 123456, password123, 1qaz2wsx, letmein,batmany otros.

¿Como funciona?

Algo así como el relleno de credenciales, la idea básica detrás de rociar contraseñas es tomar una lista de cuentas de usuario y probarlas contra una lista de contraseñas. La diferencia es que con el relleno de credenciales, las contraseñas son todas contraseñas conocidas para usuarios particulares.La pulverización de contraseñas es más contundente. El estafador tiene una lista de nombres de usuario, pero no tiene idea de la contraseña real. En cambio, cada nombre de usuario se prueba con una lista de las contraseñas más utilizadas. Estos pueden ser los primeros 5, 10 o 100, dependiendo de cuánto tiempo y recursos tenga el atacante. La mayoría de los sitios detectarán intentos repetidos de contraseña desde la misma IP, por lo que el atacante debe usar varias IP para extender la cantidad de contraseñas que pueden probar antes de ser detectado.

¿Cómo puedes mantenerte seguro?

Asegúrese de que su contraseña no esté en la lista de las 100 contraseñas más utilizadas.

4. Registro de teclas

Nivel de riesgo: medio

El registro de teclas a menudo es una técnica utilizada en ataques dirigidos , en el que el pirata informático conoce a la víctima (cónyuge, colega, pariente) o está particularmente interesado en la víctima (espionaje corporativo o del estado nacional).

¿Qué es?

Los registradores de teclas registran los trazos que escribe en el teclado y pueden ser un medio particularmente efectivo para obtener credenciales para cosas como cuentas bancarias en línea,billeteras criptográficas y otros inicios de sesión con formularios seguros.

¿Como funciona?

El registro de teclas es más difícil de lograr que el Relleno de credenciales, el phishing y la pulverización de contraseñas porque primero requiere acceso o compromiso de la máquina de la víctima con malware de registro de teclas. Dicho esto, hay muchos kits de post-explotación disponibles públicamente que ofrecen a los atacantes keyloggers listos para usar , así como herramientas comerciales de spyware supuestamente para el monitoreo de padres o empleados.

¿Cómo puedes mantenerte seguro?

Debe ejecutar una buena solución de seguridad que pueda detectar infecciones y actividad de registro de teclas. Este es uno de los pocos tipos de técnicas de robo de contraseñas en las que la solidez o singularidad de su contraseña realmente no hace ninguna diferencia. Lo que cuenta es qué tan bien su punto final está protegido contra la infección, y si su software de seguridad también puede detectar actividad maliciosa si el malware encuentra un camino más allá de sus características de protección.

5. Fuerza bruta

Nivel de riesgo: bajo

Sorprendentemente, no tan frecuente como las personas tienden a pensar, las contraseñas de forzamiento bruto son difíciles, lentas y costosas para los delincuentes.

¿Qué es?

Es el tipo de cosas sobre las que a los investigadores de seguridad les gusta escribir, o que podrían ver en programas de televisión: un hacker ejecuta un algoritmo contra una contraseña cifrada y en 3 … 2 … 1 … el algoritmo descifra la contraseña y la revela en texto plano .

¿Como funciona?

Hay muchas herramientas como «Aircrack-ng», «John The Ripper» y «DaveGrohl» que intentan forzar contraseñas de fuerza bruta. Generalmente hay dos tipos de grietas disponibles. El primero es algún tipo de ataque de «diccionario», llamado así porque el atacante solo prueba cada palabra del diccionario como contraseña. Programas como los mencionados anteriormente pueden ejecutar y probar un diccionario completo en cuestión de segundos. El otro tipo de técnica se utiliza cuando el pirata informático ha adquirido (a través de una violación de datos) el hash de la contraseña de texto sin formato. Dado que no se pueden revertir, el objetivo es descifrar tantas contraseñas de texto sin formato como sea posible e intentar encontrar una coincidencia. Existen tablas de arco iris que enumeran los hash de frases de contraseña comunes para acelerar este proceso.

Una de las razones por las cuales el descifrado de contraseñas no es una técnica tan viable como algunas de las otras que hemos mencionado es que las contraseñas encriptadas generalmente usan una sal . Estos son algunos datos aleatorios utilizados en el proceso de cifrado que garantizan que no haya dos contraseñas de texto sin formato que produzcan el mismo hash. Sin embargo, los errores cometidos por los administradores del sitio al usar o almacenar sales y contraseñas pueden hacer que se puedan descifrar algunas contraseñas cifradas.

¿Cómo puedes mantenerte seguro?

La clave para mantenerse a salvo de los ataques de fuerza bruta es asegurarse de usar contraseñas de longitud suficiente. Cualquier cosa de 16 caracteres o más debería ser suficiente dada la tecnología actual, pero idealmente a prueba de futuro utilizando una frase de contraseña que sea tan larga como el máximo permitido por el servicio al que se está suscribiendo. Evite utilizar cualquier servicio que no le permita crear una contraseña de más de 8 o 10 caracteres. ¿Te preocupa cómo recordarías una contraseña súper larga? Vea la sección de Consejos a continuación.

6. Descubrimiento local

Nivel de riesgo: bajo

Principalmente, una técnica que solo se usaría en un ataque dirigido, ya sea por un conocido conocido, pariente, colega o policía.

¿Qué es?

El descubrimiento local ocurre cuando escribe o usa su contraseña en algún lugar donde se puede ver en texto plano. El atacante encuentra la contraseña y la usa, a menudo sin que usted sepa que la contraseña se ha filtrado.

¿Como funciona?

¿Has visto esas películas donde los policías pasan por la basura del chico malo en busca de pistas sobre lo que ha estado haciendo? Sí, el buceo en el basurero es una forma válida de obtener una contraseña a través del descubrimiento local. ¿Tiene una nota Post-It en el monitor o un diario en el cajón del escritorio con sus credenciales de Paypal? Sin embargo, existen más medios encubiertos de descubrimiento local, que incluyen la detección de comunicaciones por Bluetooth o la búsqueda de contraseñas de texto sin formato en registros o URL. El surf de hombros tampoco es desconocido. Eso puede ser cualquier cosa, desde un colega que se esconde subrepticiamente detrás de su escritorio cuando inicia sesión, hasta CCTV en cafeterías y otras áreas públicas que podrían capturar videos de usuarios mientras escriben sus credenciales de inicio de sesión en un sitio web en sus computadoras portátiles.

¿Cómo puedes mantenerte seguro?

No hay necesidad de ser paranoico, pero tenga la precaución adecuada. Si bien el riesgo es bajo en general, si usted se convierte en la fruta más sencilla al dejar registros fácilmente visibles de su contraseña, no se sorprenda si alguien se aprovecha de eso.

7. Extorsión

Nivel de riesgo: bajo

Probablemente el más bajo en la escala de riesgo, pero no desconocido.

¿Qué es?

Alguien te exige que les des tus credenciales. No hay subtefuge involucrado. El trato es que renuncies a tu contraseña o hacen algo que no te gustará.

¿Como funciona?

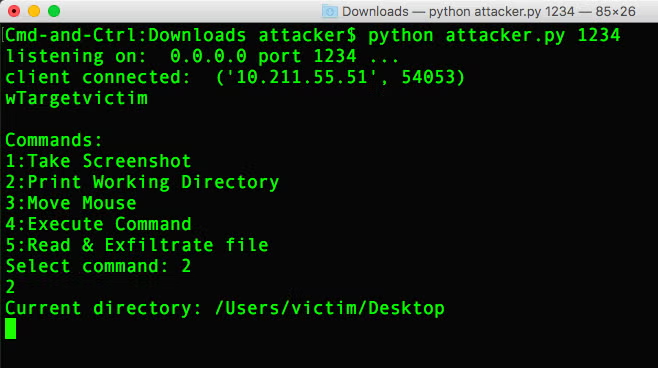

Técnica directa de chantaje que depende de la naturaleza de la relación entre el atacante y el objetivo. Alguien puede exigir su contraseña si tiene los medios para dañarlo o avergonzarlo si no cumple, como revelar información confidencial, imágenes o videos sobre usted, o amenazar la seguridad física de usted o sus seres queridos. El malware RAT que permite que los piratas informáticos lo espíen a través de una cámara web o de video puede exponerlo a este tipo de extorsión.

¿Cómo puedes mantenerte seguro?

Como las víctimas de ransomware están descubriendo casi a diario, no hay un libro de reglas sobre cómo lidiar con las demandas de extorsión. Es una compensación entre el valor de lo que quieren y el valor del daño que podrían hacer. Tenga en cuenta que, en algunas jurisdicciones y en ciertas circunstancias, ceder ante una demanda de extorsión podría hacer que sea procesado por la ley.

¿Importan las contraseñas?

Algunos piensan que no , pero sí lo hacen. Las contraseñas seguras lo protegerán de técnicas como la pulverización de contraseñas y los ataques de fuerza bruta, mientras que las contraseñas únicas lo protegerán del relleno de credenciales, asegurando que el daño causado por una fuga en un sitio no lo afecte negativamente en otro lugar.

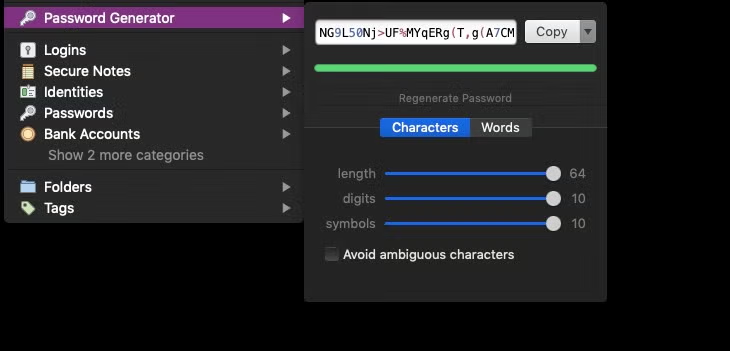

Consejos para crear contraseñas seguras y únicas

Una de las principales razones por las que el Rellenamiento de credenciales y la pulverización de contraseñas tienen tanto éxito es porque a las personas no les gusta crear y recordar contraseñas complejas. La buena noticia, que realmente no debería ser una noticia, ya que ha sido cierto durante bastante tiempo, es que los administradores de contraseñas le ahorrarán el esfuerzo. Estos están disponibles y algunos navegadores incluso tienen sugerencias de contraseñas incorporadas. Por supuesto, es cierto que no son infalibles. Por lo general, se basan en una contraseña maestra que, si se ve comprometida, expone todos los huevos en su canasta individual. Sin embargo, las posibilidades de ser víctima de robo de contraseñas si usa un administrador de contraseñas son significativamente menores en comparación con si no lo hace. Sugerimos que los beneficios de los administradores de contraseñas superan enormemente los riesgos y los recomendamos como práctica básica de Security 101.

Conclusión

Las contraseñas no desaparecerán pronto, e incluso hay buenos argumentos para sugerir que no deberían hacerlo. Si bien los datos biométricos, el escaneo facial y de huellas dactilares tienen un papel importante para ayudar a garantizar el acceso a los servicios, la belleza primordial de una contraseña es que es «algo que sabes» y no «algo que tienes». El último puede ser quitado de usted, en algunos casos legalmente, pero el primero no, siempre y cuando se asegure de que sea lo suficientemente complejo, único y secreto. Combine eso con la autenticación de dos factores o de múltiples factores y sus posibilidades de sufrir pérdida de datos a través del pirateo de contraseñas son extremadamente bajas y, lo que es más importante, muy limitadas. Si un sitio inseguro pierde sus credenciales, puede estar seguro de que no lo afectará más allá de ese servicio en particular.

Fuente: sentinelone.com