Los investigadores de ESET han encontrado implantes de malware actualizados y una nueva puerta trasera llamada Okrum conectada con el grupo de amenazas Ke3chang que opera desde China mientras monitoreaban sus operaciones entre 2015 y 2019.

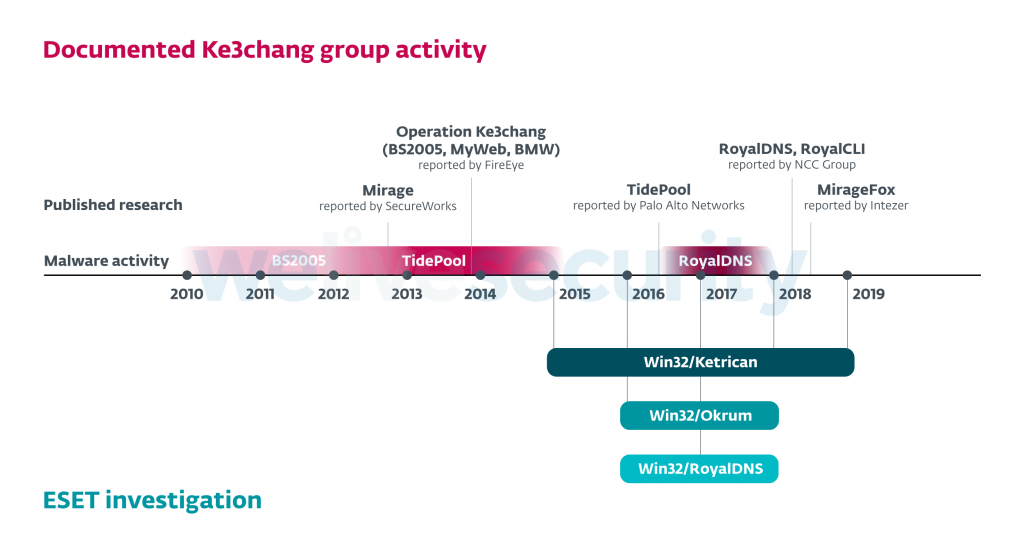

Las actividades de ciberespionaje del grupo Ke3chang Advanced Persistent persistent Amenaza (APT) ( también conocidas como Vixen Panda, Royal APT, Playful Dragon y APT15) se extienden durante casi una década, hasta el 2010, según los investigadores de FireEye.

Los principales objetivos del grupo de piratería son entidades de la industria petrolera y militar, contratistas gubernamentales, así como misiones y organizaciones diplomáticas europeas.

Actividad del grupo Ke3chang

Se sabe que Ke3chang ha operado campañas de ciberespionaje en varias campañas, y una de ellas activa desde 2012 hasta 2015 ha utilizado un malware similar a RAT denominado TidePool que permitió al grupo de piratería recopilar información sobre sus objetivos después de explotar el CVE-2015-2545. Vulnerabilidad de Microsoft Office.

De 2016 a 2017, Ke3chang empleó las puertas traseras de RoyalCLI y RoyalDNS como parte de las campañas dirigidas al gobierno del Reino Unido, intentando robar tecnología militar e información gubernamental como lo descubrió el equipo de Respuesta a Incidentes del Grupo NCC .

Durante 2018, Ke3chang comenzó a usar otro implante, la variante de malware del troyano de acceso remoto Mirage (RAT) conocido bajo el nombre de MirageFox.

La nueva puerta trasera Okrum de Ke3chang

La puerta trasera de Okrum se observó por primera vez en diciembre de 2016, y los datos de telemetría de ESET lo registraron aún más en acción durante los ataques contra «misiones diplomáticas en Eslovaquia, Bélgica, Chile, Guatemala y Brasil a lo largo de 2017».

Las máquinas específicas están infectadas con el malware Okrum mediante una arquitectura en constante cambio que presenta múltiples etapas y componentes, con un componente de instalación que carga uno de los dos cargadores que se utiliza para eliminar la puerta trasera incrustada en un archivo de imagen PNG para evitar la detección.

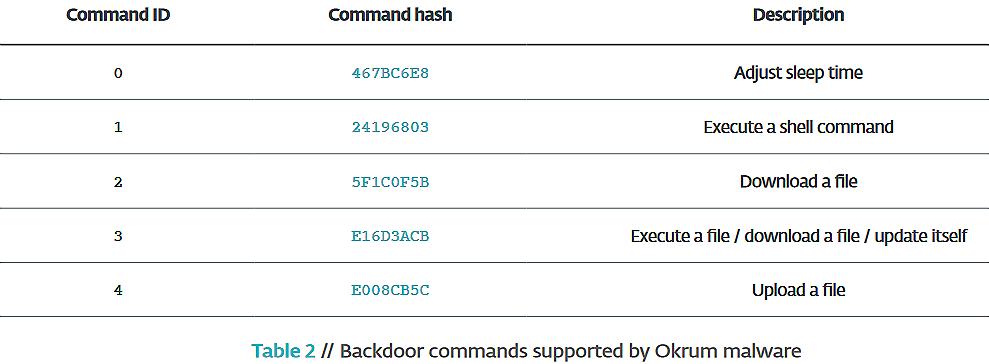

«La funcionalidad de la puerta trasera Okrum no es diferente a las otras puertas traseras operadas por el grupo Ke3chang. Los comandos les permiten a los atacantes descargar y cargar archivos, ejecutar binarios o ejecutar comandos de shell», encontraron los investigadores de ESET. «La puerta trasera también puede actualizarse a una versión más nueva y puede ajustar el tiempo que duerme después de cada comando de puerta trasera».

Después de que se haya dejado caer con éxito en la computadora de un objetivo, el implante Okrum puede obtener el derecho de administrador llamando a la API ImpersonateLoggedOnUser y comenzará a recopilar información de la computadora como el nombre de la computadora, el nombre del usuario, la dirección IP del host, el valor del sufijo DNS primario, la versión del sistema operativo, el número de compilación , y la arquitectura.

Estos datos se envían a su servidor de comando y control (C2) para registrar la máquina comprometida en la base de datos del atacante y posteriormente «inicia un ciclo en el que la computadora comprometida busca un comando de puerta trasera y luego lo interpreta localmente».

Okrum también enviará un nombre de campaña a su servidor C2 para permitir que los operadores realicen un seguimiento de las múltiples operaciones que están coordinando, y tres muestras (es decir, finanzas, green7 y rehake) han sido utilizadas por las muestras analizadas por ESET.

«La puerta trasera Okrum solo admite comandos básicos, lo que indica que es una puerta trasera de primera etapa o, lo más probable, que los operadores de malware ejecuten comandos más complicados manualmente», como se detalla en el documento técnico de ESET, una técnica conocida utilizada por APT15 durante su ataques según informes de investigadores del Grupo NCC e Intezer Labs .

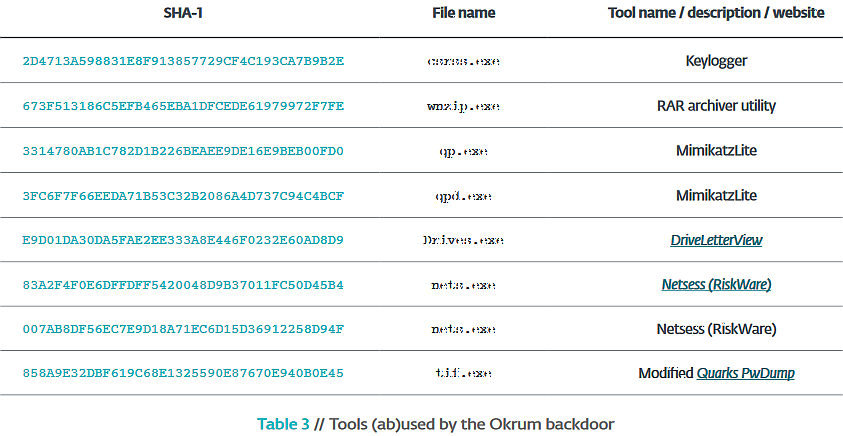

Después de establecerse en el sistema de una víctima, los actores de Ke3chang utilizarán y abusarán de una amplia variedad de otras herramientas para lograr sus objetivos, desde los dumpers de contraseñas y los enumeradores de sesiones de red hasta los keyloggers.

«Se observó que otras utilidades similares fueron utilizadas por otro malware Ke3chang, que se describe en la siguiente sección. Por ejemplo, una puerta trasera Ketrican de 2017 usó NetSess, NetE, ProcDump, PsExec, la utilidad de archivador RAR y Get-PassHashes», explica ESET equipo de investigación.

Las puertas traseras Ketrican

Mientras observaban las actividades del grupo Ke3chang en 2015, los investigadores de ESET también detectaron malware relacionado con las puertas traseras BS2005 encontradas por los investigadores de FireEye mientras analizaban la operación Ke3chang y el malware TidePool visto por la Unidad 42 de Palo Alto Networks en 2016.

«Comenzamos a conectar los puntos cuando descubrimos que la puerta trasera Okrum se usó para dejar caer una puerta trasera Ketrican, recién compilada en 2017», dice ESET. Durante el mismo año, el grupo Ke3chang APT también usó versiones actualizadas del malware RoyalDNS.

Las versiones actualizadas de la puerta trasera Ketrican con algunas mejoras de código se utilizaron nuevamente durante 2018 y 2019, apuntando al mismo tipo de organizaciones de los años anteriores.

Todas las puertas traseras de Ketrican, Okrum y RoyalDNS detectadas por ESET después de 2015 están estrechamente relacionadas con la actividad del grupo Ke3chang anterior, con las conexiones más destacadas:

• Las puertas traseras Ketrican de 2015, 2017, 2018 y 2019 han evolucionado a partir del malware utilizado en la Operación Ke3chang.

• La puerta trasera RoyalDNS detectada por ESET en 2017 es similar a la puerta trasera RoyalDNS utilizada en los ataques informados previamente.

Okrum está vinculada a las puertas traseras de Ketrican se usó para eliminar una puerta trasera Ketrican compilada en 2017

• Okrum, Ketrican y RoyalDNS apuntan al mismo tipo de organizaciones; • algunas de las entidades afectadas por Okrum también fueron atacadas con una o más puertas traseras Ketrican / RoyalDNS

• Okrum tiene un modus operandi similar al malware Ke3chang documentado previamente: está equipado con un conjunto básico de comandos de puerta trasera y se basa en la escritura manual de comandos de shell y Ejecutando herramientas externas para la mayor parte de su actividad maliciosa.

«Comenzamos a conectar los puntos cuando descubrimos que la puerta trasera Okrum se usó para lanzar una puerta trasera Ketrican, compilada en 2017. Encima de eso, encontramos que algunas entidades diplomáticas que fueron afectadas por el malware Okrum y las puertas traseras Ketrican 2015 también fueron afectados por las puertas traseras de Ketrican de 2017 «, dice Zuzana Hromcova de ESET, la investigadora detrás de los descubrimientos.» El grupo permanece activo en 2019; en marzo, detectamos una nueva muestra de Ketrican «.

El equipo de investigación de ESET proporciona una lista de técnicas MITRE ATT y CK al final de su informe Ke3chang e indicadores de compromiso (IOC) como parte del documento técnico OKRUM AND KETRICAN , que incluye hashes SHA-1 de malware y dominios de servidor C2 para Ketrican, Okrum , y puertas traseras RoyalDNS.

Fuente: pleepingcomputer.com