Los investigadores de seguridad de Microsoft han publicado detalles de una nueva campaña generalizada que distribuye una infame pieza de malware sin archivos que se encontró principalmente en usuarios europeos y brasileños a principios de este año.

Apodado Astaroth , el troyano de malware ha estado haciendo las rondas desde al menos 2017 y diseñado para robar información sensible de los usuarios como sus credenciales, pulsaciones de teclas y otros datos, sin dejar caer ningún archivo ejecutable en el disco ni instalar ningún software en la máquina de la víctima.

Inicialmente descubierto por investigadores de Cybereason en febrero de este año, Astaroath vivió fuera de la tierra ejecutando la carga útil directamente en la memoria de una computadora seleccionada o aprovechando herramientas legítimas del sistema, como WMIC, Certutil, Bitsadmin y Regsvr32, para ejecutar el código malicioso.

Mientras revisaba los datos de telemetría de Windows, Andrea Lelli, investigadora del Equipo de Investigación ATP de Microsoft Defender, recientemente detectó un repentino aumento inusual en el uso de la herramienta de línea de comandos de Instrumentación de Gestión (WMIC), lo que llevó a la revelación de un ataque sin archivo .

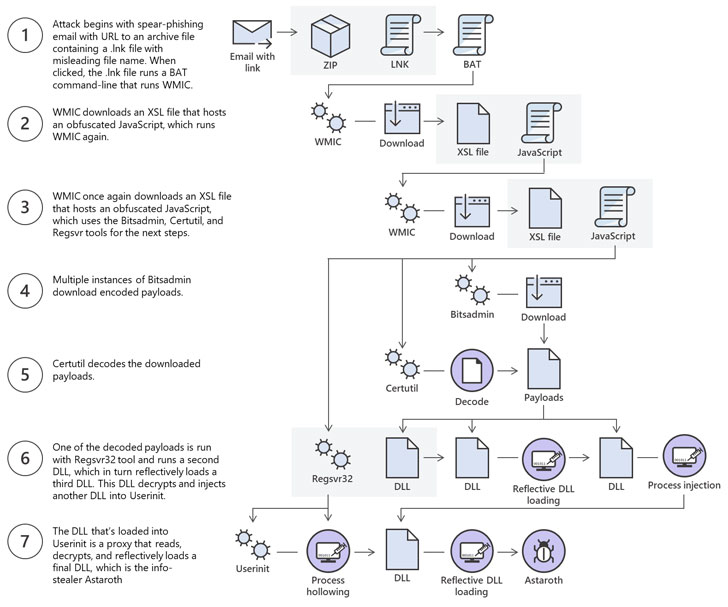

Una investigación posterior reveló que los atacantes detrás de esta campaña están distribuyendo malware Astaroth en múltiples etapas a través de correos electrónicos de phishing con un enlace malicioso a un sitio web que alberga un archivo de acceso directo de LNK.

Al hacer clic en el archivo de acceso directo, se ejecuta la herramienta WMIC incorporada de Windows que descarga y ejecuta un código JavaScript, lo que abusa aún más de la herramienta Bitsadmin para descargar todas las demás cargas maliciosas que realizan las tareas maliciosas de robo y carga de los datos de la víctima mientras se disfraza como sistema proceso.

«Todas las cargas útiles están codificadas en Base64 y descodificadas con la herramienta Certutil. Dos de ellas dan como resultado archivos DLL simples (los otros permanecen encriptados)», dijo el investigador en una publicación del blog publicada el lunes.

«La herramienta Regsvr32 se usa para cargar una de las DLL descodificadas, que a su vez descifra y carga otros archivos hasta que la carga útil final, Astaroth, se inyecta en el proceso Userinit».

Esto significa que el malware no se basa en ninguna vulnerabilidad de vulnerabilidad o en el descargador de troyanos tradicional para descargar nada en el sistema de destino. En su lugar, se basa completamente en las herramientas y comandos del sistema durante toda su cadena de ataques para disfrazarse como una actividad regular.

Esta técnica se denomina «vivir fuera de la tierra» y permite que el malware evite la detección de la mayoría de las soluciones de seguridad antivirus de punto final que se basan en el análisis de archivos estáticos.

Las etapas iniciales de acceso y ejecución para instalar silenciosamente el malware Astaroth en los dispositivos de destino se han demostrado en la cadena de ataque mostrada anteriormente.

Fuente: thehackernews.com