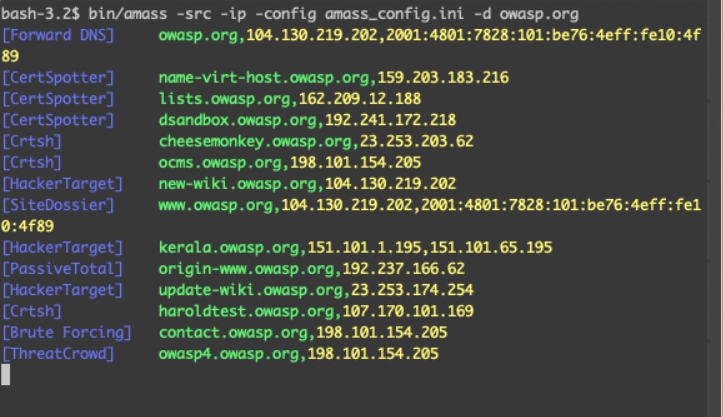

El proyecto OWASP Amass se centra en la enumeración de DNS y en las técnicas de generación de mapas de infraestructura de red. Estas técnicas incluyen: obtener nombres de subdominios al rastrear en páginas web, acceder a las API web, consultar bases de datos públicas, fuerza bruta recursiva, rastrear archivos web, permutar/alterar nombres DNS, revertir DNS y consultar ASN y netblocks asociados con direcciones IP. La información recopilada durante una enumeración se utiliza para construir una base de datos gráfica que genera un mapa de la presencia de una organización en Internet.

Cuando se completa la enumeración, la herramienta Amass es capaz de convertir los resultados en varios formatos diferentes aceptados por los motores de visualización de gráficos de red, mas populares. Esto ayuda a los analistas y expertos en seguridad informática que intentan identificar rápidamente el diseño de la red y las redes externas que está utilizando la organización objetivo.

El software se implementa en el lenguaje de programación Go, y es portátil en los sistemas operativos más populares, como Windows, Linux, MacOS, FreeBSD, etc. Las herramientas de línea de comandos se pueden obtener a través de varios mecanismos descritos en la página de instalación como: a través de Go al entorno de desarrollo, los binarios de lanzamiento, el gestor de paquetes Snap para sistemas Linux y varios paquetes mantenidos por otros.

Técnicas de recopilación de información utilizadas:

- DNS: enumeración básica, fuerza bruta (a solicitud), barrido de DNS inverso, alteraciones / permutaciones de nombre de subdominio, transferencias de zona (a solicitud).

- Rastreo: Ask, Baidu, Bing, CommonCrawl, DNSDB, DNSDumpster, DNSTable, Dogpile, Exalead, FindSubdomains, Google, IPv4Info, Netcraft, PTRArchive, Riddler, SiteDossier, ThreatCrowd, VirusTotal y Yahoo.

- Certificados: Censys, CertDB, CertSpotter, Crtsh y Entrust.

- API: BinaryEdge, BufferOver, CIRCL, HackerTarget, PassiveTotal, Robtex, SecurityTrails, Shodan, Twitter, Umbrella y URLScan

- Archivos Web: ArchiveIt, ArchiveToday, Arquivo, LoCArchive, OpenUKArchive, UKGovArchive, Wayback.

El uso ofensivo de esta herramienta es el Crawling Web una de las aplicaciones ofensivas de OSINT. Esta técnica es útil en las fases de reconocimiento de un test de penetración, ya que puede aprovechar la información que proporciona el rastreo web cuando se realiza otras tareas de reconocimiento, como el escaneo y la enumeración.

Por ejemplo, como se describe en la sección de inicio de este artículo, se puede someter los rangos de direcciones IP que se encuentren a través de Crawling Web a escaneos de puertos para encontrar hosts online en las redes de destino. Los resultados de Crawling Web son bastante útiles en otras tareas de test de penetración no relacionadas con el reconocimiento, como cuando se realizan escaneos de vulnerabilidad y se realizan tareas de explotación. Esencialmente permiten tener un mapa de los activos de una organización objetivo, por lo tanto, se tiene una muy buena idea de dónde empezar a buscar vulnerabilidades.

Fuente: Gurú de la Informática