Los investigadores de seguridad finalmente, con «alta confianza», vincularon una campaña mundial de espionaje cibernético descubierta anteriormente dirigida a la infraestructura crítica de todo el mundo con un grupo de piratería de APT de Corea del Norte.

Gracias a la nueva evidencia recopilada por los investigadores después de analizar un servidor de comando y control (C2) involucrado en la campaña de espionaje y confiscado por la policía.

Apodada Operación Sharpshooter , la campaña de espionaje cibernético dirigida a organizaciones gubernamentales, de defensa, nucleares, energéticas y financieras de todo el mundo fue descubierta inicialmente en diciembre de 2018 por investigadores de seguridad de McAfee.

En ese momento, incluso después de encontrar numerosos enlaces técnicos al grupo de piratería Lazarus de Corea del Norte, los investigadores no pudieron atribuir inmediatamente la campaña debido a un potencial de falsas banderas.

Investigadores analizaron el servidor de comandos de Sharpshooter

Ahora, según un comunicado de prensa compartido con The Hacker News, un análisis reciente del código incautado y el servidor de comando y control (C2) permitió a los investigadores comprender el funcionamiento interno de la campaña mundial de espionaje cibernético, concluyendo que el estado norcoreano El grupo de piratería patrocinado está detrás de la Operación Sharpshooter.

Se cree que el Grupo Lazarus, también conocido como Hidden Cobra y Guardians of Peace, está respaldado por el gobierno de Corea del Norte y, según se informa, se asoció con el ataque global de ransomware WannaCry de 2017 , el truco de SWIFT Banking de 2016 y el truco de Sony Pictures de 2014. .

El análisis también reveló que la campaña de espionaje global comenzó en septiembre de 2017, un año antes de lo que se pensaba anteriormente y aún está en curso.

Si bien los ataques anteriores se dirigieron principalmente a los sectores de telecomunicaciones, gobierno y finanzas en los Estados Unidos, Suiza e Israel, y otros países de habla inglesa, las pruebas recién descubiertas sugieren que Sharpshooter ha ampliado su enfoque a la infraestructura crítica, con los ataques más recientes dirigidos a Alemania, Turquía, el Reino Unido y los Estados Unidos.

Operación Sharpshooter: Campaña Global de Espionaje Cibernético

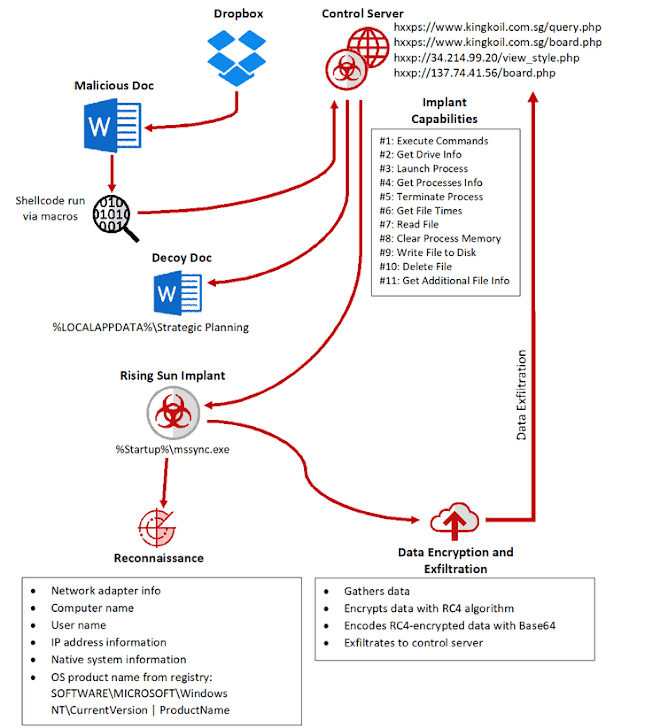

La campaña de espionaje global se propaga al enviar documentos maliciosos que contienen una macro armada a los objetivos a través de Dropbox. Una vez abierto y descargado, la macro aprovecha el código de shell incorporado para inyectar el descargador Sharpshooter en la memoria de Microsoft Word.

Para una mayor explotación, este implante en memoria luego descarga de manera encubierta el malware Rising Sun de la segunda etapa , que utiliza el código fuente del troyano Duuzer de la puerta trasera del Grupo Lazarus, el cual se distribuyó por primera vez en 2015 en organizaciones de Corea del Sur.

El malware de Rising Sun luego realiza el reconocimiento en la red de la víctima mediante la recopilación y el cifrado de datos, incluido el nombre de la computadora de los dispositivos de la víctima, los datos de la dirección IP, la información del sistema nativo y más.

«El acceso al código del servidor de comando y control del adversario es una oportunidad rara. Estos sistemas proporcionan información sobre el funcionamiento interno de la infraestructura de ataques cibernéticos, generalmente son aprovechados por la policía y rara vez se ponen a disposición de investigadores del sector privado», dijo Christiaan. Beek, ingeniero principal principal de McAfee y científico principal.

«Las ideas obtenidas a través del acceso a este código son indispensables en el esfuerzo por comprender y combatir las campañas de ataques cibernéticos más prominentes y sofisticadas de la actualidad».

Además, el análisis del servidor C2 y los registros de archivos también reveló una conexión africana, ya que los investigadores descubrieron un bloque de red de direcciones IP originadas en una ciudad ubicada en la nación africana de Namibia.

«Esto llevó a los analistas de McAfee Advanced Threat Research a sospechar que los actores detrás de Sharpshooter pueden haber probado sus implantes y otras técnicas en esta área del mundo antes de lanzar su campaña de ataques más amplia», dicen los investigadores.

La infraestructura C2 utilizada por los atacantes tiene un backend central escrito en el preprocesador de hipertexto (PHP) y páginas Active Server (ASP), que «parece ser personalizado y único para el grupo» y ha sido parte de las operaciones de Lazarus desde 2017.

Fuente: Thehackernews.com