Justo a tiempo … cuando algunos expertos en seguridad cibernética lucharon esta semana por Twitter a favor de no usar HTTPS y sugirieron a los desarrolladores de software que solo confiaran en la verificación de paquetes basados en firmas solo porque APT en Linux también hace lo mismo, un investigador reveló hoy detalles de una defecto crítico de ejecución remota de código para un escenario similar que podría haberse mitigado si APT estuviera utilizando estrictamente HTTPS para comunicarse de forma segura.

Descubierta por el investigador de seguridad Max Justicz, la vulnerabilidad (CVE-2019-3462) reside en el administrador de paquetes APT, una utilidad ampliamente utilizada que maneja la instalación, actualización y eliminación de software en Debian, Ubuntu y otras distribuciones de Linux.

De acuerdo con una publicación en el blog publicada por Justicz, las versiones vulnerables de APT no sanean correctamente ciertos parámetros durante las redirecciones HTTP, lo que permite que un atacante remoto pueda inyectar contenido malicioso y engañar al sistema para que instale paquetes alterados.

Los redireccionamientos HTTP al usar apt-get command ayudan a las máquinas Linux a solicitar paquetes de un servidor espejo adecuado cuando otros no están disponibles. Si el primer servidor falla, devuelve una respuesta con la ubicación del siguiente servidor desde donde el cliente debe solicitar el paquete.

«Desafortunadamente, la URL del proceso de captación de HTTP decodifica el encabezado de la ubicación HTTP y lo agrega ciegamente a la respuesta 103 Redirect», explica Justicz.

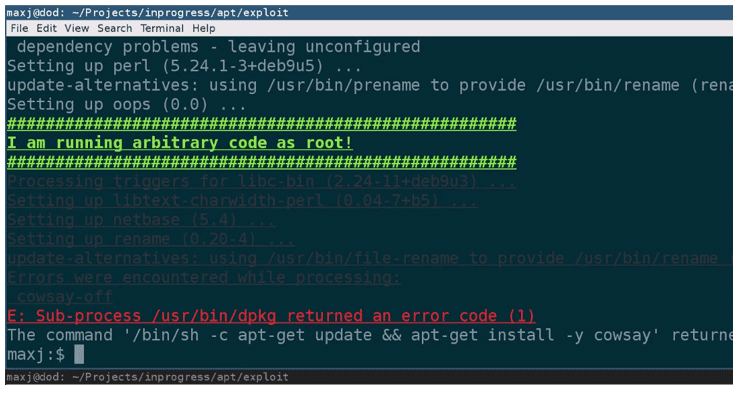

Como lo demostró el investigador en una demostración en video, un atacante que intercepta el tráfico HTTP entre la utilidad APT y un servidor espejo, o simplemente un espejo malicioso, podría ejecutar un código arbitrario en el sistema de destino con el nivel más alto de privilegios, es decir, raíz, Justicz dijo Las Noticias Hacker.

«Puede reemplazar completamente el paquete solicitado, como en mi prueba de concepto. También podría sustituir un paquete modificado, si así lo desea», señaló Justicz a THN.

Aunque Justicz no ha probado, cree que la vulnerabilidad afecta a todas las descargas de paquetes, incluso si está instalando un paquete por primera vez o actualizando uno anterior.

Sin duda, para proteger la integridad de los paquetes de software, es importante utilizar la verificación basada en firmas, ya que los desarrolladores de software no tienen control sobre los servidores espejo, pero al mismo tiempo, la implementación de HTTPS podría evitar la explotación activa después del descubrimiento de dichas vulnerabilidades.

Ningún software, plataforma o servidor puede ser 100% seguro, por lo que no es una mala idea tener todas las posibilidades de seguridad más tarde.

«De manera predeterminada, Debian y Ubuntu usan repositorios http simples fuera de la caja (Debian le permite elegir el espejo que desea durante la instalación, pero en realidad no se entrega con soporte para repositorios https; primero debe instalar apt-transport-https ), «explica el investigador.

«El soporte de http está bien. Creo que vale la pena hacer que los repositorios https sean los predeterminados, los más seguros, y permitir a los usuarios degradar su seguridad en un momento posterior si así lo desean».

Los desarrolladores de APT han lanzado la versión 1.4.9 que aborda el problema.

Debido a que APT está siendo utilizado por muchas de las principales distribuciones de Linux, incluyendo Debian y Ubuntu , quienes también han reconocido y lanzado parches de seguridad para la vulnerabilidad, es altamente recomendable que los usuarios de Linux actualicen sus sistemas lo antes posible.

Fuente; thehackernews.com