Bueno, hay algunas buenas noticias para los piratas informáticos y los cazadores de vulnerabilidades, ¡aunque terribles noticias para los fabricantes de tecnología!

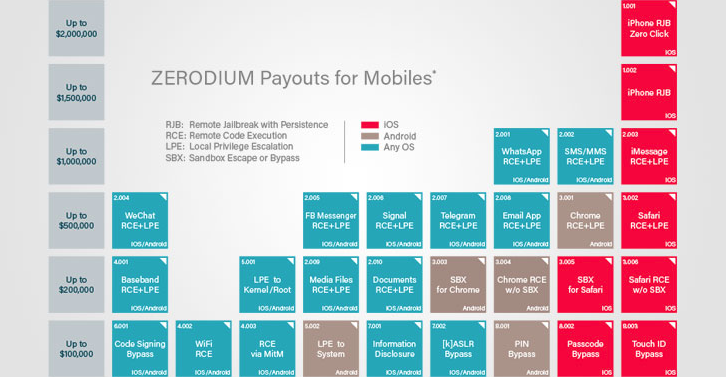

El proveedor de exploits Zerodium ahora está dispuesto a ofrecer pagos significativamente más altos por los exploits completos de día cero que permiten el robo de datos de WhatsApp, iMessage y otras aplicaciones de chat en línea.

Zerodium, una empresa emergente de la infame empresa francesa Vupen que compra y vende exploits de día cero a agencias gubernamentales de todo el mundo, dijo que ahora pagaría hasta $ 2 millones por jailbreaks remotos de iOS y $ 1 millón por exploits que apuntan a aplicaciones de mensajería segura.

Anteriormente, Zerodium ofrecía $ 1.5 millones para jailbreaks de iOS persistentes que pueden ejecutarse de forma remota sin ninguna interacción del usuario (con un solo clic), pero ahora la compañía ha aumentado esa cantidad a $ 2 millones.

Sin embargo, el precio de las hazañas de día cero para la popular aplicación encriptada Signal, ampliamente utilizada por muchos tecnólogos, periodistas y abogados, se mantuvo en $ 500,000, igual que antes.

Otras ofertas de compra de día cero

Aquí está la lista de precios revisados anunciados el lunes por Zerodium para una variedad de otras hazañas:

- $ 1 millón para las vulnerabilidades de ejecución remota de código en Windows (anteriormente $ 500,000)

- $ 500,000 para explotaciones remotas de ejecución de código en Chrome, incluido un escape de un recinto de seguridad (anteriormente $ 250,000 y $ 200,000 para Windows y Android respectivamente)

- $ 500,000 para Apache o Microsoft IIS RCE, es decir, explotaciones remotas a través de solicitudes HTTP (S) (anteriormente $ 250,000)

- $ 500,000 para ataques de escalamiento de privilegios locales contra Safari, incluido un escape de un recinto de seguridad (anteriormente $ 200,000)

- $ 250,000 para Outlook RCE, es decir, explotaciones remotas a través de correos electrónicos maliciosos (anteriormente $ 150,000)

- $ 250,000 para PHP o OpenSSL RCE (anteriormente $ 150,000)

- $ 250,000 para RCE de Microsoft Exchange Server (anteriormente $ 150,000)

- $ 200,000 para la escalada de privilegios locales en el kernel o en la raíz para el sistema operativo Android o iOS (anteriormente $ 100,000)

- $ 200,000 para VMWare ESXi Virtual Machine Escape, es decir, escape de invitado a host (anteriormente $ 100,000)

- $ 100,000 por PIN / contraseña local o omisión de Touch ID para Android o iOS (anteriormente $ 15,000)

- $ 80,000 para la escalada de privilegios locales de Windows o escape en el recinto de seguridad (anteriormente $ 50,000)

El alza en el precio está en línea con la demanda y la mayor seguridad de los últimos sistemas operativos y aplicaciones de mensajería, así como para atraer a más investigadores, piratas informáticos y cazadores de errores para que busquen complejas cadenas de explotaciones.

Para reclamar el dinero del premio, su investigación debe ser original y no declarada previamente. Zerodium también dijo que la compañía está dispuesta a pagar recompensas aún mayores a los investigadores por sus hazañas o investigaciones excepcionales.

Los piratas informáticos obtendrán el pago en el plazo de una semana después de enviar las vulnerabilidades del día cero junto con una prueba de concepto válida.

Recientemente, Zerodium reveló una vulnerabilidad crítica de día cero en el complemento del navegador NoScript que podría haber sido explotado para ejecutar JavaScript malicioso en los buscadores Tor de las víctimas para identificar efectivamente su dirección IP real, incluso si se utilizara el nivel máximo de seguridad.