Más de 15 millones de servicios públicos son susceptibles a al menos una de las 896 vulnerabilidades enumeradas en el catálogo KEV (vulnerabilidades conocidas explotables) de CISA.

Este número masivo es informado por la compañía de seguridad cibernética Rezilion, que realizó una investigación a gran escala para identificar los sistemas vulnerables expuestos a los ataques cibernéticos de los actores de amenazas, ya sea patrocinado por el estado o bandas de ransomware.

Los hallazgos de Rezilion son particularmente preocupantes porque las vulnerabilidades examinadas son conocidas y destacadas en el catálogo KEV de CISA como explotadas activamente por piratas informáticos, por lo que cualquier retraso en su parcheado mantiene una gran superficie de ataque, lo que brinda a los actores de amenazas numerosos objetivos potenciales.

Expuesto a ataques

Rezilion usó el servicio de escaneo web Shodan para encontrar puntos finales que aún son vulnerables a CVE agregados al Catálogo de vulnerabilidades explotables conocidas de CISA.

Usando estas consultas de búsqueda personalizadas, los investigadores encontraron 15 millones de instancias vulnerables a 200 CVE del catálogo.

Más de la mitad de esos 7 millones de instancias eran vulnerables a uno de los 137 CVE relacionados con Microsoft Windows, lo que convierte a este componente en una prioridad principal para los defensores y un objetivo excelente para los atacantes.

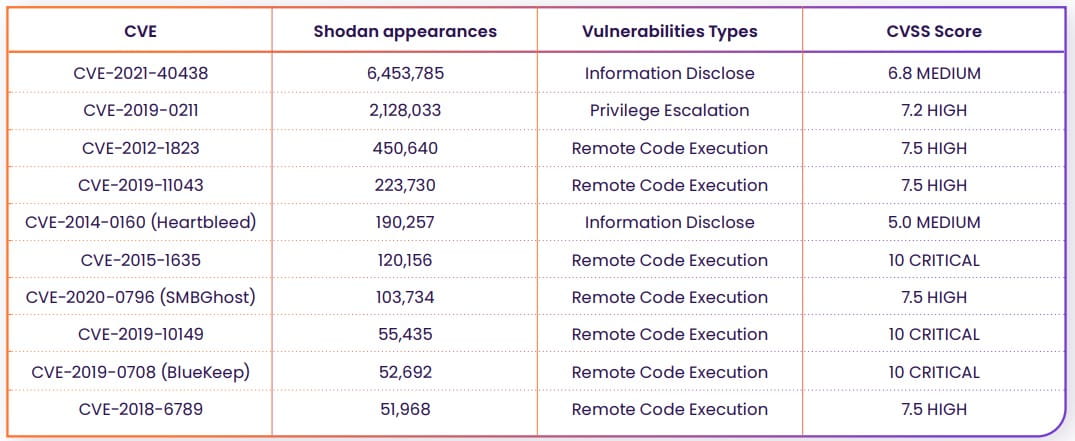

Excluyendo Windows, Rezilion ha identificado los siguientes diez CVE principales:

Casi la mitad de ellos tienen más de cinco años, por lo que aproximadamente 800 000 máquinas no han aplicado actualizaciones de seguridad durante un período de tiempo significativo.

«En general, se identificaron más de 4,5 millones de dispositivos conectados a Internet como vulnerables a los KEV descubiertos entre 2010 y 2020», comenta Rezilion en el informe .

«Es muy preocupante que estas máquinas no parchearon las actualizaciones publicadas relevantes durante años a pesar de que se lanzó un parche, y se sabe que estas vulnerabilidades se explotan en la naturaleza».

Algunos CVE notables destacados en el informe Rezilion son:

- CVE-2021-40438: falla de divulgación de información de gravedad media que aparece en casi 6,5 millones de resultados de Shodan, lo que afecta a los servidores Apache HTTPD v2.4.48 y anteriores.

- Proxyshell : un conjunto de tres vulnerabilidades que afectan a Microsoft Exchange, que las APT iraníes encadenaron para ataques de ejecución remota de código en 2021. Shodan arroja 14 554 resultados hoy.

- ProxyLogon : un conjunto de cuatro fallas que afectan a Microsoft Exchange, que los piratas informáticos rusos aprovecharon ampliamente en 2021 contra la infraestructura de EE. UU. Todavía hay 4990 sistemas vulnerables a ProxyLogon, según Shodan, con 584 ubicados en los EE. UU.

- HeartBleed (CVE-2014-0160): falla de gravedad media que afecta a OpenSSL, lo que permite a los atacantes filtrar información confidencial de la memoria de un proceso. Shodan dice que la friolera de 190.446 aún son vulnerables a esta falla.

Además, para CVE-2021-40438, ese gran número corresponde a la cantidad de sitios web/servicios que se ejecutan en Apache, no en dispositivos individuales, ya que muchos sitios web se pueden alojar en un solo servidor.

También es importante subrayar que la estimación de 15 millones de puntos finales expuestos de Rezilion es conservadora, ya que solo contiene no duplicados y también deja de lado los casos para los que los investigadores no pudieron encontrar consultas que restringieran las versiones del producto.

Rezilion también le dijo a BleepingComputer que no solo confiaron en las búsquedas integradas de Shodan CVE para su investigación, sino que también crearon consultas de búsqueda personalizadas que determinaron las versiones de software que se ejecutan en los dispositivos.

«Para algunas de las vulnerabilidades tenemos las etiquetas inherentes de Shodan, pero principalmente llevamos a cabo nuestro propio análisis, que incluyó la identificación de las versiones vulnerables específicas para cada producto afectado y el diseño de consultas específicas de Shodan que nos permitirán identificar indicaciones de estas versiones en los metadatos visibles para Shodan», explicó el director de investigación de vulnerabilidades de Rezilion, Yotam Perkal, a BleepingComputer.

Intentos de explotación

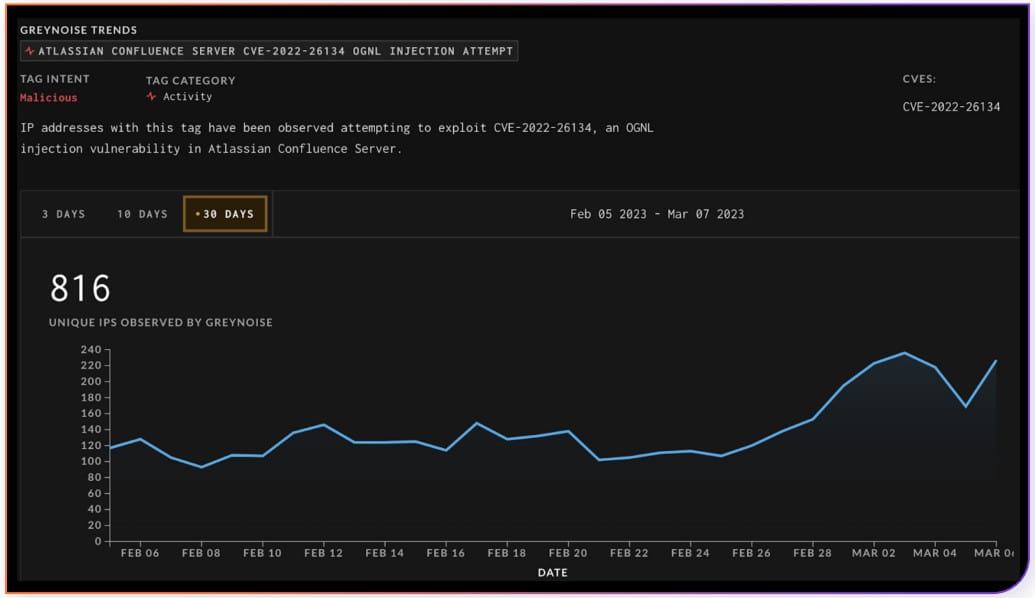

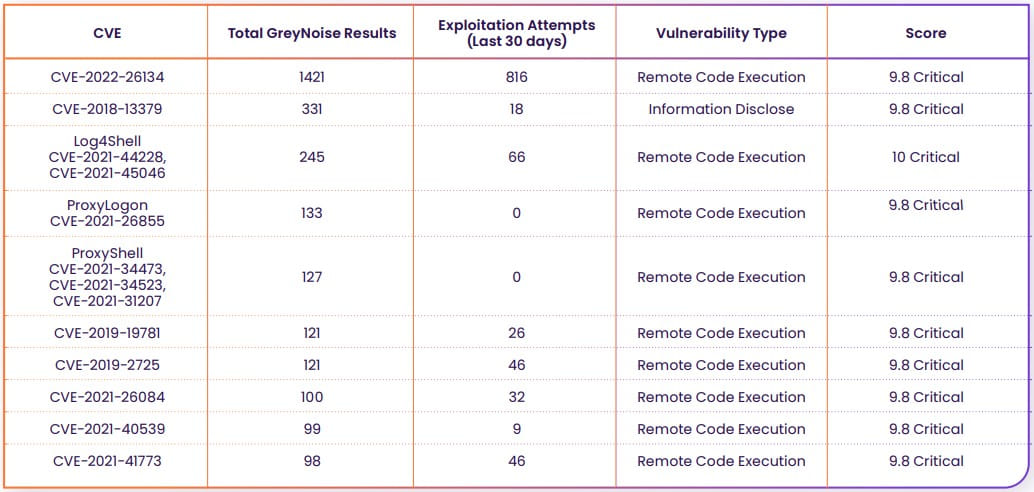

La exposición es una cosa, pero el interés de los piratas informáticos es otra, y para responder a esto, Rezilion utilizó datos de Greynoise que monitorean y clasifican los intentos de explotación de vulnerabilidades.

En la parte superior de la lista con las fallas más explotadas está CVE-2022-26134, que tiene 1421 resultados en GreyNoise y 816 intentos de explotación en el último mes.

Esta falla de gravedad crítica en Atlassian Confluence Server and Data Center permite que un atacante remoto ejecute una expresión de lenguaje de navegación de gráficos de objetos en la instancia vulnerable.

Otras fallas que ocupan un lugar destacado en la lista incluyen CVE-2018-13379, una lectura de archivos arbitrarios de autenticación previa que afecta a los dispositivos FortiOS, que tiene 331 resultados en GreyNoise, y Log4Shell, un error de ejecución de código desagradable en Log4J2 que tuvo 66 intentos de explotación en el pasado. mes.

Remendar todas las fallas en su entorno es la solución aparente a estos riesgos,

Sin embargo, si esta es una tarea complicada para su organización, priorizar las fallas críticas en su entorno o asegurarlas detrás de un firewall debería ser el camino a seguir.

Rezilion dice que las fallas en Microsoft Windows, Adobe Flash Player, Internet Explorer, Google Chrome, Microsoft Office y Win32k constituyen una cuarta parte del catálogo KEV de CISA, por lo que esos productos serían un buen punto de partida.

Fuente y redacción: bpeelingcomputer.com