Una nueva pieza de ransomware se está propagando rápidamente en China, que ya ha infectado más de 100,000 computadoras en los últimos cuatro días como resultado de un ataque en la cadena de suministro … y el número de usuarios infectados aumenta continuamente cada hora.

¿Qué es interesante? A diferencia de casi todos los programas maliciosos de ransomware, el nuevo virus no exige pagos de rescate en Bitcoin.

En cambio, los atacantes les piden a las víctimas que paguen 110 yuanes (casi USD 16) en rescate a través de WeChat Pay, la función de pago que ofrece la aplicación de mensajería más popular de China.

Ransomware + Password Stealer – A diferencia de los brotes de ransomware WannaCry y NotPetya que causaron un caos mundial el año pasado, el nuevo ransomware chino se ha dirigido a los usuarios chinos únicamente.

También incluye una capacidad adicional para robar las contraseñas de las cuentas de los usuarios de Alipay, NetEase 163, Baidu Cloud Disk, Jingdong (JD.com), Taobao, Tmall, AliWangWang y QQ.

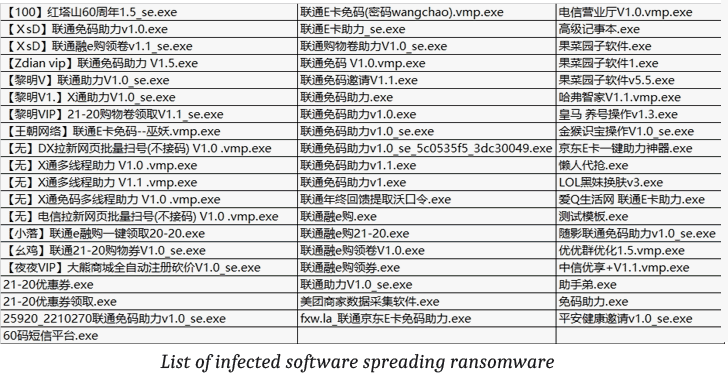

Un ataque a la cadena de suministro: de acuerdo con la firma china de ciberseguridad y antivirus Velvet Security , los atacantes agregaron código malicioso al software de programación «EasyLanguage» utilizado por un gran número de desarrolladores de aplicaciones.

El software de programación maliciosamente modificado fue diseñado para inyectar código de ransomware en cada aplicación y producto de software compilado a través de él, otro ejemplo de un ataque de cadena de suministro de software para propagar el virus rápidamente.

Más de 100,000 usuarios chinos que instalaron cualquiera de las aplicaciones infectadas enumeradas anteriormente pusieron en peligro sus sistemas. Este ransomware cifra todos los archivos en un sistema infectado, excepto los archivos con extensiones gif, exe y tmp.

Uso de firmas digitales robadas: para defenderse de los programas antivirus, los atacantes firmaron su código de malware con una firma digital confiable de Tencent Technologies y evitan encriptar los datos en algunos directorios específicos, como «Juegos Tencent, League of Legends, tmp, rtl y programa».

Una vez cifrado, el ransomware saca una nota y le pide a los usuarios que paguen 110 yuanes a la cuenta WeChat de los atacantes en un plazo de 3 días para recibir la clave de descifrado.

Si no se paga dentro del tiempo mostrado, el malware amenaza con eliminar automáticamente la clave de descifrado de su servidor remoto de comando y control.

Además de cifrar los archivos de usuario, el ransomware también roba silenciosamente la credencial de inicio de sesión de los sitios web chinos populares y las cuentas de redes sociales y los envía a un servidor remoto.

También recopila información del sistema, incluido el modelo de CPU, la resolución de pantalla, la información de red y la lista de software instalado.

Se ha roto el mal ransomware: los investigadores chinos en ciberseguridad descubrieron que el ransomware se ha programado mal y los atacantes mintieron sobre el proceso de cifrado.

La nota de ransomware dice que los archivos de los usuarios se han cifrado utilizando el algoritmo de cifrado DES, pero en realidad, los datos se cifran utilizando un cifrado XOR menos seguro y almacena una copia de la clave de descifrado localmente en el sistema de la víctima en una carpeta en la siguiente ubicación:

% user% \ AppData \ Roaming \ unname_1989 \ dataFile \ appCfg.cfg

Con esta información, el equipo de seguridad de Velvet creó y lanzó una herramienta gratuita de descifrado de ransomware que puede desbloquear fácilmente archivos cifrados para las víctimas sin tener que pagar ningún rescate.

Los investigadores también lograron descifrar y acceder a los servidores de bases de datos de comando y control y MySQL, y encontraron miles de credenciales robadas almacenadas en ellos.

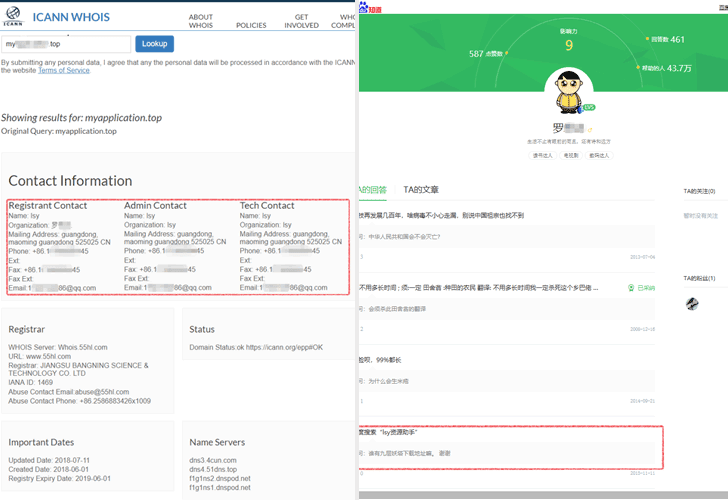

¿Quién está detrás de este ataque de ransomware? – Utilizando información disponible públicamente, los investigadores encontraron un sospechoso, llamado «Luo», que es un programador de software de profesión y desarrollaron aplicaciones como «asistente de recursos de lsy» y «LSY classic alarm v1.1»

El número de cuenta QQ, el número de móvil, la identificación de Alipay y las identificaciones de correo electrónico de Lua coinciden con la información que los investigadores recopilaron siguiendo la cuenta de WeChat del atacante.

Después de ser notificado de la amenaza, WeChat también suspendió la cuenta de los atacantes en su servicio que estaba siendo utilizado para recibir los pagos de rescate.

Los investigadores de Velvet también informaron a las agencias policiales chinas con toda la información disponible para una investigación adicional.

Fuente: Thehackernews.com