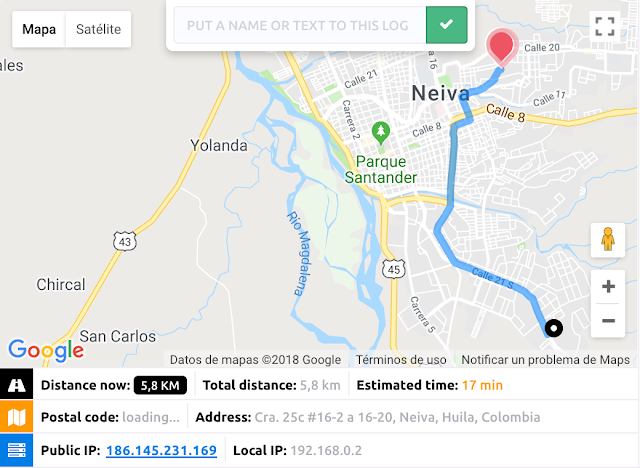

- OPTIMIZACIÓN DEL LOCADOR: trace la ruta entre usted y el objetivo que está siguiendo. Cada vez que realice un movimiento, la ruta se actualizará, por lo que la ubicación del objetivo se obtiene de manera silenciosa a través de un bypass realizado en los navegadores, lo que le permite no omitir el permiso de solicitud de ubicación del lado de la víctima, el objetivo o la persona. y al mismo tiempo mantener una precisión del 99% en el localizador.

- ENFOQUE: Cuando estés cerca del objetivo, Trape te lo dirá.

- API REST: genera una API (aleatoria o personalizada) y, a través de ella, puede controlar y monitorear otros sitios web en Internet de forma remota, obteniendo el tráfico de todos los visitantes.

- GANCHOS DE PROCESO: gestiona los ataques de ingeniería social o los procesos en el navegador del objetivo.

— VARIOS: puede emitir un ataque de phishing de cualquier dominio o servicio en tiempo real , así como enviar archivos maliciosos para comprometer el dispositivo de un objetivo.

— INYECTAR JS: mantiene el código de JavaScript libre en tiempo real, por lo que puede administrar la ejecución de un keylogger o sus propias funciones personalizadas en JS que se reflejarán en el navegador del objetivo.

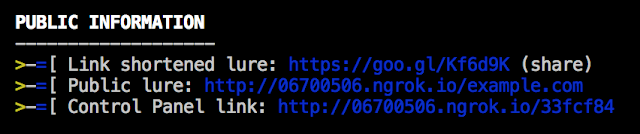

— discurso: Se mantiene un proceso de creación de audio que se reproduce en el navegador del objetivo, mediante el cual puede ejecutar mensajes personalizados en diferentes voces con idiomas en español e inglés. - TÚNEL DE RED PÚBLICA: Trape tiene su propia API que está vinculada a ngrok.com para permitir la administraciónautomática de túneles de red pública; De este modo, puede publicar su contenido del servidor trape ejecutado localmente en Internet, para administrar enlaces o ataques públicos.

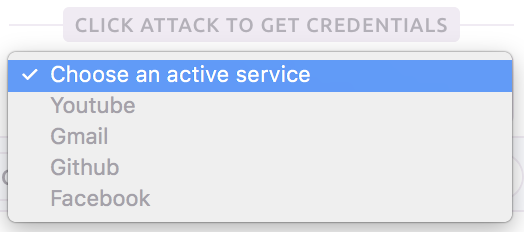

- HAGA CLIC EN EL ATAQUE PARA OBTENER CREDENCIALES: Obtiene automáticamente las credenciales de destino, reconociendo la disponibilidad de su conexión en una red social o servicio de Internet.

- RED: Puede obtener información sobre la red del usuario.

— VELOCIDAD: Ver la velocidad de la red del objetivo. (Haga ping, descargue, cargue, escriba la conexión)

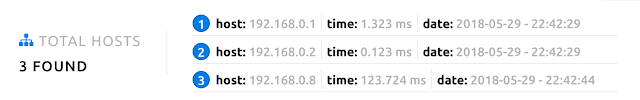

— HOSTS O DISPOSITIVOS: Aquí puede obtener un análisis de todos los dispositivos que están conectados en la red de destino automáticamente.

- PERFIL: Breve resumen del comportamiento del objetivo e importante información adicional sobre su dispositivo.

— GPU — ENERGIA

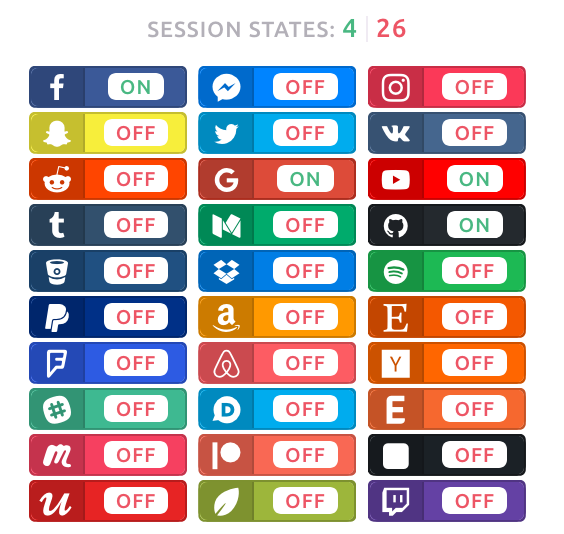

Reconocimiento de 30 sesiones El reconocimiento de

sesión es una de las atracciones más interesantes, ya que usted, como investigador, puede saber de forma remota a qué servicio está conectado el objetivo.

- USABILIDAD: Puede eliminar registros y ver alertas para cada proceso o acción que ejecute contra cada objetivo.

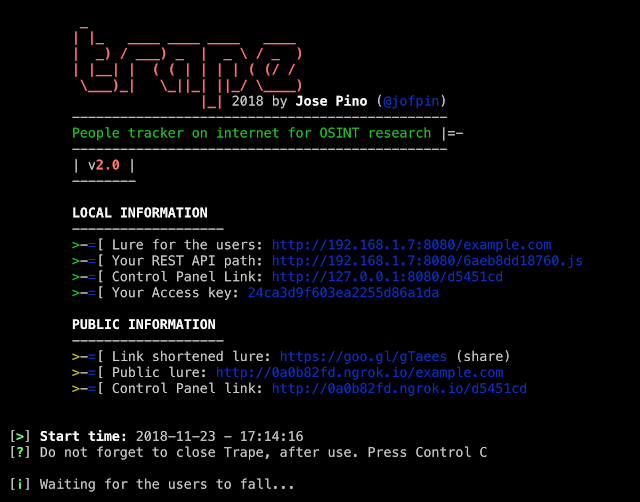

Cómo usarlo

Primero descargue la herramienta.

git clone https://github.com/jofpin/trape.git

cd trape

python trape.py -hSi no funciona, intente instalar todas las bibliotecas que se encuentran en el archivo Requirements.txt

pip install -r requirements.txtEjemplo de ejecución

Example: python trape.py --url http://example.com --port 8080AYUDA Y OPCIONES

user:~$ python trape.py --help

usage: python trape.py -u <> -p <> [-h] [-v] [-u URL] [-p PORT]

[-ak ACCESSKEY] [-l LOCAL]

[--update] [-n] [-ic INJC]

optional arguments:

-h, --help show this help message and exit

-v, --version show program's version number and exit

-u URL, --url URL Put the web page url to clone

-p PORT, --port PORT Insert your port

-ak ACCESSKEY, --accesskey ACCESSKEY

Insert your custom key access

-l LOCAL, --local LOCAL

Insert your home file

-n, --ngrok Insert your ngrok Authtoken

-ic INJC, --injectcode INJC

Insert your custom REST API path

-ud UPDATE, --update UPDATE

Update trape to the latest version–url En esta opción, agregas la URL que usas para clonar Live, que funciona como un señuelo.

–port Aquí se inserta el puerto, donde se va a ejecutar el servidor trape .

–accesskey Usted ingresa una clave personalizada para el panel de trape , si no la inserta, generará una clave automática .

–injectcode trape contiene una API REST para jugar en cualquier lugar, utilizando esta opción puede personalizar el nombre del archivo para incluir, si no lo hace, genera un nombre aleatorio alusivo a un token.

–local Con esta opción puede llamar a un archivo HTML local , este es el reemplazo de –urlOpción hecha para ejecutar un señuelo local en Trape.

–ngrok En esta opción puede ingresar un token, para ejecutarse en el momento de un proceso. Esto reemplazaría el token guardado en las configuraciones.

–version Puedes ver el número de versión de trape.

–update Opción especialmente para actualizar a la última versión de trape .

–help Se usa para ver todas las opciones anteriores, desde el ejecutable.

Descargo de responsabilidad

Esta herramienta ha sido publicada con fines educativos para enseñar a las personas cómo los malhechores pueden rastrearlos o monitorearlos u obtener información de sus credenciales. No somos responsables del uso ni del alcance que pueda tener la Gente a través de este proyecto.

Estamos totalmente convencidos de que si enseñamos cuán vulnerables son las cosas, podemos hacer de Internet un lugar más seguro.

Desarrollador

Este desarrollo y otros, los participantes serán mencionados con nombre, Twitter y carga.

- CREADOR

— Jose Pino – @jofpin – ( Investigador de seguridad )

Fuente: Kitploit.com