Su computadora Mac con el último sistema operativo de Apple Sierra puede ser atacada ajustando solo dos líneas de código, según demostró un investigador en la conferencia de seguridad Def Con el domingo.

Patrick Wardle, un ex hacker de la NSA y ahora director de investigación de Digita Security, descubrió una vulnerabilidad crítica de día cero en el sistema operativo macOS que podría permitir que una aplicación maliciosa instalada en el sistema objetivo virtual haga «clic» en los objetos sin interacción del usuario o consentimiento

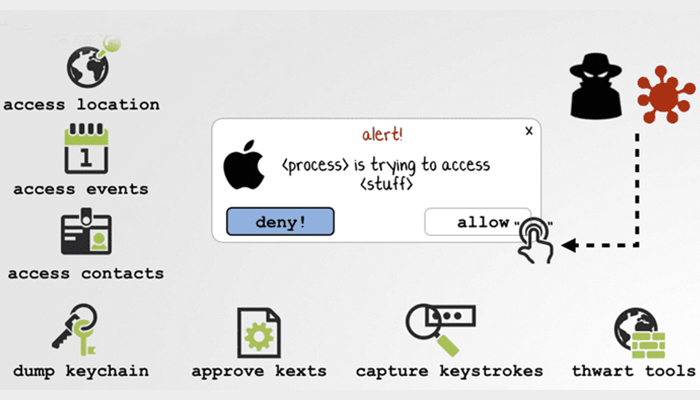

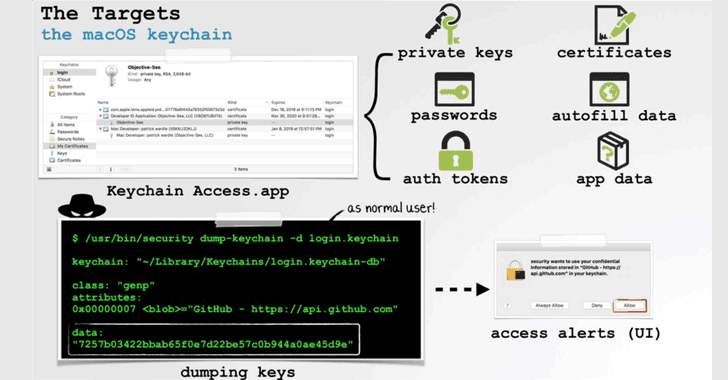

Para saber, qué peligroso puede ser, Wardle explica: «Con un solo clic, se pueden eludir por completo innumerables mecanismos de seguridad. Ejecutar la aplicación que no es de confianza? Hacer clic … permitir. Autorizar el acceso al llavero? Hacer clic … permitir Cargar la extensión del kernel de terceros? Hacer clic … permitido Autorizar el saliente conexión de red, haga clic en … permitido «.

Wardle describió su investigación sobre las interacciones «sintéticas» con una interfaz de usuario (UI) como «El ratón es más poderoso que la espada», mostrando un ataque que es capaz de «clics sintéticos»: clics programáticos e invisibles del mouse generados por un programa de software en lugar de un humano

El código macOS en sí ofrece clics sintéticos como una función de accesibilidad para que las personas con discapacidad interactúen con la interfaz del sistema de formas no tradicionales, pero Apple ha puesto algunas limitaciones para evitar que el malware abuse de estos clics programados.

Wardle descubrió accidentalmente que High Sierra interpreta incorrectamente dos eventos consecutivos de mouse «inactivo» como un clic legítimo, permitiendo a los atacantes interactuar mediante programación con advertencias de seguridad, que les pide a los usuarios elegir entre «permitir» o «denegar» y acceder a datos o características confidenciales .

«La interfaz de usuario es ese único punto de falla», dice Wardle. «Si tiene una forma de interactuar sintéticamente con estas alertas, tiene una forma muy poderosa y genérica de eludir todos estos mecanismos de seguridad».

Aunque Wardle aún no ha publicado los detalles técnicos de la falla, dice que la vulnerabilidad puede aprovecharse para eliminar todas las contraseñas del llavero o cargar extensiones maliciosas del kernel al hacer clic virtualmente en «permitir» en el indicador de seguridad y obtener el control total de una máquina objetivo.

Wardle dijo que encontró esta laguna accidentalmente al copiar y pegar el código y que solo dos líneas de código son suficientes para romper por completo este mecanismo de seguridad.

A diferencia de los hallazgos anteriores, Wardle no informó a Apple sobre su última investigación y optó por revelar públicamente los detalles del error de día cero en la conferencia DefCon hacker.

«Por supuesto, los proveedores de sistemas operativos como Apple son muy conscientes de este vector de ‘ataque’, y por lo tanto se esfuerzan por diseñar su interfaz de usuario de una manera que sea resistente a los eventos sintéticos. Desafortunadamente, fallaron», dice Wardle.

Sin embargo, la próxima versión de MacOS de Apple, Mojave, ya ha mitigado la amenaza al bloquear todos los eventos sintéticos, lo que finalmente reduce el alcance de las funciones de accesibilidad en las aplicaciones que usan legítimamente esta característica.

Fuente: Thehackernews.com