El troyano bancario Kronos ha vuelto tras estar años aletargado. Los hackers que están detrás de la última versión, cuyo código ha sido rediseñado, está atacando sobre todo a usuarios de Polonia, Alemania y Japón.

La versión más reciente de Kronos ha incluido una característica de mando y control que funciona a través de Tor para anonimizar el tráfico, según explican los investigadores de Proofpoint. Todo apunta a que el malware ha sido renombrado a Osiris, siendo este un nombre empleado en otros troyanos similares que se venden en el mercado negro.

Los investigadores dicen que desde el 27 de junio de 2018 han observado cuatro campañas distintas con ficheros maliciosos que llevan a la descarga de Kronos/Osiris. La primera versión de este troyano fue descubierta en 2014 y pronto tuvo repercusión al ser capaz de robar credenciales y utilizar inyecciones en páginas web de bancos. También destaca por el uso de Ring3, un rootkit que le ayudaba a defenderse de otros troyanos. Sin embargo, en 2016 desapareció del primer plano.

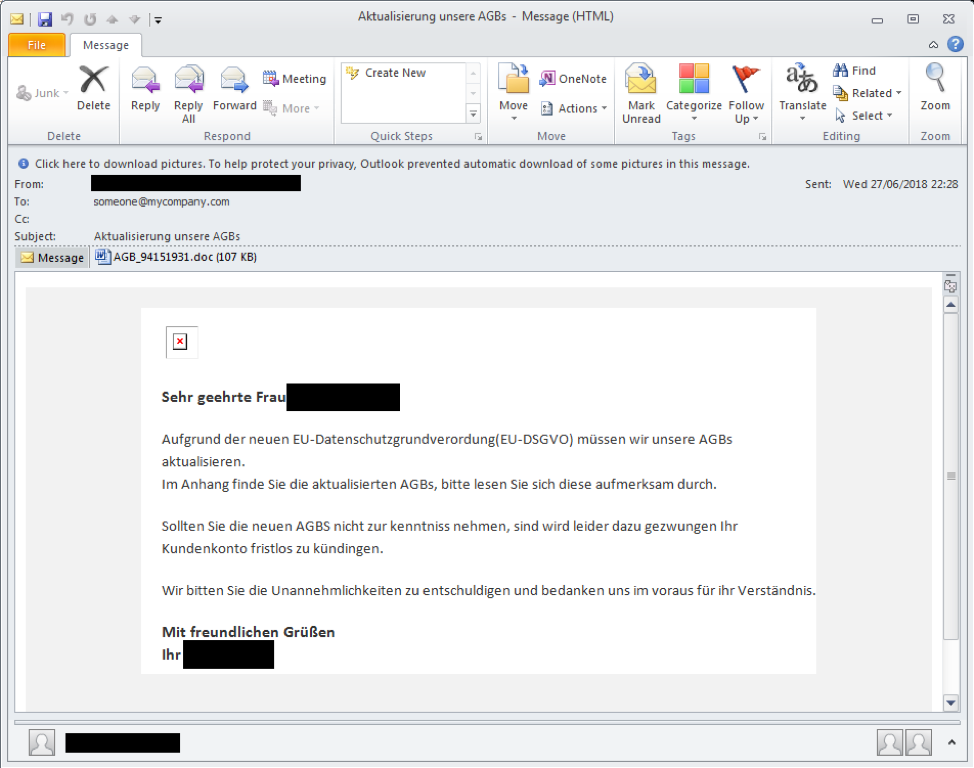

Recientemente se ha detectado una campaña de spam contra clientes de bancos alemanes que se apoyaba en emails bajo el asunto de «Actualización de nuestros términos de uso y condiciones». El malware está detrás de un enlace que también llevaba al mando y control y el ataque se iniciaba cuando la víctima abría un documento de Word malicioso con macros en su interior, que en caso de ser habilitadas descargaban el troyano Kronos. En otros casos se ha utilizado un “cargador de humo”, que es una pequeña aplicación generalmente utilizada para descargar malware adicional.

Entre los días 15 y 16 de julio se detectó una campaña de malvertising en Japón, la cual dirigía a las potenciales víctimas a un sitio web con una inyección maliciosa de JavaScript, la cual redigiría al Kit de Exploit RIG que era distribuida con un cargador de humo. En Polonia, en los mismos días, los cibercriminales utilizaron emails con facturas falsas y maliciosas adjuntadas, intentando explotar una vulnerabilidad en el Editor de Ecuaciones de Microsoft que fue parcheada el año pasado.

Los investigadores de Proofpoint han descubierto el 20 de julio una campaña en progreso en inglés que se centraría en los sitios web de streaming de música para atraer a las víctimas. Al parecer, hay un mando de control alojado en la red Tor y el malware podría ser descargado mediante un botón de “Obténlo ahora” en un sitio web que se hace pasar por reproductor de música en streaming.

Entre las novedades frente a versiones anteriores nos encontramos la utilización de la red Tor para anonimizar el tráfico y características procedentes de Zeuz Panda, como el registro de las pulsaciones de teclado mediante un keylogger y las implementaciones de aplicaciones web en el malware.

Fuente: Segu-info.com.ar