Hace un par de años hicimos un tutorial sobre Hacking Tutorials sobre cómo instalar la popular herramienta de evaluación de vulnerabilidades OpenVAS en Kali Linux. Cubrimos el proceso de instalación en Kali Linux y ejecutamos un análisis básico en la máquina virtual Metasploitable 2 para identificar vulnerabilidades. En este tutorial, deseo cubrir más detalles sobre el escaneo automático de vulnerabilidades comenzando con el proceso de instalación seguido de la configuración de objetivos, ejecutando escaneos internos y externos y finalmente definiendo configuraciones de escaneo personalizadas. Debido a la duración del tutorial completo lo dividiremos en 2 o 3 partes que se publicarán en las próximas semanas. En la parte 1 de este tutorial, deseo cubrir la instalación de la versión más reciente de OpenVAS 9.0, que se lanzó en 2017. La última versión 9.0 introduce una nueva interfaz web que ofrece a los usuarios finales mejores formas de administrar las opciones de escaneo, activos y flujos de trabajo a través de la interfaz web. En este tutorial repasaremos el proceso de instalación en Kali Linux, de modo que podamos ejecutar escaneos de vulnerabilidades desde nuestro propio dispositivo y como dispositivo virtual en una red. El dispositivo virtual se puede instalar en un entorno de red para que ejecute periódicamente escaneos automáticos en dispositivos presentes en la red. En Parte 2 de ‘Escaneo de vulnerabilidades con OpenVAS 9.0’ Quiero profundizar un poco más en el análisis de vulnerabilidades con esta herramienta configurando objetivos, activos y configuraciones de escaneo personalizadas.

Antes de que podamos comenzar a configurar escaneos de vulnerabilidad, primero debemos instalar Open VAS . Podemos hacer esto con un gestor de paquetes o instalando el dispositivo OpenVAS en VMware Workstation / ESXi, Oracle VirtualBox o Hyper-V. En la primera parte de este tutorial utilizaremos APT en Kali Linux y luego configuraremos el dispositivo en VMware. En lo que respecta a los recursos de máquinas virtuales, hemos dedicado 2 GB de RAM y 2 núcleos de procesador a la máquina virtual Kali Linux, lo que debería ser suficiente para ejecutar algunos escaneos básicos sin problemas con un número limitado de firmas en un número limitado de objetivos.

Instalación de Openvas 9 en Kali Linux

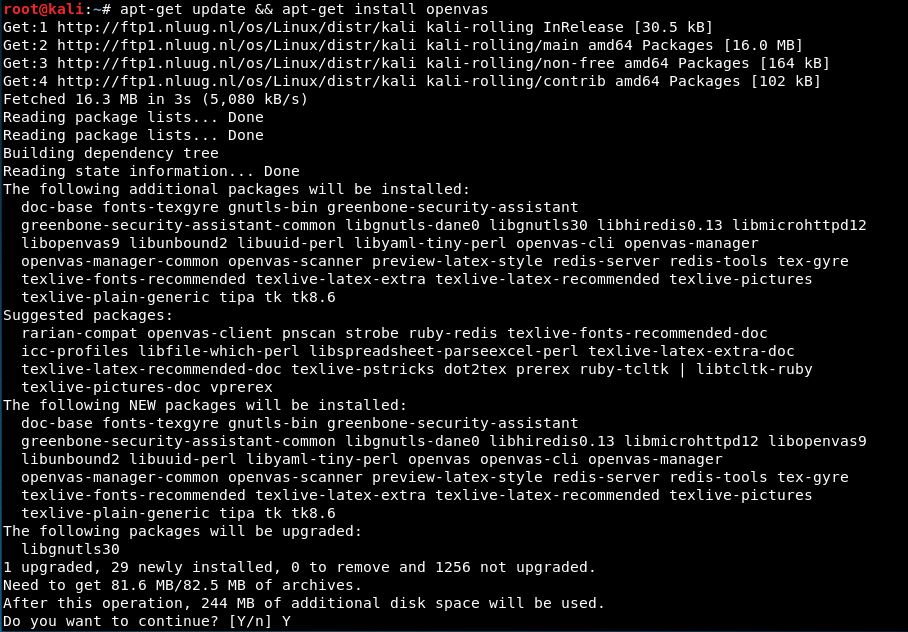

Para instalar Openvas 9 y sus dependencias en nuestro sistema Kali Linux, simplemente tenemos que ejecutar el siguiente comando:

apt-get update && apt-get install openvas

Presione ‘Y’ para continuar la instalación de OpenVAS y dependencias.

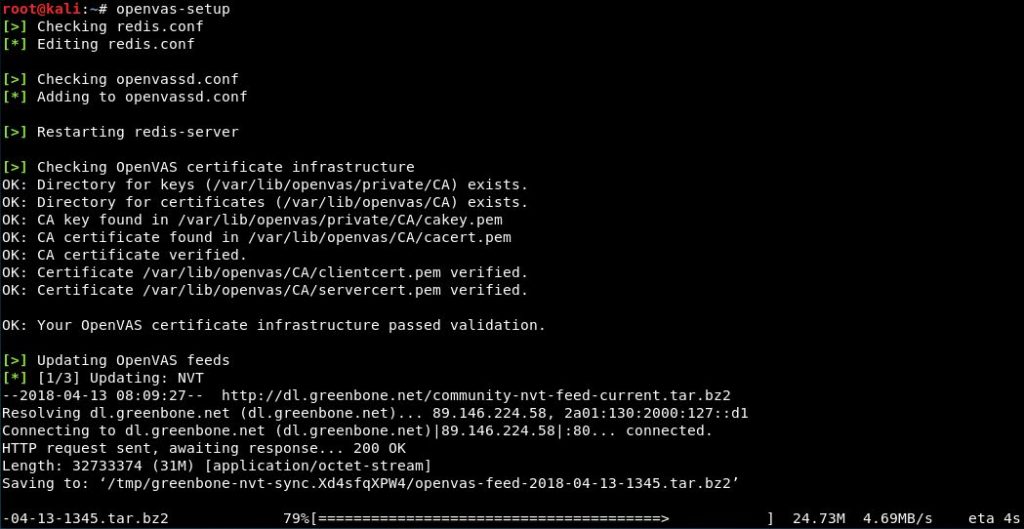

El siguiente paso para ejecutar el procedimiento de configuración que configurará OpenVAS y descargará una gran cantidad de pruebas de vulnerabilidad de red (NVT) o firmas. Debido a la gran cantidad de NVT (50,000+), el procedimiento de configuración puede tardar un tiempo en completarse y consumir una cantidad considerable de datos. En la configuración de prueba que hemos utilizado para este tutorial, el procedimiento de configuración total tardó 10 minutos en completarse, lo que no está nada mal.

Ejecute el siguiente comando para iniciar el proceso de configuración:

openvas-setup

El proceso de instalación se está ejecutando.

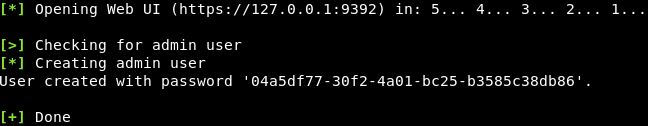

Cuando finaliza el proceso de configuración, todos los procesos necesarios de OpenVAS se inician y la interfaz web se abre automáticamente. La interfaz web se ejecuta localmente en el puerto 9392 y se puede acceder a través de: https: // localhost: 9392. OpenVAS también configurará y administrará la cuenta y generará automáticamente una contraseña para esta cuenta que se muestra en la última sección de la salida de configuración:

Tome nota de la contraseña de administrador generada por openvas-setup.

Restablecimiento de contraseña

¿Olvidó anotar la contraseña? Puede cambiar la contraseña de administrador utilizando los siguientes comandos:openvasmd -user = [username] -new-password = [contraseña]

openvasmd -user = admin -new-password = [contraseña]

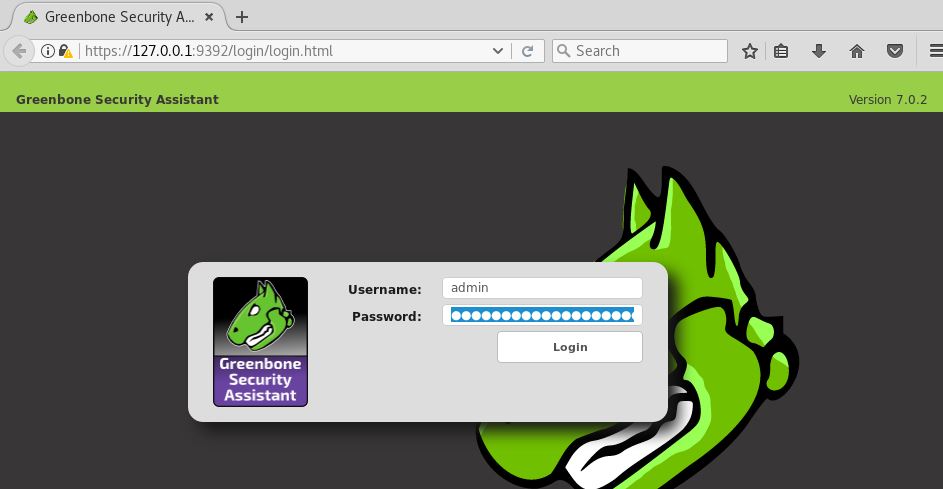

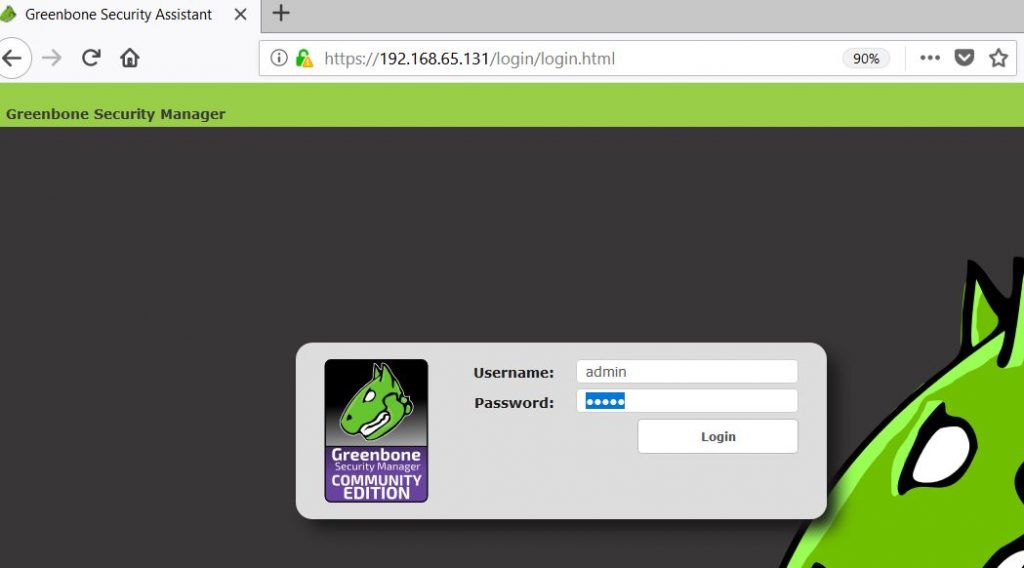

El siguiente paso es aceptar la advertencia de certificado autofirmado y usar las credenciales de administrador generadas automáticamente para iniciar sesión en la interfaz web:

Acepte la advertencia de certificado autofirmado y use las credenciales de administrador generadas para iniciar sesión.

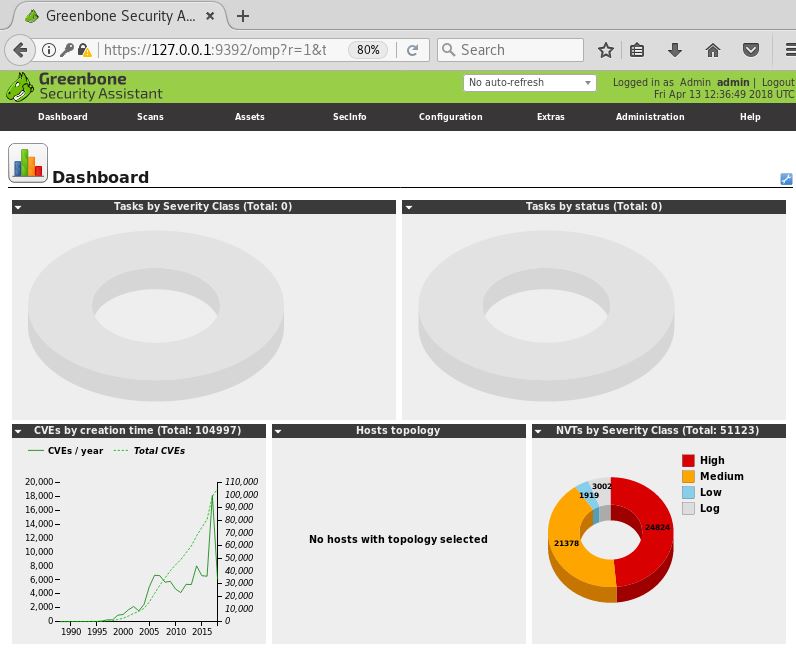

Luego de iniciar sesión en la interfaz web, se nos redirige al tablero de Greenbone Security Assistant. A partir de este punto, podemos comenzar a configurar y ejecutar escaneos de vulnerabilidad.

Iniciando y deteniendo OpenVAS

El último paso que quiero señalar antes de seguir con la instalación del dispositivo virtual es cómo iniciar y detener los servicios de OpenVAS. Los servicios OpenVAS pueden consumir una gran cantidad de recursos innecesarios y, por lo tanto, se aconseja finalizar estos servicios cuando no se esté usando OpenVAS.

Ejecute el siguiente comando para detener los servicios:

openvas-stop

Para iniciar nuevamente los servicios de OpenVAS, ejecute:

openvas-start

Configuración del dispositivo virtual OpenVAS

En lugar de instalar OpenVAS en Kali Linux, también podemos instalar el dispositivo virtual OpenVAS en una red y configurarlo para ejecutar escaneos periódicamente en la red. El dispositivo virtual se puede descargar utilizando el siguiente enlace: http://www.openvas.org/vm.html

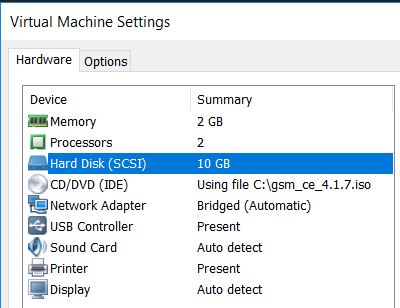

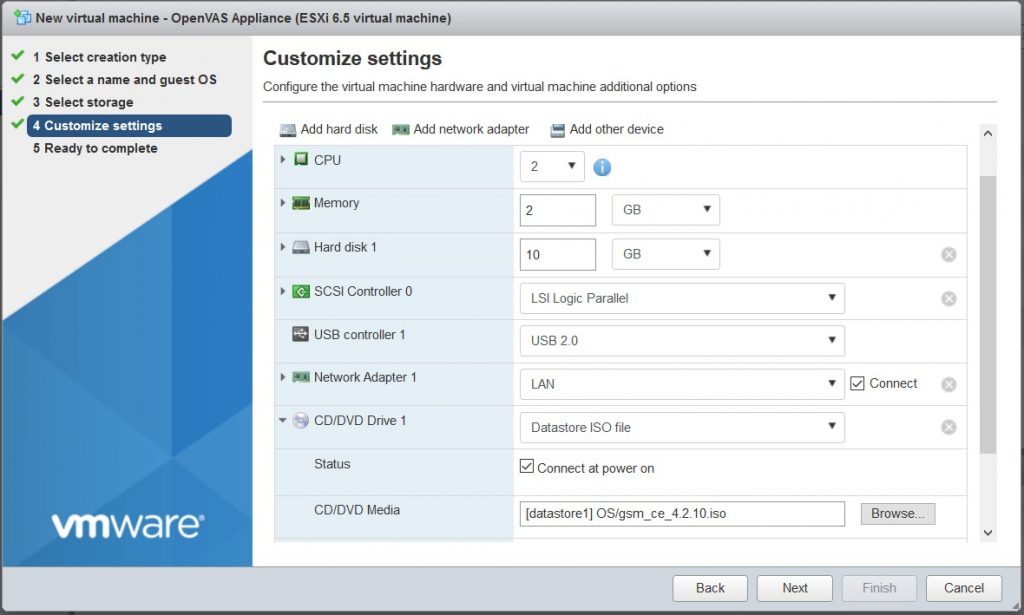

Después de descargar el dispositivo virtual desde el sitio web de OpenVAS, debemos configurar una nueva máquina virtual. En este tutorial utilizaremos VMware pero también puede usar otros hipervisores como Hyper-V en Windows u Oracle VirtualBox. En entornos de producción, lo más probable es que utilice VMware ESXi, Microsoft Hyper-V u otros hipervisores. Comencemos por configurar una máquina virtual con las siguientes especificaciones:

- Núcleos del procesador: 2

- 2 GB de RAM

- Disco duro de 10 GB

- Red: NAT (solo cuando se usa VMware Workstation / Free / Virtualbox)

- Unidad de CD / DVD: ISO (elija el archivo iso descargado como medio)

- Sistema operativo invitado: Linux Kernel 4.xo posterior 64 bits (VMWare) u Other Linux (64 bits) (VirtualBox)

Para VMWare Workstation, la máquina virtual se configurará de la siguiente manera:

Y para VMWare ESXi crearemos una máquina virtual con las siguientes especificaciones:

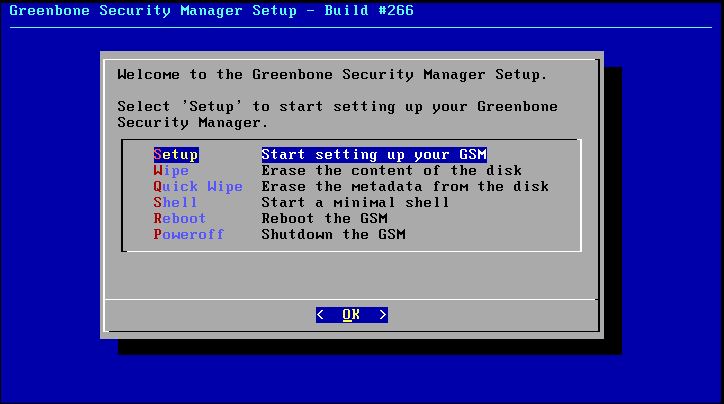

El siguiente paso es arrancar la máquina virtual que nos llevará al siguiente menú de instalación:

Elija configuración para instalar el dispositivo GSM.

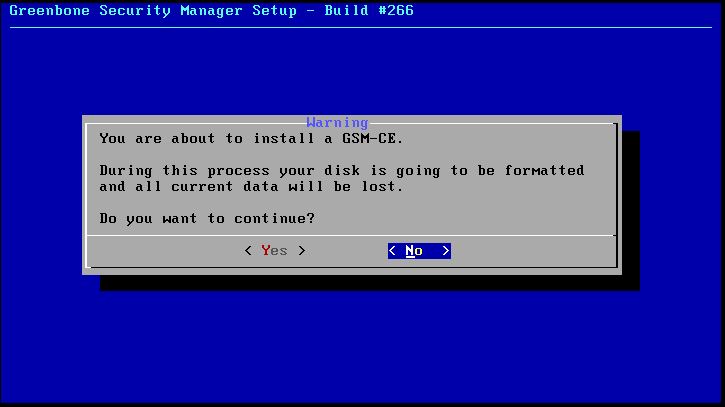

Desde este menú, elija la opción de configuración. Luego nos preguntan si realmente queremos formatear el disco duro, escogemos sí:

Elija Sí para continuar con la instalación.

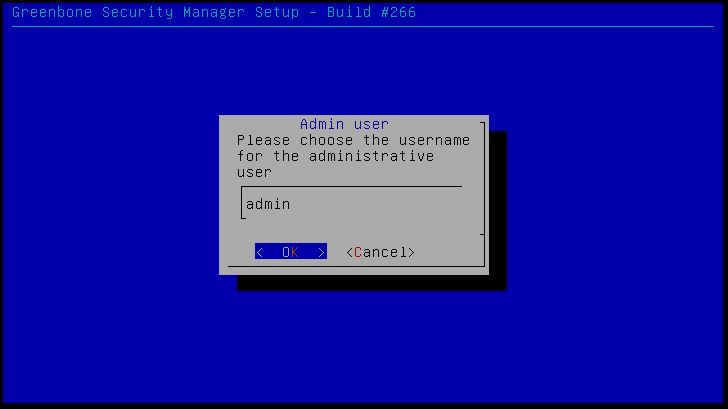

En este punto, se instalará el dispositivo virtual y se nos presentará un diálogo que indica que la instalación está en curso y que se está preparando la edición de la comunidad GSM. Tenga en cuenta que este proceso puede tardar un tiempo en completarse. Cuando finalice el proceso de instalación, debemos especificar un nombre de usuario para el usuario administrador. Lo mantendremos predeterminado como administrador y la contraseña:

Elija el nombre de usuario / contraseña del administrador.

Consejo : Si está instalando el dispositivo en su red de producción, asegúrese de elegir una contraseña segura para la cuenta administrativa.

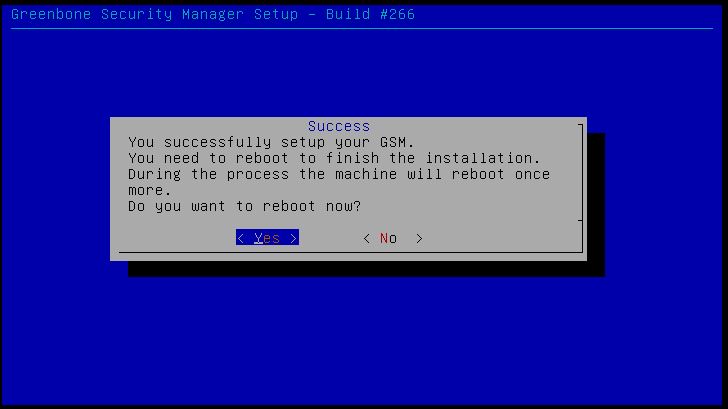

Después de especificar el nombre de usuario y la contraseña, se nos pide que reiniciemos la máquina, seleccione ‘sí’ para reiniciar y también para expulsar el medio de instalación:

Elija Sí para reiniciar la máquina.

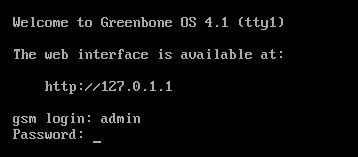

Después de que la máquina virtual se haya reiniciado (dos veces), se accede a una pantalla de inicio de sesión con el siguiente aspecto:

Inicio de sesión del dispositivo

Nota: después del primer reinicio, se nos presenta una pantalla de inicio de sesión diferente, solo espere hasta que se produzca el segundo reinicio.

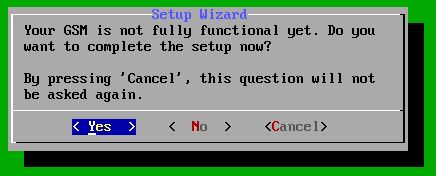

Aquí podemos iniciar sesión utilizando las credenciales que creamos anteriormente en el proceso de instalación (nombre de usuario: admin). Después de iniciar sesión, se nos presenta el siguiente mensaje que nos dice que OpenVAS aún no se ha configurado completamente. Desde aquí podemos continuar con el proceso de configuración. Elija ‘sí’ en el siguiente menú para continuar con el proceso de configuración:

Elija ‘Sí’ para configurar GSM.

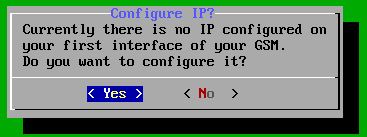

A continuación, se nos pide que configuremos una dirección IP para el dispositivo, seleccione ‘sí’:

Elija ‘Sí’.

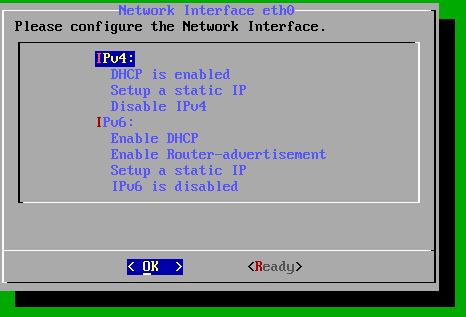

Para nuestra configuración de prueba, mantendremos la configuración de red predeterminada y le asignaremos una dirección IP a nuestro servidor DHCP. Opcionalmente, puede configurar una dirección IP estática que, por supuesto, es la opción recomendada en un entorno de producción. Elija ‘Listo’ para continuar:

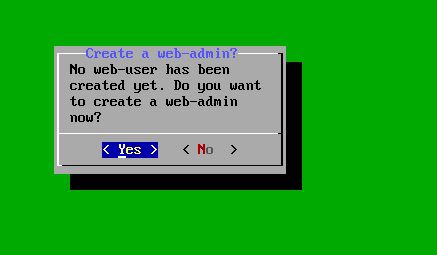

El siguiente paso es crear un usuario administrador web, elija ‘Sí’ en el siguiente menú:

Elija el nombre de usuario y contraseña del usuario web.

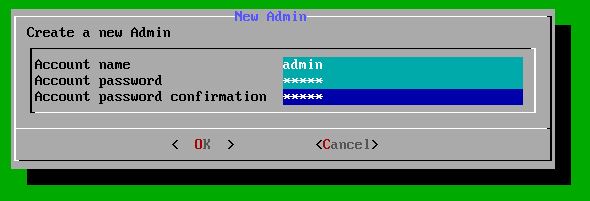

Crea el usuario eligiendo un nombre de usuario y contraseña:

Cree el usuario administrador web especificando un nombre de usuario y contraseña.

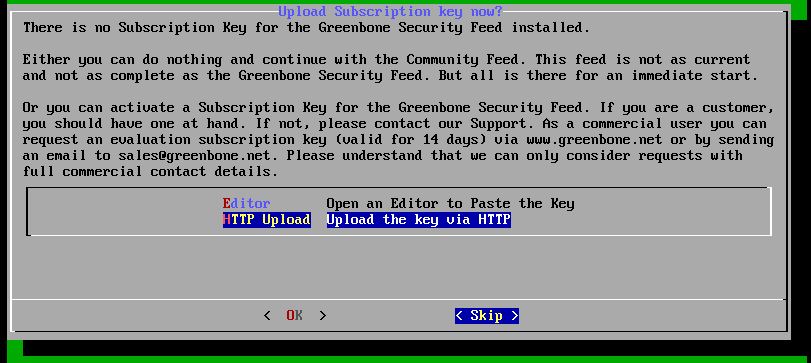

Finalmente, le preguntamos sobre una clave de suscripción, a menos que tenga una clave de suscripción, seleccione ‘omitir’, que nos proporcionará la fuente de comunidad de Greenbone:

Elija ‘saltar’ si no tiene una clave de suscripción.

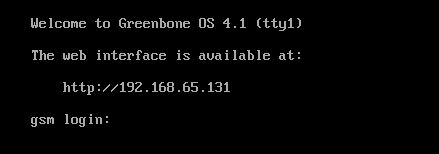

Luego nos preguntan si queremos actualizar el feed, seleccionamos ‘sí’ para actualizar el feed en segundo plano. Después de ejecutar todas las configuraciones, podemos cerrar la sesión o reiniciar el dispositivo y se nos presenta una dirección IP para acceder a la interfaz web:

Dirección IP para la interfaz web.

Cuando navegamos hacia la interfaz web, se nos presenta una página de inicio de sesión. Use las credenciales de la cuenta de administrador web que creamos durante el proceso de configuración:

Use la cuenta web-admin para iniciar sesión.

En este punto, tenemos un dispositivo virtual OpenVAS completamente funcional en funcionamiento que se puede configurar para ejecutar exploraciones de vulnerabilidades. Esto concluirá el proceso de instalación del dispositivo. En la parte 2 continuaremos con la configuración de objetivos, activos y escaneos de vulnerabilidades.

Fuente: Hackingtutorials.org