Desde que los piratas informáticos comenzaron a explotar dos vulnerabilidades críticas sin parche recientemente reveladas que se encuentran en los enrutadores domésticos de GPON, los investigadores de seguridad ahora han lanzado un parche no oficial para ayudar a millones de usuarios afectados a que el fabricante del dispositivo los deje vulnerables.

La semana pasada, los investigadores de vpnMentor revelaron detalles de un bypass de autenticación (CVE-2018-10561) y una vulnerabilidad de ejecución de código raíz-remota (CVE-2018-10562) en muchos modelos de enrutadores de red óptica pasiva (GPON) con capacidad Gigabit. fabricante de DASAN Zhone Solutions, con sede en Corea del Sur.

Si se explota, la primera vulnerabilidad permite que un atacante evite fácilmente la página de autenticación de inicio de sesión agregando? Images / a la URL en la barra de direcciones del navegador.

Sin embargo, cuando se combina con la segunda falla que permite la inyección de comandos, los atacantes no autenticados pueden ejecutar remotamente comandos maliciosos en el dispositivo afectado y modificar la configuración de DNS, lo que les permite tomar el control total del dispositivo de forma remota.

Poco después de que los detalles de las vulnerabilidades se hicieran públicas, los investigadores de seguridad de la firma china de seguridad de TI Qihoo 360 Netlab descubrieron que los actores de amenazas han comenzado a explotar los defectos para agregar los enrutadores vulnerables a sus redes de malware de botnets.

Además, un exploit de prueba de concepto (PoC) en funcionamiento, escrito en python, para vulnerabilidades de enrutadores GPON ya ha sido lanzado en GitHub por un investigador de seguridad independiente, lo que hace que la explotación sea más fácil incluso para hackers no especializados.

Los investigadores incluso publicaron una demostración en video que muestra cómo funciona el ataque.

Así es cómo asegurar su enrutador GPON Wi-Fi

Los investigadores de vpnMentor ya informaron los problemas a Dasan, pero la compañía aún no ha publicado ninguna solución para el problema, y los investigadores creen que el parche tampoco está en desarrollo.

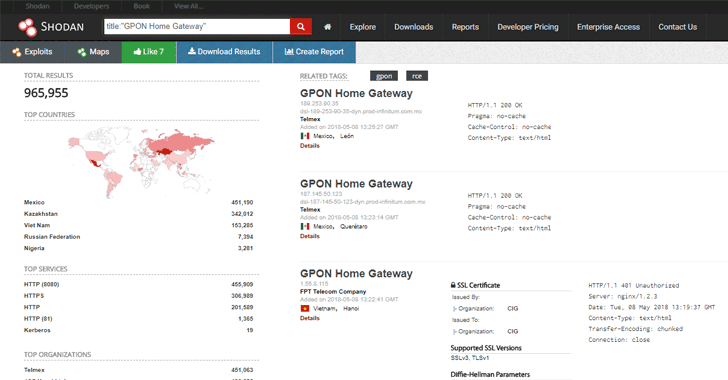

¿Que es peor? En el momento de escribir este informe, casi un millón de enrutadores GPON vulnerables aún están expuestos en Internet y pueden ser fácilmente secuestrados.

Sin embargo, incluso si no hay un parche oficial disponible, los usuarios pueden proteger sus dispositivos mediante la desactivación de la administración remota y el uso de un firewall para evitar el acceso externo desde Internet público.

Realizar estos cambios en su enrutador vulnerable restringiría el acceso a la red local únicamente, dentro del alcance de su red Wi-Fi, reduciendo de manera efectiva la superficie de ataque al eliminar a los atacantes remotos.

Si no está seguro de estas configuraciones, vpnMentor ha hecho este trabajo por usted al proporcionar una solución en línea «fácil de usar» que modifica automáticamente la configuración de su enrutador en su nombre, manteniéndolo alejado de ataques remotos.

«Fue creado para ayudar a mitigar las vulnerabilidades hasta que se publique un parche oficial», dijeron los investigadores. «Esta herramienta deshabilita el servidor web de una manera que no es fácil de revertir, puede hacerse con otro script de parche, pero si no se siente cómodo con la línea de comando, le sugerimos que proteja su dispositivo hasta que se publique un parche oficial».

Para usar esta herramienta, todo lo que necesita abrir esta página web , y desplácese hacia abajo al formulario de entrada que solicita la dirección IP de su enrutador GPON expuesto (dirección LAN local, no WAN), una nueva contraseña para SSH / Telnet en su enrutador.

En una pestaña separada, abra la interfaz web de su enrutador utilizando https en la URL y luego presione «Ejecutar revisión» en vpnMentor para continuar y aplicar cambios.

Puede aplicar el parche para proteger sus dispositivos, pero debe tenerse en cuenta que no es un parche oficial del fabricante y no alentamos a los usuarios a ejecutar scripts o parches de terceros en sus dispositivos.

Por lo tanto, los usuarios deben esperar correcciones oficiales o aplicar cambios manualmente, cuando sea posible.

Fuente: Thehackernews.com