Los archivos PDF pueden ser convertidos en armas por actores malintencionados para robar credenciales de Windows (hashes NTLM) sin ninguna interacción del usuario, y solo abriendo un archivo, según Assaf Baharav , un investigador de seguridad con Check Point de seguridad cibernética.

Baharav publicó una investigación esta semana que muestra cómo un actor malintencionado podría aprovechar las características que se encuentran originalmente en el estándar PDF para robar los hash NTLM, el formato en el que Windows almacena las credenciales de los usuarios.

«La especificación PDF permite cargar contenido remoto para las entradas de GoToE & GoToR», dijo hoy Baharav a Bleeping Computer.

Robo de credenciales de Windows a través de PDF y SMB

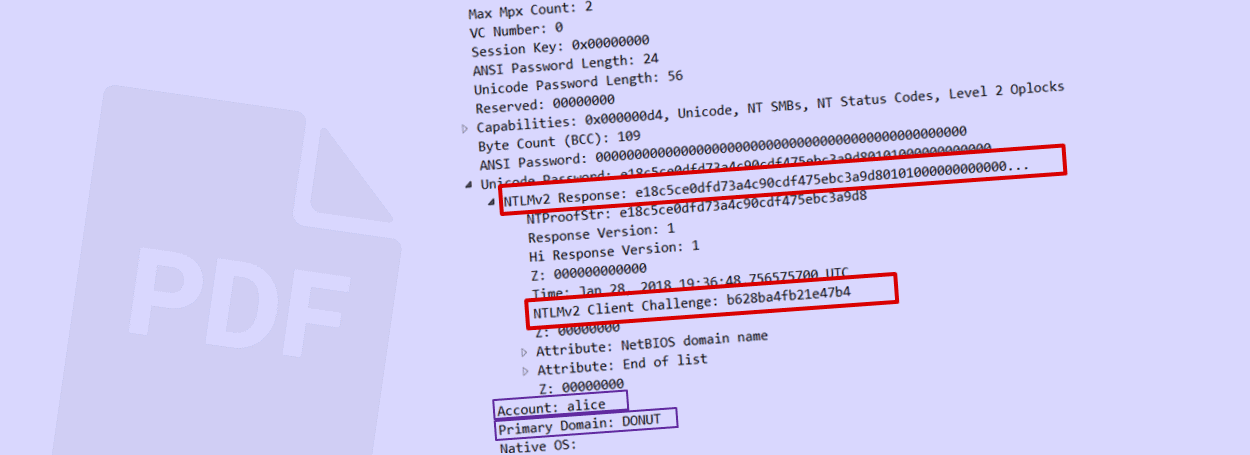

Para su investigación, Baharav creó un documento PDF que utilizaría estas dos funciones de PDF. Cuando alguien abre este archivo, el documento PDF automáticamente realiza una solicitud a un servidor SMB malicioso remoto.

Por diseño, todas las solicitudes SMB también incluyen el hash NTLM con fines de autenticación. Este hash NTLM se registraría en el registro remoto del servidor SMB. Hay herramientas disponibles que pueden romper este hash y recuperar la contraseña original.

Este tipo de ataque no es nuevo, en absoluto, y en el pasado, se ha ejecutado al iniciar solicitudes SMB desde documentos de Office , Outlook , navegadores , archivos de acceso directo de Windows , carpetas compartidas y otras funciones internas del sistema operativo Windows.

Todos los lectores de PDF son más vulnerables

Ahora, Baharav ha demostrado que los archivos PDF son igual de peligrosos. El investigador de Check Point le dijo a Bleeping Computer que solo había probado el ataque en Adobe Acrobat y FoxIT Reader.

«Elegimos probar estos dos lectores PDF de alto perfil», nos dijo Baharav. «En cuanto a los demás, sospechamos que también pueden ser vulnerables».

«Seguimos una política de divulgación de 90 días al notificar solo a Adobe y Foxit sobre los problemas», dice Baharav.

Si bien FoxIT no respondió, Adobe dijo que no planea modificar su software, diferiendo a las mitigaciones del nivel del sistema operativo Windows. Los ingenieros de Adobe se referían a Microsoft Security Advisory ADV170014 , lanzado en octubre de 2017.

Microsoft lanzó ADV170014 para proporcionar un mecanismo técnico e instrucciones sobre cómo los usuarios podrían deshabilitar la autenticación NTLM SSO en sistemas operativos Windows, con la esperanza de detener el robo de hashes NTLM a través de solicitudes SMB realizadas a servidores ubicados fuera de la red local.

«La mejor práctica aquí es seguir la mejora de seguridad opcional de Microsoft», nos dijo Baharav.

Fuente: Bleepingcomputer.com