Mientras realizaban análisis en profundidad de varias muestras de malware, los investigadores de seguridad de Cyberbit descubrieron que una nueva técnica de inyección de código, denominada Early Bird , era utilizada por al menos tres tipos de malware sofisticado que ayudaban a los atacantes a evitar la detección.

Como su nombre lo indica, Early Bird es una técnica «simple pero poderosa» que permite a los atacantes inyectar código malicioso en un proceso legítimo antes de que comience su cadena principal, evitando así la detección de los motores hook de Windows utilizados por la mayoría de los productos antimalware.

La técnica es similar a la técnica de inyección de código AtomBombing que no depende de llamadas API fáciles de detectar, lo que permite que el malware inyecte código en los procesos de una manera que ninguna herramienta antimalware puede detectar.

El método de inyección de código Early Bird se basa en una función incorporada de Windows APC (Asynchronous Procedure Calls) que permite a las aplicaciones ejecutar código de forma asincrónica en el contexto de un hilo en particular.

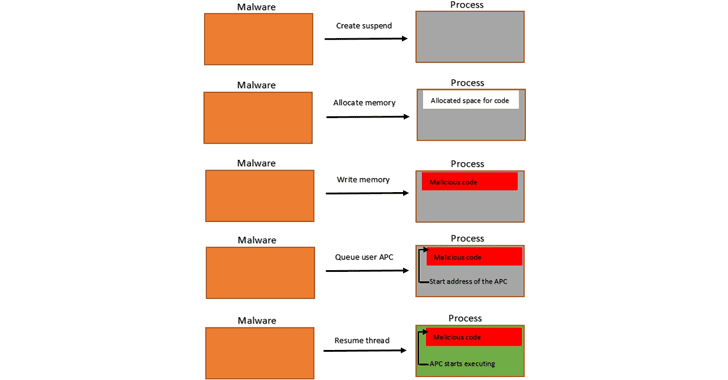

A continuación, presentamos una breve explicación paso a paso de cómo un atacante puede inyectar código malicioso en un proceso legítimo de forma que se ejecute antes de que un programa antimalware inicie el análisis.

- Crear un proceso suspendido de un proceso legítimo de Windows (p. Ej., Svchost.exe)

- Asigne memoria en ese proceso (svchost.exe) y escriba el código malicioso en la región de memoria asignada.

- Ponga en cola una llamada a procedimiento asíncrono (APC) al hilo principal de ese proceso (svchost.exe),

- Como APC puede ejecutar un proceso sólo cuando está en estado de alerta, llame a la función NtTestAlert para forzar al kernel a ejecutar el código malicioso tan pronto como se reanude el hilo principal.

Según los investigadores, al menos tres malware mencionados a continuación se encontraron utilizando la inyección de código Early Bird en la naturaleza.

- Puerta trasera «TurnedUp», desarrollada por un grupo pirata iraní (APT33)

- Una variante del malware bancario «Carberp»

- El malware «DorkBot»

Inicialmente descubierto por FireEye en septiembre de 2017, TurnedUp es una puerta trasera que es capaz de filtrar datos del sistema de destino, crear conchas inversas, tomar capturas de pantalla y recopilar información del sistema.

Data del 2012, DorBot es un malware botnet distribuido a través de enlaces en redes sociales, aplicaciones de mensajería instantánea o medios extraíbles infectados y se usa para robar credenciales de usuarios para servicios en línea, incluidos servicios bancarios, participar en denegación de servicio distribuido (DDoS) ataques, enviar spam y entregar otro malware a las computadoras de las víctimas.

Los investigadores también han proporcionado una demostración en video, que muestra la nueva técnica de inyección de código Early Bird en acción.