2017 fue el año de las filtraciones de datos de alto perfil y los ataques de ransomware, pero desde el comienzo de este año notamos un cambio más rápido en el panorama de amenazas cibernéticas, ya que el malware relacionado con criptomonedas se está convirtiendo en una opción popular y rentable de ciberdelincuentes .

Varias empresas de seguridad cibernética están informando sobre nuevos virus de minería de criptomonedas que se propagan utilizando EternalBlue , el mismo exploit de la NSA que fue filtrado por el grupo de piratería Shadow Brokers y responsable de la devastadora amenaza de ransomware WannaCry .

Investigadores de Proofpoint descubrieron una botnet global masiva llamada «Smominru», también conocida como Ismo, que está utilizando el exploit SME EternalBlue (CVE-2017-0144) para infectar las computadoras con Windows para extraer en secreto la criptomoneda Monero, que vale millones de dólares, para su maestro.

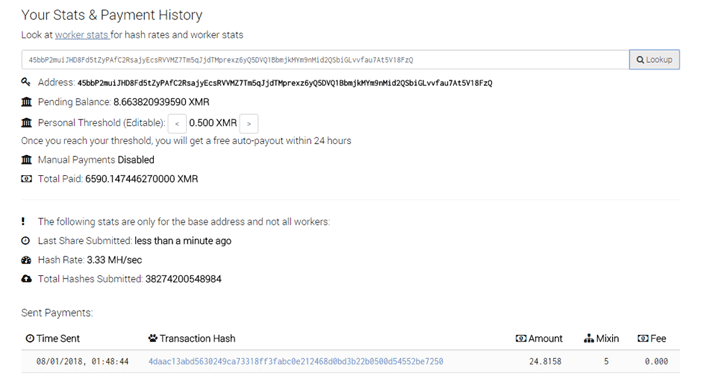

Activo desde al menos mayo de 2017, Smominru botnet ya infectó más de 526,000 computadoras con Windows, la mayoría de las cuales se cree que son servidores que ejecutan versiones sin parchar de Windows, según los investigadores.

«De acuerdo con el poder de hash asociado con la dirección de pago de Monero para esta operación, parecía que esta botnet tenía probablemente el doble del tamaño de Adylkuzz «, dijeron los investigadores.

Los operadores de botnets ya han extraído aproximadamente 8.900 Monero, valorados en hasta $ 3.6 millones, a una tasa de aproximadamente 24 Monero por día ($ 8,500) al robar los recursos informáticos de millones de sistemas.

El mayor número de infecciones Smominru se ha observado en Rusia, India y Taiwán, dijeron los investigadores.

La infraestructura de comando y control de Smominru botnet está alojada en el servicio de protección DDoS SharkTech, que fue notificado del abuso, pero la empresa presuntamente ignoró las notificaciones de abuso.

Según los investigadores de Proofpoint, los ciberdelincuentes están utilizando al menos 25 máquinas para escanear Internet para encontrar computadoras Windows vulnerables y también usar el explorado explorador del protocolo RDP de la NSA, EsteemAudit (CVE-2017-0176), para detectar infección.

«Como Bitcoin se ha convertido en un recurso prohibitivo para minar fuera de las explotaciones mineras dedicadas, el interés en Monero se ha incrementado dramáticamente. Mientras que Monero ya no se puede explotar eficazmente en computadoras de escritorio, una botnet distribuida como la descrita aquí puede resultar bastante lucrativa para sus operadores «, concluyeron los investigadores.

«Los operadores de esta botnet son persistentes, utilizan todos los exploits disponibles para expandir su botnet y han encontrado múltiples formas de recuperación después de las operaciones de sumidero. Dadas las importantes ganancias disponibles para los operadores de botnets y la capacidad de recuperación de la botnet y su infraestructura, esperamos estas actividades para continuar, junto con sus posibles impactos en los nodos infectados «.

Otra firma de seguridad, CrowdStrike, publicó recientemente una publicación en un blog, que informa sobre otro malware sin cifrado ampliamente difundido, denominado WannaMine , que utiliza el exploit EternalBlue para infectar las computadoras y extraer la criptomoneda Monero.

Dado que no descarga ninguna aplicación a una computadora infectada, las infecciones WannaMine son más difíciles de detectar por los programas antivirus. Los investigadores de CrowdStrike observaron que el malware ha generado «que algunas empresas no puedan operar durante días y semanas a la vez».

Además de infectar sistemas, los ciberdelincuentes también están adoptando ataques de cryptojacking , en donde los mineros de JavaScript utilizan el poder de CPU de los visitantes del sitio web para extraer criptomonedas para la monetización.

Desde que se descubrieron los ataques de malware de minería de criptomoneda recientemente observados aprovechando EternalBlue, que ya había sido parcheado por Microsoft el año pasado, se aconseja a los usuarios mantener sus sistemas y software actualizados para evitar ser víctimas de tales amenazas.

Fuente: thehackernews.com