Si recibe un archivo de video ( empaquetado en un archivo zip ) enviado por alguien ( o sus amigos ) en su Facebook Messenger, simplemente no haga clic en él.

Investigadores de la empresa de seguridad Trend Micro advierten a los usuarios de un nuevo robot de minería de criptomonedas que se está propagando a través de Facebook Messenger y dirigido a los usuarios de computadoras de escritorio de Google Chrome para aprovechar el reciente aumento en los precios de las criptomonedas.

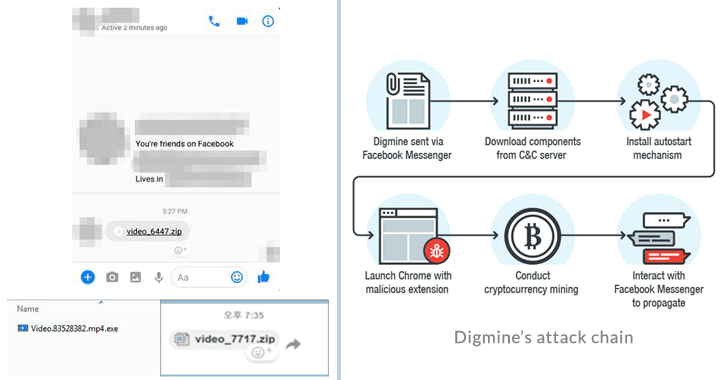

Apodado Digmine, el robot de minería Monero-cryptocurrency se disfraza como un archivo de video no incorporado, con el nombre video_xxxx.zip (como se muestra en la captura de pantalla), pero en realidad contiene un script ejecutable de AutoIt.

Una vez hecho clic, el malware infecta la computadora de la víctima y descarga sus componentes y archivos de configuración relacionados desde un servidor remoto de comando y control (C & C).

Digimine instala principalmente un minero de criptomoneda , es decir miner.exe, una versión modificada de un minero de código abierto conocido como XMRig, que silenciosamente extrae la criptomoneda Monero en segundo plano para los piratas informáticos que usan la potencia de la CPU de las computadoras infectadas.

Además del criptomoneda, Digimine bot también instala un mecanismo de inicio automático y lanza Chrome con una extensión maliciosa que permite a los atacantes acceder al perfil de Facebook de las víctimas y difundir el mismo archivo de malware en la lista de sus amigos a través de Messenger.

Como las extensiones de Chrome solo se pueden instalar a través de Chrome Web Store oficial, » los atacantes evitaron esto al iniciar Chrome (cargado con la extensión maliciosa) a través de la línea de comandos » .

«La extensión leerá su propia configuración desde el servidor de C & C. Puede indicar a la extensión que proceda con el inicio de sesión en Facebook o abra una página falsa que reproducirá un video», dicen los investigadores de Trend Micro.

«El sitio web señuelo que reproduce el video también sirve como parte de su estructura de C & C. Este sitio pretende ser un sitio de transmisión de video, pero también contiene una gran cantidad de configuraciones para los componentes del malware».

Cabe destacar que los usuarios que abren el archivo de video malicioso a través de la aplicación Messenger en sus dispositivos móviles no se ven afectados.

Dado que el minero es controlado desde un servidor de C & C, los autores detrás de Digiminer pueden actualizar su malware para agregar diferentes funcionalidades de la noche a la mañana.

Digmine fue descubierto infectando usuarios en Corea del Sur y desde entonces ha expandido sus actividades a Vietnam, Azerbaiyán, Ucrania, Filipinas, Tailandia y Venezuela. Pero dado que Facebook Messenger se usa en todo el mundo, hay más posibilidades de que el robot se propague globalmente.

Cuando los investigadores lo notificaron, Facebook dijo que había eliminado la mayoría de los archivos de malware del sitio de redes sociales.

Las campañas de Facebook Spam son bastante comunes. Por lo tanto, se recomienda a los usuarios que estén atentos al hacer clic en los enlaces y archivos proporcionados a través de la plataforma del sitio de redes sociales.

Fuente: thehackernews.com