Los investigadores de seguridad han descubierto una nueva campaña de malware en la naturaleza que propaga un malware de botnet avanzado aprovechando al menos tres vulnerabilidades divulgadas recientemente en Microsoft Office.

Apodado Zyklon , el malware con todas las funciones ha resurgido después de casi dos años y se ha centrado principalmente en los servicios de telecomunicaciones, seguros y financieros.

Activo desde principios de 2016, Zyklon es un malware botnet HTTP que se comunica con sus servidores de comando y control sobre la red anónima de Tor y permite a los atacantes robar keylogs, datos confidenciales, como contraseñas almacenadas en navegadores web y clientes de correo electrónico.

El malware Zyklon también es capaz de ejecutar complementos adicionales, incluido el uso secreto de sistemas infectados para ataques DDoS y minería de criptomonedas.

Actualmente se han encontrado diferentes versiones del malware Zyklon publicándose en un popular mercado clandestino por $ 75 (construcción normal) y $ 125 (construcción habilitada para Tor).

Según un informe publicado recientemente por FireEye, los atacantes detrás de la campaña están aprovechando tres vulnerabilidades siguientes en Microsoft Office que ejecutan un script de PowerShell en las computadoras objetivo para descargar la carga final de su servidor de C & C.

1) Vulnerabilidad .NET Framework RCE ( CVE-2017-8759)): Esta vulnerabilidad de ejecución remota de código existe cuando Microsoft .NET Framework procesa una entrada que no es de confianza, lo que permite a un atacante tomar el control de un sistema afectado al engañar a las víctimas para abrir un archivo de documento malicioso especialmente diseñado enviado por correo electrónico. Microsoft ya lanzó un parche de seguridad para este error en las actualizaciones de septiembre.

2) Vulnerabilidad de Microsoft Office RCE ( CVE-2017-11882 ): es un error de corrupción de 17 años que Microsoft parchó en la actualización del parche de noviembre que permite a un atacante remoto ejecutar código malicioso en los sistemas de destino sin requerir ninguna interacción del usuario después de abrir un documento malicioso

3) Protocolo de intercambio de datos dinámico ( DDE Exploit): Esta técnica permite a los atacantes aprovechar una característica incorporada de Microsoft Office, llamada DDE, para realizar la ejecución del código en el dispositivo de destino sin requerir que se habiliten las macros o que se dañe la memoria.

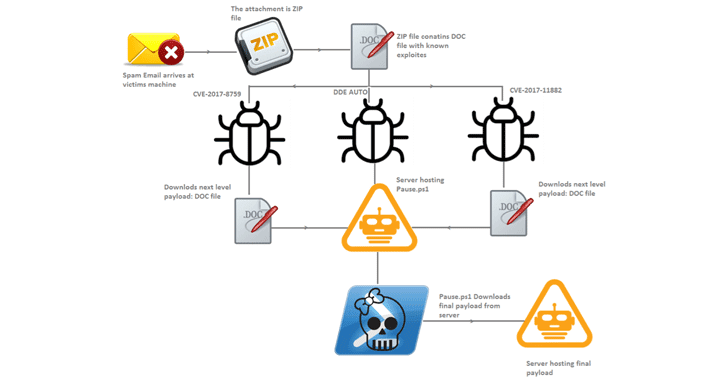

Según lo explicado por los investigadores, los atacantes están explotando activamente estas tres vulnerabilidades para entregar malware Zyklon utilizando correos electrónicos spear phishing, que generalmente llegan con un archivo ZIP adjunto que contiene un archivo doc de Office malicioso.

Una vez abierto, el archivo doc malicioso equipado con una de estas vulnerabilidades ejecuta inmediatamente un script de PowerShell, que finalmente descarga la carga final, es decir, el malware Zyklon HTTP, en la computadora infectada.

«En todas estas técnicas, el mismo dominio se usa para descargar el siguiente nivel de carga útil (Pause.ps1), que es otro script de PowerShell que está codificado en Base64», dijeron los investigadores de FireEye.

«El script Pause.ps1 es responsable de resolver las API necesarias para la inyección de código. También contiene el Shellcode inyectable».

«El código inyectado es responsable de descargar la carga útil final del servidor. La carga útil de la etapa final es un ejecutable PE compilado con .Net framework».

Curiosamente, la secuencia de comandos de PowerShell se conecta a una dirección IP sin puntos (por ejemplo: http: // 3627732942 ) para descargar la carga útil final. ¿Qué es Dotless IP Address? Si no lo sabe, las direcciones IP sin puntos, a veces denominadas ‘Dirección decimal’, son valores decimales de las direcciones IPv4 (representadas como notación quad-punteada). Casi todos los navegadores web modernos resuelven la dirección IP decimal en su dirección IPV4 equivalente cuando se abre con «http: //» después del valor decimal. Por ejemplo, la dirección IP de Google 216.58.207.206 también se puede representar como http: // 3627732942 en valores decimales (Pruebe este convertidor en línea).

La mejor manera de protegerse y proteger a su organización de tales ataques de malware es siempre sospechar de cualquier documento no invitado enviado por correo electrónico y nunca hacer clic en los enlaces dentro de esos documentos a menos que se verifique adecuadamente la fuente.

Lo más importante es mantener siempre actualizado el software y los sistemas, ya que los agentes de amenazas incorporan vulnerabilidades descubiertas recientemente, pero reparadas, en el popular software Microsoft Office, en este caso, para aumentar el potencial de infecciones exitosas.