Existen vulnerabilidades en dos navegadores alternativos bastante populares para Android: Dolphin y Mercury, según, a través del navegador podría resultar la ejecución de un código remoto o escritura arbitraria.

El Investigador de seguridad móvil Benjamin Watson, que bloguea bajo el disfraz de Rotlogix, éste fin de semana ha descubierto y descrito las vulnerabilidades de los navegadores mencionados.

Asumiendo que el atacante y el usuario están en el mismo entorno de red compartida, un atacante puede explotar la vulnerabilidad de Dolphin cuando el usuario descarga y aplica un nuevo tema para el navegador.

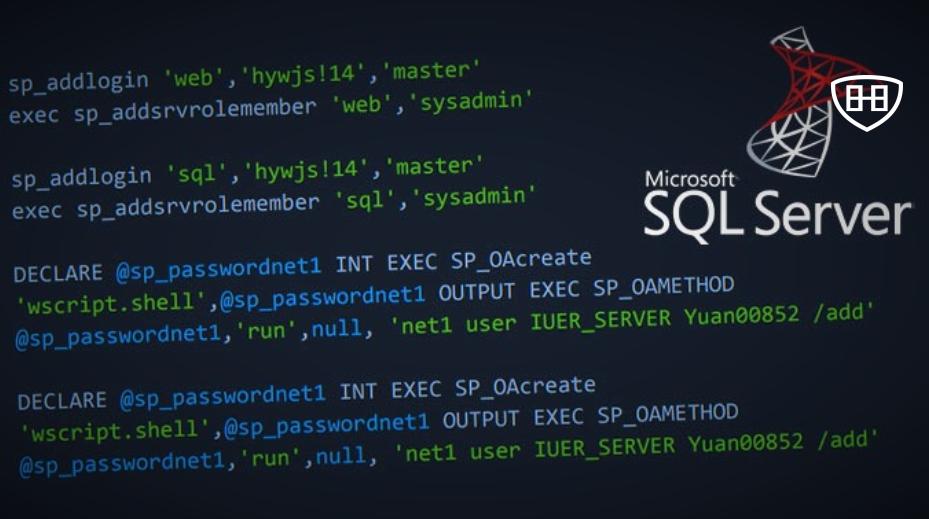

A través de algo de ingeniería inversa, Rotlogix ha descubierto que Dolphin tiene la funcionalidad para descomprimir y aplicar el contenido de un tema. Pero por el proxy del tráfico de descarga, Rotlogix descubrió que podía inyectar un tema modificado y a su vez, lograr una escritura arbitraria en el directorio de datos del navegador. Una vez adentro, él también descubrió que podía crear una biblioteca diseñada que podría sobrescribir la que ya existe en el navegador y el resultado seria lo que él llama «full blown code execution.»

Rotlogix escribió sobre esta vulnerabilidad el pasado viernes y afirmó que los desarrolladores de Dolphin eran conscientes del problema.

El lunes se les preguntó cuándo llegaría una solución para dicha vulnerabilidad, un vocero de la empresa alegó que estaban trabajando en una solución para el problema.

Dolphin, tiene su sede en San Francisco, Mobotap, Inc., cuenta con entre 50 millones – 100000000 de instalaciones, después de Chrome y Firefox es uno de los navegadores alternativos más populares de Android.

El lunes salió una actualización para el navegador, pero no está claro si la versión más reciente incluye una solución para el problema.

El problema con mercury, un navegador de Android producido por iLegendSoft, Inc., se deriva de una combinación de lo que Rotlogix describe como una insecure Intent URI scheme implementation and a path traversal vulnerability. Los errores de Mercuriy en su mayoría son arraigados a su característica de transferencia de WiFi. A través de una página HTML maliciosa un atacante podría «invocar actividades privadas», según Rotlogix.

Tomó un poco encontrar más, pero a través de la vulnerabilidad recorrida Rotlogix descubrió que podría aprovechar las características, no sólo leer los datos del directorio de datos de Mercury, sino también descargar, cargar y reemplazar ciertos archivos en el directorio del navegador.

iLegendSoft no ha respondido las solicitudes realizadas para hacer comentarios al respecto, pero mientras tanto, Rotlogix está instando a los usuarios para eliminar el navegador y utilizar otro hasta que se aborde el tema.

Fuente: threatPost