Después del conocido fallo de seguridad ms08-067 Netapi, del cual a la fecha seguimos encontrando varios servidores vulnerables en las auditorías que realizamos, esta semana se ha publicado una falla de seguridad en la tecnología de encriptación web OpenSSL que ha puesto en peligro la seguridad de datos confidenciales y altamente sensibles de millones de portales en Internet debido al bug que se ha denominado «Heartbleed», el cual se ha calificado como el mayor fallo de seguridad descubierto en los últimos años.

Que es el Bug Heartbleed?

El bug Heartbleed que ya fue asignado con el BugID CVE-2014-0160, es una vulnerabilidad bastante seria que se ha encontrado en una librería del conocido Software criptográfico OpenSSL, el cual permite a un atacante de forma remota, obtener pequeños bloques de memoria (hasta 64kb) del servidor atacado, logrando acceder a información secreta y confidencial que fue dividida en 4 categorias:

- Material de la llave primaria

- Material de la llave secundaria

- Contenido protegido

- Datos colaterales

Mayor información sobre este bug, aunque esta en ingles lo puedes encontrar en heartbleed.com

De acuerdo con http://www.openssl.org/news/openssl-1.0.1-notes.html la extensión heartbeat fue introducida en marzo del 2012 con la liberación de la versión 1.0.1 de OpenSSL. Esto implica que la vulnerabilidad ha estado latente alrededor de 2 años.

Verifica si eres vulnerable:

Puedes hacerlo desde http://filippo.io/Heartbleed/ solo necesitas poner tu URL y te dirá si eres o no vulnerable.

Este es un script en Python para probarlo desde la línea de comandos http://s3.jspenguin.org/ssltest.py Si deseas testear múltiples sitios web, puedes usar una versión modificada con una salida fácilmente parseable.

Si usas Chrome puedes instalar el plugin Chromebleed checker que te avisa y alerta cuando visites un sitio vulnerable.

Que puedo hacer si soy vulnerable?

Recomendamos realices los siguientes pasos:

- Actualiza tu versión de OpenSSL a 1.0.1g o superior

- Regenera tu llave primaria

- Solicita y remplaza el certificado SSL

Algún exploit para pentesters?

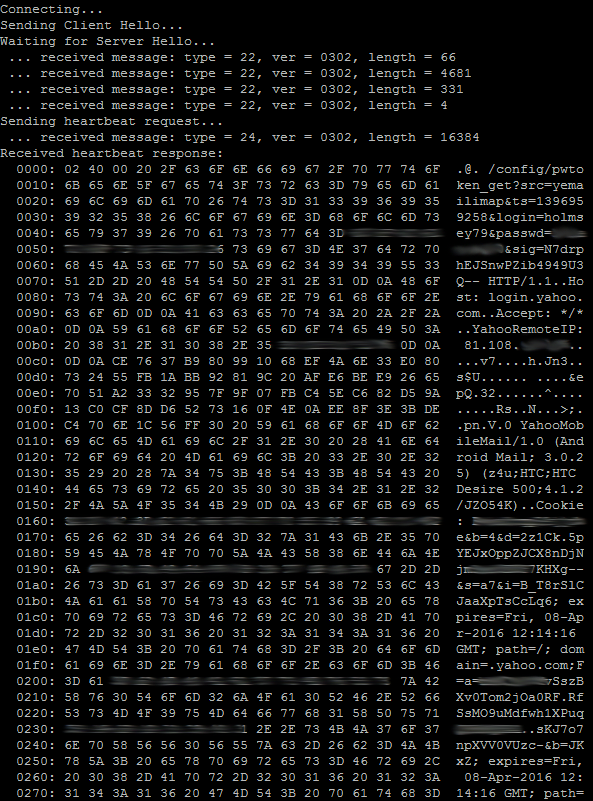

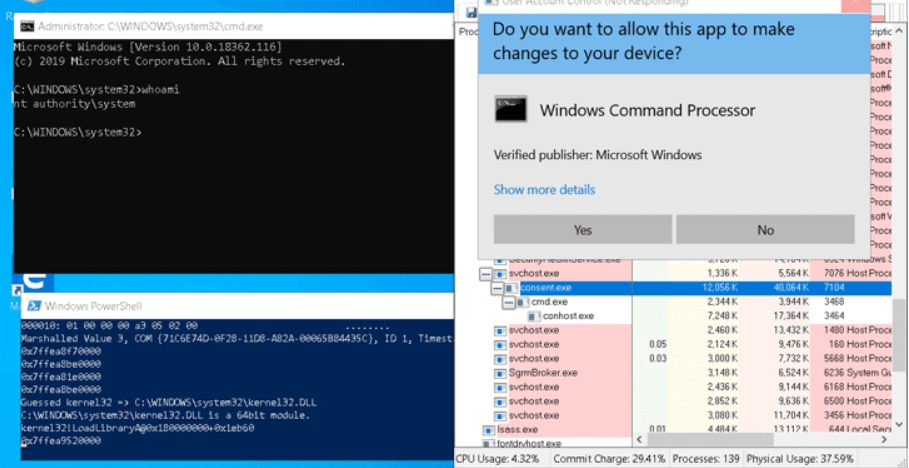

La vulnerabilidad es tan fuerte que ya salieron los primeros exploits que arpovechan esta falla de seguridad, los puedes descargar de los siguientes enlaces.

OpenSSL vulnerable to CVE-2014-0160, get cookies and user sessions

OpenSSL TLS Heartbeat Extension – Memory Disclosure

OpenSSL 1.0.1f TLS Heartbeat Extension – Memory Disclosure (Multiple SSL/TLS versions)

Lo mejor es que están en Python, así que puedes agregarlos a tu arsenal de Metasploit. Aca les dejo una captura de la información que puede extraerse de un objetivo.

Diviertete y envíanos tus consultas a info@ehacking.com.bo o a nuestro formulario de contacto.