Las 20 herramientas de hacking más populares en 2018

Para los profesionales que trabajan en seguridad de la información, muchas de estas herramientas son las mismas que utilizan los […]

Para los profesionales que trabajan en seguridad de la información, muchas de estas herramientas son las mismas que utilizan los […]

Fin de año, época de resúmenes y proyecciones múltiples. Una tendencia de la cual no escapa la industria de la […]

La Cámara de Representantes de Australia finalmente aprobó el «Proyecto de ley de asistencia y acceso a las telecomunicaciones 2018», […]

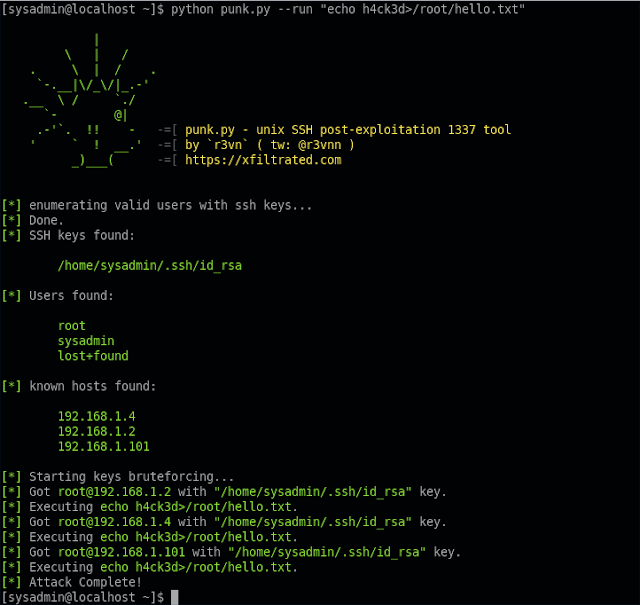

unix SSH herramienta de post-explotación 1337 cómo funciona punk.py es una herramienta de postexplotación destinada a ayudar a hacer pivotar la red desde una caja de Unix comprometida. Recopila nombres […]

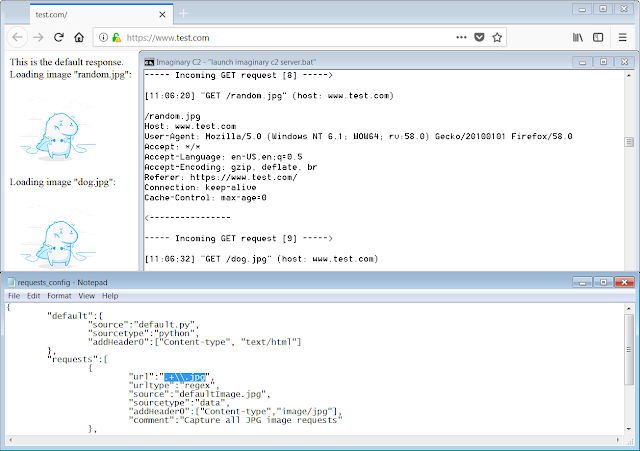

Imaginary C2 es una herramienta de Python que tiene como objetivo ayudar en el análisis de comportamiento (red) del malware. Imaginary C2 aloja un […]

El Reglamento de Ciberseguridad fue propuesto como parte de un conjunto de medidas de amplio alcance destinadas a hacer frente a los […]

Los investigadores del InfoTechnology Center de Toyota, Takuya Yoshida y Tsuyoshi Toyama, son parte del equipo que desarrolló Portable Automotive Security […]

Correo electrónico, SMS, Facebook, Twitter o alguna otra red social o herramienta de colaboración … lo que sea que estés […]

Este 2018 fue un año difícil para los bancos en México. Entre rudas iniciativas, fallas en materia de ciberseguridad y explicaciones […]

Las distros de hacking ético se han convertido en los últimos años en unas herramientas de lo más útiles para los usuarios, sobre […]

Internet no es un sitio seguro. Incluso tus webs de confianza pueden fallar en un momento determinado y revelar tus […]

Trape fue creado con el objetivo de enseñar al mundo cómo las grandes empresas de Internet pueden obtener información confidencial , […]