Cuenta de Github de Gentoo Linux hackeado, código reemplazado con software malicioso

¿Ha descargado algo de la cuenta GitHub de Gentoo el 28 de Junio? Considere esos archivos comprometidos y vacíalos ahora, […]

¿Ha descargado algo de la cuenta GitHub de Gentoo el 28 de Junio? Considere esos archivos comprometidos y vacíalos ahora, […]

El Antiphishing Working Group (APWG) publicó recientemente su informe de tendencias de actividad de phishing para el cuarto trimestre de 2017, que […]

Este proyecto es una imagen de Docker útil para resolver desafíos de Steganography como los que puedes encontrar en las plataformas de CTF […]

En el artículo titulado Ransomware: 10 formas en las que puede comportarse al infectar un sistema, que fue publicado, analizamos las […]

Durante estos últimos años hemos sido testigos de numerosas campañas maliciosas ligadas al ransomware. La cantidad de detecciones y nuevas familias […]

La encuesta muestra que el 53% de las organizaciones en Estados Unidos han culpado de la infección por ransomware a las soluciones […]

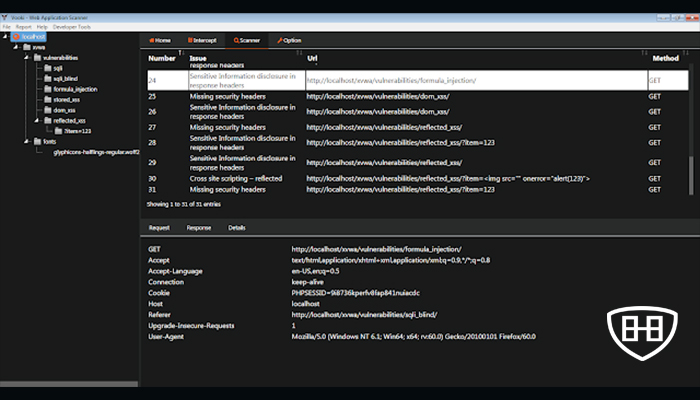

Vooki es un escáner de vulnerabilidad de aplicaciones web gratuito. Vooki es una herramienta fácil de usar que permite escanear fácilmente […]

El equipo de seguridad ChaMD5 ha encontrado una vulnerabilidad del tipo «Inclusión de Fichero Local» (Local File Inclusion, LFI) que permitiría la […]

Oracle ha revelado esta semana el lanzamiento de una herramienta llamada Internet Inteligence Map (Mapa de Inteligencia de Internet), una representación […]

Los usuarios de Azure de Microsoft en Europa del Norte ejercitaron su paciencia durante aproximadamente once horas antes de hoy. Ese es el tiempo que […]

Es el escaneo de vulnerabilidad del tutorial anterior con OpenVAS 9.0 parte 1 , hemos pasado por el proceso de instalación de OpenVAS en […]

Hace un par de años hicimos un tutorial sobre Hacking Tutorials sobre cómo instalar la popular herramienta de evaluación de vulnerabilidades […]