TrickBot y Emotet se unen a la ola del coronavirus.

Dentro de todas las amenazas que tenemos presentes en la red, en los últimos tiempos han sido muy populares TrickBot […]

Dentro de todas las amenazas que tenemos presentes en la red, en los últimos tiempos han sido muy populares TrickBot […]

Crear copias de seguridad es una Buena defensa para combatir amenazas como el ransomware. Es una opción interesante para evitar […]

Los piratas informáticos oportunistas tratan cada vez más de engañar a las víctimas utilizando sitios web o aplicaciones que pretenden […]

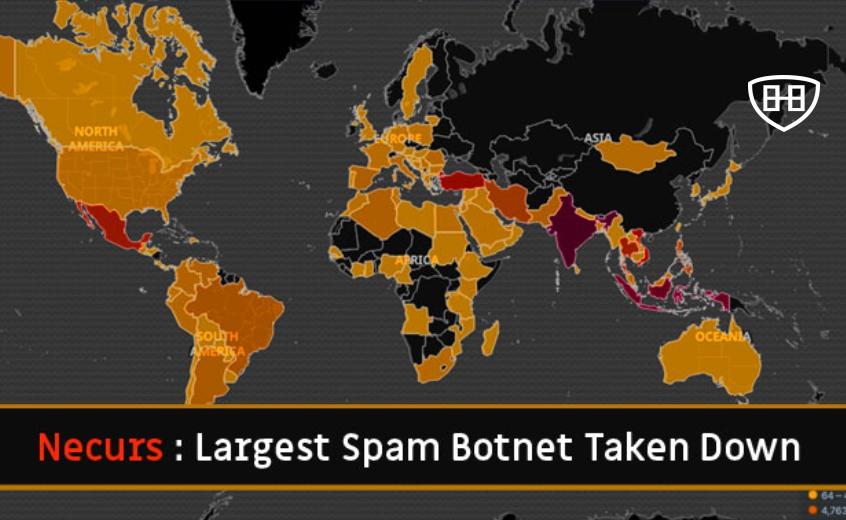

Microsoft anunció hoy que ha interrumpido con éxito la red de botnets del malware Necurs, que ha infectado a más […]

Parece que no hay un final a la vista para las vulnerabilidades de seguridad a nivel de hardware en los […]

Los cibercriminales no se detendrán ante nada para explotar cada oportunidad de aprovecharse de los usuarios de Internet. Incluso la […]

Es muy usual encontrar documentos del paquete Office siendo utilizados en actividades maliciosas a través de sus macros, sobre todo archivos […]

Los miembros de un curso de hacking descubrieron que Urllib3, un popular cliente HTTP de Python, podría estar expuesto a la explotación de una […]

El malware toma formas muy diversas, eso ha ocurrido siempre. Se han hecho pasar por archivos de texto, imágenes, ejecutables, herramienta de seguridad… y, […]

Todos los procesadores Intel lanzados en los últimos 5 años contienen una vulnerabilidad incompatible que podría permitir a los piratas […]

Hace tres años, Wikileaks empezó a publicar documentos sobre las herramientas de hackeo que utilizaba la CIA para espiar y hackear por todo el […]

INTRO** ADVERTENCIA: SUDO_KILLER es parte del proyecto KILLER. SUDO_KILLER todavía está en desarrollo y puede haber algunos problemas, cree un problema […]