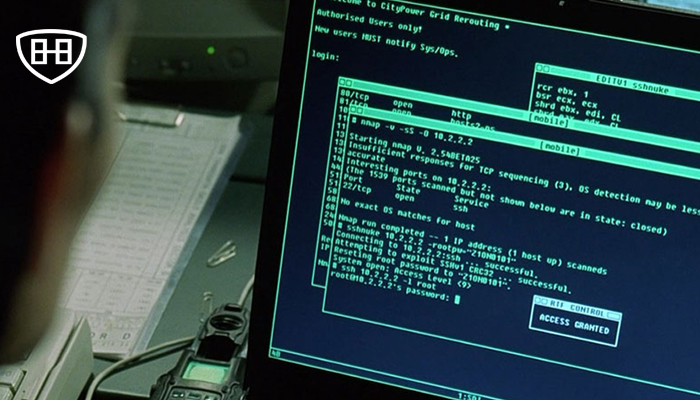

Boeing es la última víctima de WannaCry Ransomware

Las alarmas sonaron esta semana en Boeing. En las primeras horas de la mañana del miércoles, las computadoras en la red […]

Las alarmas sonaron esta semana en Boeing. En las primeras horas de la mañana del miércoles, las computadoras en la red […]

TLS 1.3 es la nueva versión de este protocolo criptográfico cuya principal finalidad es permitirnos establecer conexiones seguras a través de […]

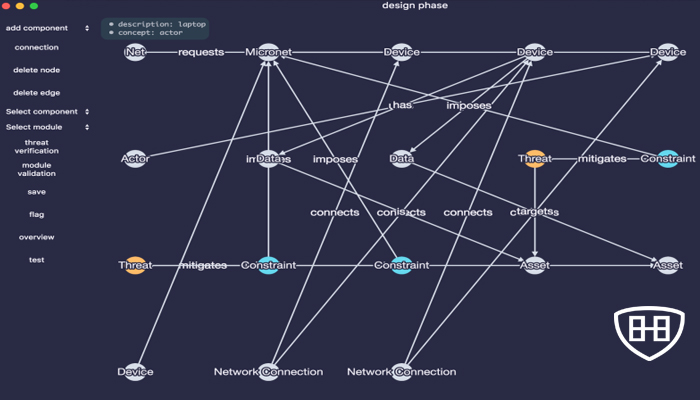

Herramienta de análisis de seguridad de redes IoT El aparato es un marco de seguridad para facilitar el análisis de […]

Prowler es un explorador de vulnerabilidades de red implementado en un clúster Raspberry Pi, desarrollado por primera vez durante el hackathon […]

Hace unos meses, el Instituto Nacional de Estándares y Tecnología (NIST por sus siglas en inglés) hizo una publicación para […]

En tan solo 24 horas, el valor de Facebook cayó US$37.000 millones por un escándalo que comenzó con un aparentemente […]

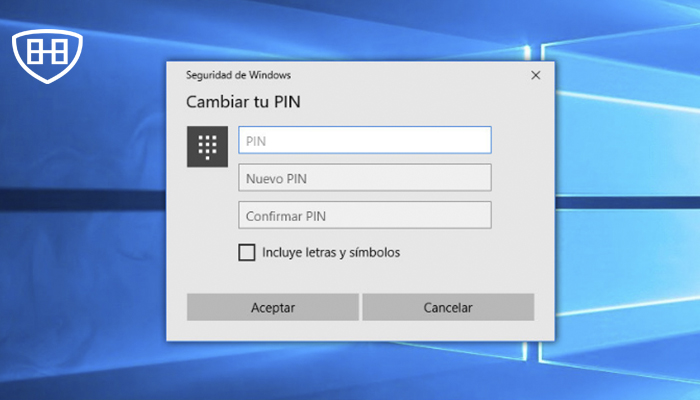

Escribir la contraseña de tu cuenta de Windows puede ser un incordio hasta tal punto que hay quien prefiere hacer […]

Un grupo de investigadores de la Universidad Ben-Gurion de Negev en Israel publicó el año pasado en la revista ScienceDirect […]

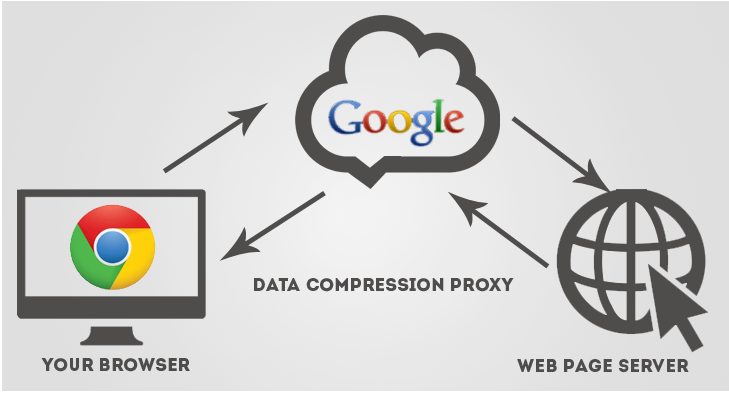

Hace tiempo hablábamos de algunos servicios VPN gratuitos que nos permitían evadir ciertas restricciones de navegación web y mantener la privacidad y […]

Quasar es una herramienta de administración remota (RAT) rápida y liviana programada en C#. Es una buena solución de administración […]

Hola a todos, Soy Vishnu Prasad , estudiante de ingeniería de tercer año, un desarrollador apasionado y un novato en la búsqueda […]

En una interesante entrevista, la Lic. Katiuska Hull, Presidente de la Comisión de Cyberseguridad del Colegio de Nacional de […]