Cisco corrige vulnerabilidades de alta severidad en el teléfono IP 77800, 8800

Un montón de oportunidades de DoS Todas las vulnerabilidades afectan a la serie 8800, mientras que una que permite una […]

Un montón de oportunidades de DoS Todas las vulnerabilidades afectan a la serie 8800, mientras que una que permite una […]

La Corporación para la Asignación de Nombres y Números en Internet (ICANN) considera que determinados componentes clave de la infraestructura […]

De acuerdo con reportes de Unit 42, los equipos atacados por la nueva variedad de Mirai tiene características de tipo […]

Los televisores inteligentes son parte de la realidad cotidiana de millones de usuarios alrededor del mundo. A medida que adquieren […]

El concepto del Ciberespacio (y vistas las diferencias en los conceptos de Ciberseguridad y Seguridad de la Información) exige tener una […]

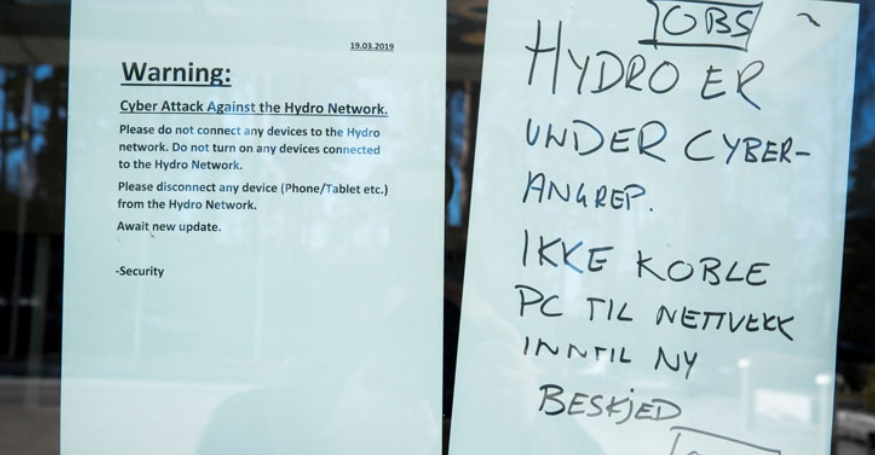

Según un comunicado de prensa compartido hoy por el gigante de aluminio Norsk Hydro, la compañía cerró temporalmente varias plantas y cambió […]

Un pirata informático que estaba vendiendo detalles de casi 890 millones de cuentas en línea robadas de 32 sitios web populares en […]

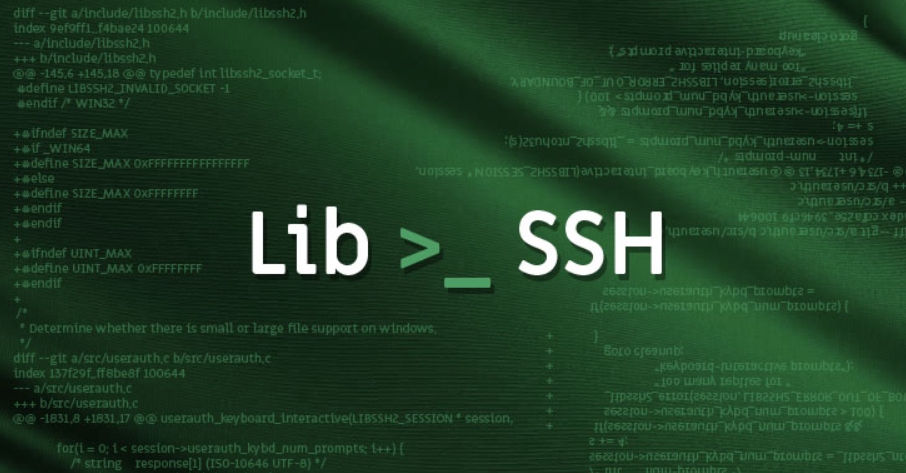

Libssh2, una popular biblioteca de C de código abierto del lado del cliente que implementa el protocolo SSHv2, ha lanzado […]

Comprender las diferencias entre términos como «Ciberseguridad» y «Seguridad de la Información» es importante porque muchos organismos reguladores han pedido a los bancos y […]

Dell es una empresa multinacional estadounidense de tecnología informática ubicada en Round Rock, Texas, Estados Unidos, que desarrolla, vende, repara […]

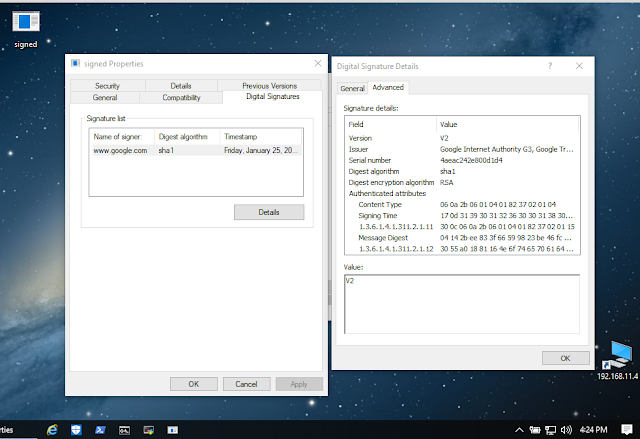

https://astr0baby.wordpress.com/2019/01/26/custom-meterpreter-loader-in-2019″>Astr0baby ha actualizado su generador/loader de meterpreter con una función para falsificar cualquier certificado de una web y firmar un ejecutable […]

El pasado martes día 12 de marzo, Microsoft liberó un paquete de parches que solucionan un total de 64 vulnerabilidades. 17 […]