ZERODIUM ofrece hasta $500,000 para los Exploits de día Cero de Linux

La venta de exploits de día cero es un negocio muy redituable que la mayoría de la gente ignora por completo. El […]

La venta de exploits de día cero es un negocio muy redituable que la mayoría de la gente ignora por completo. El […]

Los que tienen un perfil hace una década podrán recordar el furor que fueron los tests de personalidad, en donde […]

Muchas compañías de comunicación implementan el protocolo LTE o, como se conoce normalmente, 4G, presente en la mayoría de dispositivos […]

¿Ha descargado algo de la cuenta GitHub de Gentoo el 28 de Junio? Considere esos archivos comprometidos y vacíalos ahora, […]

El Antiphishing Working Group (APWG) publicó recientemente su informe de tendencias de actividad de phishing para el cuarto trimestre de 2017, que […]

Este proyecto es una imagen de Docker útil para resolver desafíos de Steganography como los que puedes encontrar en las plataformas de CTF […]

¿Qué es un CMS? Un sistema de gestión de contenido (CMS) gestiona la creación y modificación de contenido digital. Por lo […]

Firefox 61 viene cargada de novedades. El primer cambio que vamos a encontrar es la posibilidad de añadir un nuevo […]

Buscan reformar la Ley 25.326 con un anteproyecto que está siendo analizado en una instancia legal y técnica. El próximo […]

La encuesta muestra que el 53% de las organizaciones en Estados Unidos han culpado de la infección por ransomware a las soluciones […]

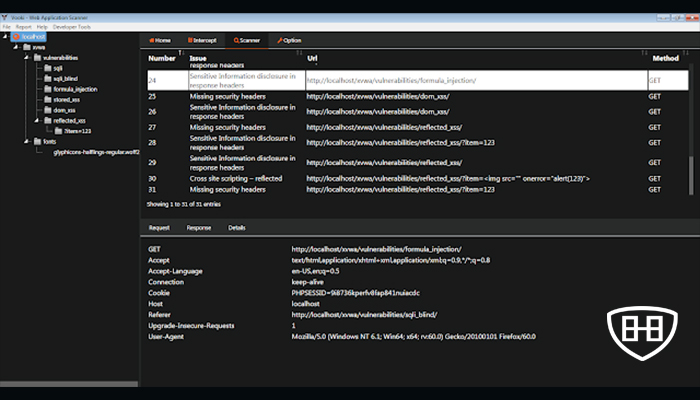

Vooki es un escáner de vulnerabilidad de aplicaciones web gratuito. Vooki es una herramienta fácil de usar que permite escanear fácilmente […]

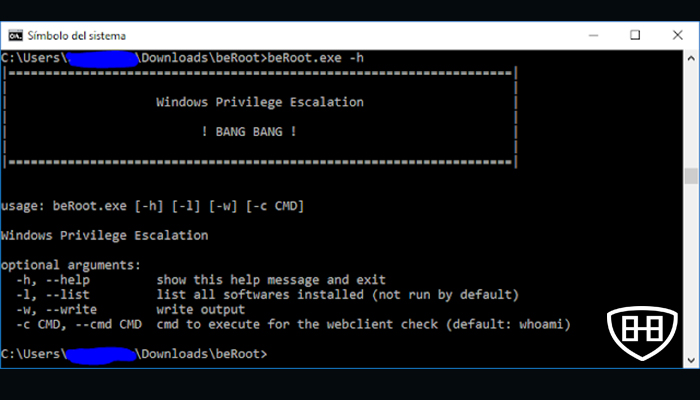

BeRoot para Windows – Proyecto de escalamiento de privilegios BeRoot (s) es una herramienta de post-explotación para verificar las configuraciones […]