El arte de Hackear… un Hotel.

Tres hombres bien vestidos cargaron sus mochilas en la cajuela de un cupé negro y condujeron por una gran ciudad […]

Tres hombres bien vestidos cargaron sus mochilas en la cajuela de un cupé negro y condujeron por una gran ciudad […]

Capital One, la quinta institución bancaria y emisora de tarjetas de crédito más grande de EE.UU., Ha sufrido recientemente una […]

Con la llegada de la web 2.0, las apps integrales, el big data y el Internet of Things a los […]

Cuando la computadora de un usuario es infectada, los hackers piden un rescate a cambio de desbloquearla. Si no se […]

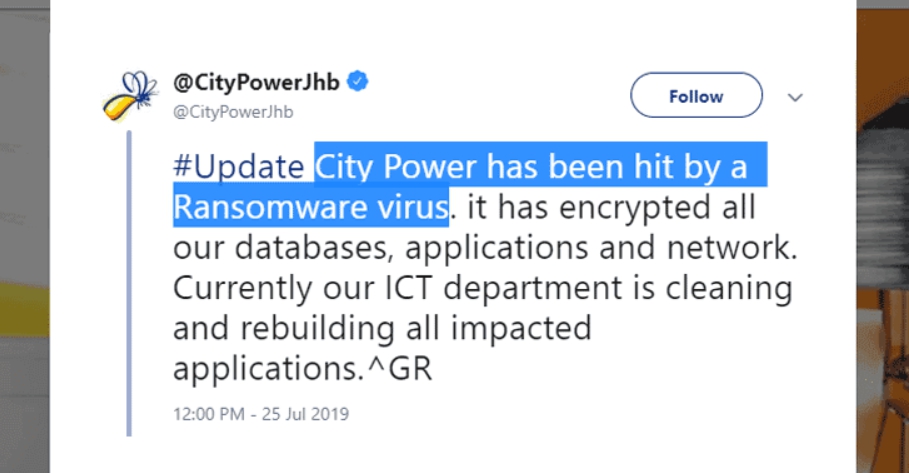

City Power, la compañía responsable de impulsar a la capital financiera de Sudáfrica, Johannesburgo, confirmó el jueves en Twitter que había sido […]

Descubierto a fines de 2017, Process Doppelgänging es una variación sin archivos de la técnica de inyección de proceso que aprovecha una […]

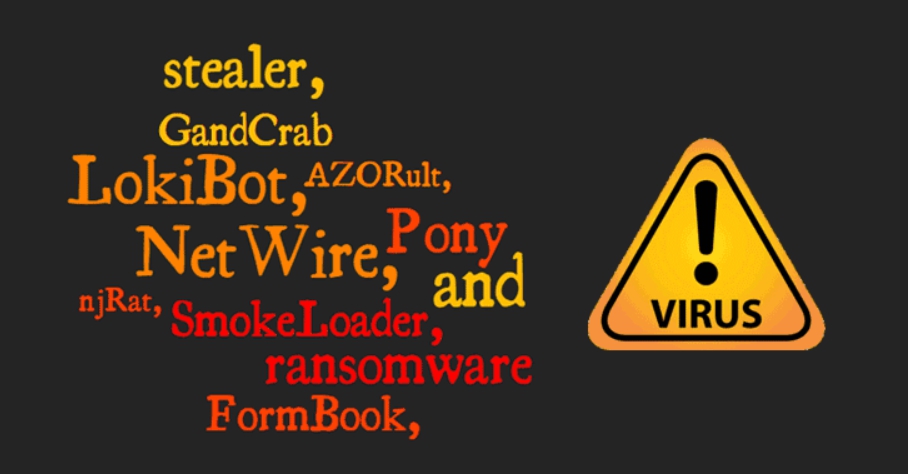

Debe tener mucho cuidado con los archivos de documentos que abra con el software LibreOffice en los próximos días. Esto […]

BlueKeep es una vulnerabilidad de ejecución remota de código altamente crítica, modulable en gusano en los Servicios de Escritorio Remoto […]

Marcus Hutchins, más conocido como MalwareTech, ha sido condenado a «tiempo cumplido» y un año de lanzamiento supervisado para desarrollar […]

El motor de búsqueda empresarial Elasticsearch corre el riesgo de convertirse en una sofisticada botnet minera de criptomonedas para ser utilizada en ataques de […]

Un reporte compartido por el Wall Street Journal revela cómo Sam Jadali, un investigador de seguridad, descubrió que 8 extensiones de Chrome y Firefox robaron los […]

Avast, proveedor líder mundial de ciberseguridad, anunció el lanzamiento de apklab.io, una plataforma móvil de inteligencia de amenazas (MTIP) diseñada […]