Compañías deben iniciar 2019 con “higiene digital”

En un comunicado indica que una buena higiene digital debe ser una práctica común dentro de las organizaciones, la cual […]

En un comunicado indica que una buena higiene digital debe ser una práctica común dentro de las organizaciones, la cual […]

En cuanto a Ciencia & Tecnología, buscamos en el Poder Legislativo conversar con el presidente de la Comisión de Ciencia, […]

Para los profesionales que trabajan en seguridad de la información, muchas de estas herramientas son las mismas que utilizan los […]

El año que está a punto de comenzar no será sólido para la ciberseguridad en México. Luego de que el […]

El trabajo de forma remota es una de las grandes tendencias en este momento, revolución en favor de la conciliación personal […]

Durante este 2018 se reportaron diversos ataques informáticos en contra del sistema financiero mexicano, entre los que se destacan el […]

Fin de año, época de resúmenes y proyecciones múltiples. Una tendencia de la cual no escapa la industria de la […]

Como todos los años, es común ver que las personas crean las famosas listas con resoluciones de año nuevo en donde vuelcan […]

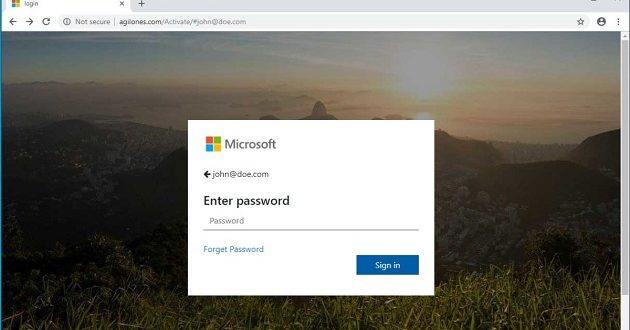

Los ataques de phishing tienen un objetivo claro y simple: robar datos e información confidencial al usuario. Para ello utilizan todos los […]

Casi todo internauta se ha enfrentado a la situación de pinchar accidentalmente en un anuncio y que el navegador le lleve a otra […]

Cibercriminales supuestamente a sueldo de China violaron la seguridad de las redes de Hewlett Packard Enterprise Co e IBM accediendo […]

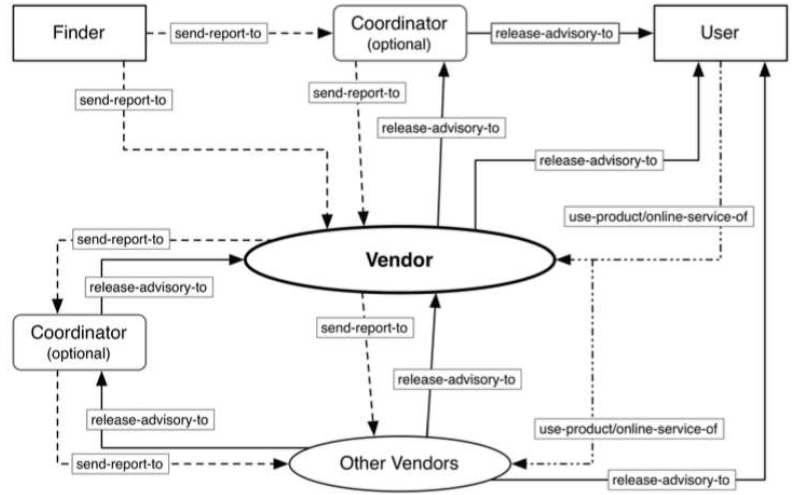

Ahora es posible acceder de forma gratuita al documento de la ISO/IEC 29147 que ayuda a las organizaciones a manejar […]