Las distribuciones GNU/Linux más seguras de 2018

En los tiempos que corren es bueno tener todos los escudos posibles y más para proteger nuestros equipos. Muchos creen […]

En los tiempos que corren es bueno tener todos los escudos posibles y más para proteger nuestros equipos. Muchos creen […]

La Cámara de Representantes de Australia finalmente aprobó el «Proyecto de ley de asistencia y acceso a las telecomunicaciones 2018», […]

Internet es mucho más de lo que podemos ver a través de nuestro navegador favorito. Como sabemos, además del que […]

Tanto la seguridad como la privacidad son aspectos fundamentales para los usuarios. Podemos utilizar diferentes programas y herramientas que nos […]

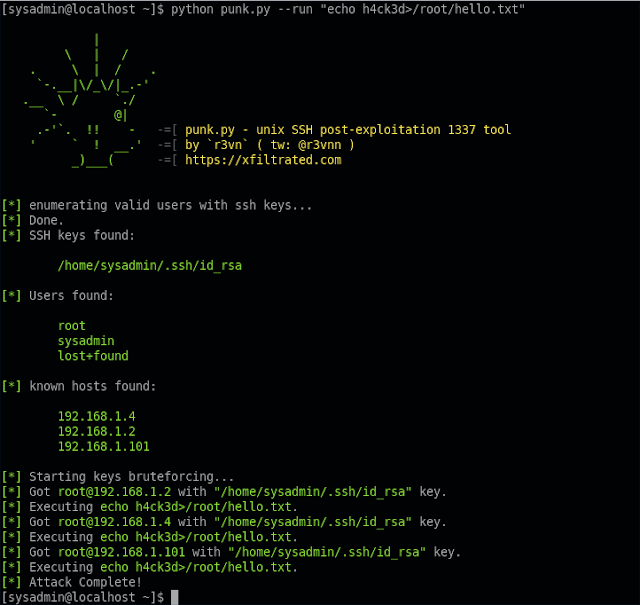

unix SSH herramienta de post-explotación 1337 cómo funciona punk.py es una herramienta de postexplotación destinada a ayudar a hacer pivotar la red desde una caja de Unix comprometida. Recopila nombres […]

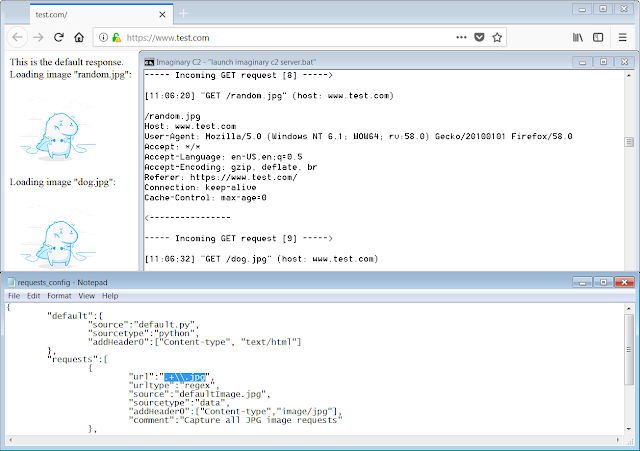

Imaginary C2 es una herramienta de Python que tiene como objetivo ayudar en el análisis de comportamiento (red) del malware. Imaginary C2 aloja un […]

El Reglamento de Ciberseguridad fue propuesto como parte de un conjunto de medidas de amplio alcance destinadas a hacer frente a los […]

Conforme iba avanzando la tecnología en general cada vez eran más numerosas las vulnerabilidades presentes sobre todo en los sistemas informáticos. La […]

Los casos de ciberataques son el pan de cada día, pues todo el tiempo se está dando a conocer que existen […]

Los investigadores del InfoTechnology Center de Toyota, Takuya Yoshida y Tsuyoshi Toyama, son parte del equipo que desarrolló Portable Automotive Security […]

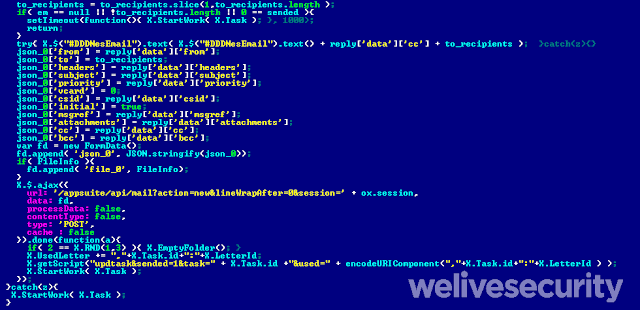

Los autores del troyano bancario DanaBot actualizaron el malware con nuevas características que le permitieron recopilar direcciones de correo electrónico […]

¿Qué tráfico puede generar? Pues BoNeSi genera ataques de flooding ICMP, UDP y TCP (HTTP) simulando ser una botnet de un […]