Cyberreflexiones del 2018 y predicciones para este 2019

En cuanto a Ciencia & Tecnología, buscamos en el Poder Legislativo conversar con el presidente de la Comisión de Ciencia, […]

En cuanto a Ciencia & Tecnología, buscamos en el Poder Legislativo conversar con el presidente de la Comisión de Ciencia, […]

Para los profesionales que trabajan en seguridad de la información, muchas de estas herramientas son las mismas que utilizan los […]

El año que está a punto de comenzar no será sólido para la ciberseguridad en México. Luego de que el […]

El trabajo de forma remota es una de las grandes tendencias en este momento, revolución en favor de la conciliación personal […]

Durante este 2018 se reportaron diversos ataques informáticos en contra del sistema financiero mexicano, entre los que se destacan el […]

Fin de año, época de resúmenes y proyecciones múltiples. Una tendencia de la cual no escapa la industria de la […]

Como todos los años, es común ver que las personas crean las famosas listas con resoluciones de año nuevo en donde vuelcan […]

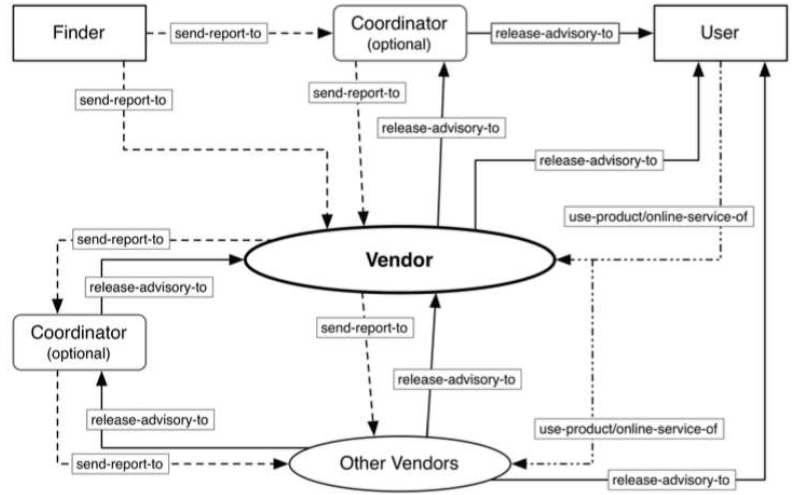

Ahora es posible acceder de forma gratuita al documento de la ISO/IEC 29147 que ayuda a las organizaciones a manejar […]

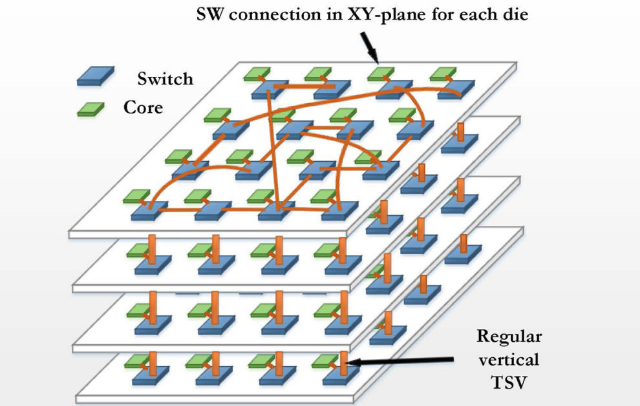

Un estudio de la universidad de Washington ha revelado que existen múltiples vulnerabilidades en procesadores de ordenadores de alto rendimiento […]

La compañía de seguridad SplashData publicó como todos los años, la lista de las contraseñas más comúnmente utilizadas en la […]

Microsoft lanzó hoy una actualización de seguridad fuera de banda para parchar una vulnerabilidad crítica de día cero en el […]

Recientemente se dio a conocer un correo mediante la lista de correos del Kernel de Linux y este correo tiene como principal […]