Microsoft lanza parches para 64 fallas: dos bajo ataque activo

Microsoft lanzó hoy sus actualizaciones de software de marzo de 2019 para abordar un total de 64 vulnerabilidades de seguridad incluidas en […]

Microsoft lanzó hoy sus actualizaciones de software de marzo de 2019 para abordar un total de 64 vulnerabilidades de seguridad incluidas en […]

El físico Tim Berners-Lee inventó la World Wide Web como una herramienta útil para científicos en 1989. Navegar por la […]

El Centro Criptológico Nacional de España, dependiente del Centro Nacional de Inteligencia, publicó un documento con recomendaciones para evitar lo que se conoce como […]

Tal como lo había anunciado en enero, la NSA presentó al público en la RSA su herramienta de ingeniería inversa […]

Forma de uso Se debe descargar la última base de datos de vulnerabilidades, ejecutando: wes.py –update A continuación, se debe […]

La Certificación CPP-350 este año en Bolivia Con más de 12 años formando profesionales en seguridad en diferentes países […]

Windows 10 IoT Core es el sucesor de Windows Embedded y actualmente 2 de cada 10 dispositivos IoT utilizan el sistema […]

Kali Linux es la distribución especializada en audiotoría y seguridad informática del panorama actual y está de estreno con su primer […]

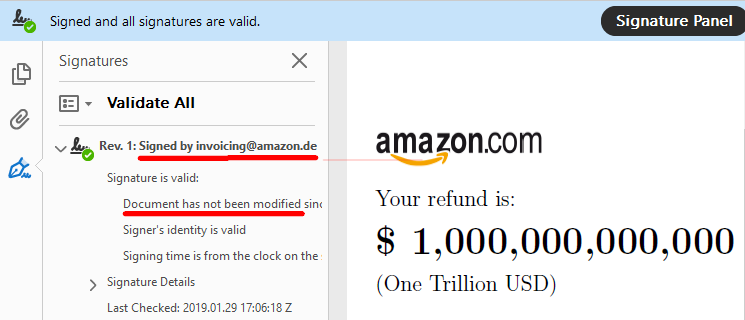

Se han encontrado vulnerabilidades en la mayoría de lectores PDF que permiten falsificar las firmas electrónicas en ellos. Esto es […]

No solo la vulnerabilidad crítica de Drupal está siendo explotada por los ciberdelincuentes para atacar sitios web vulnerables que aún no han aplicado parches […]

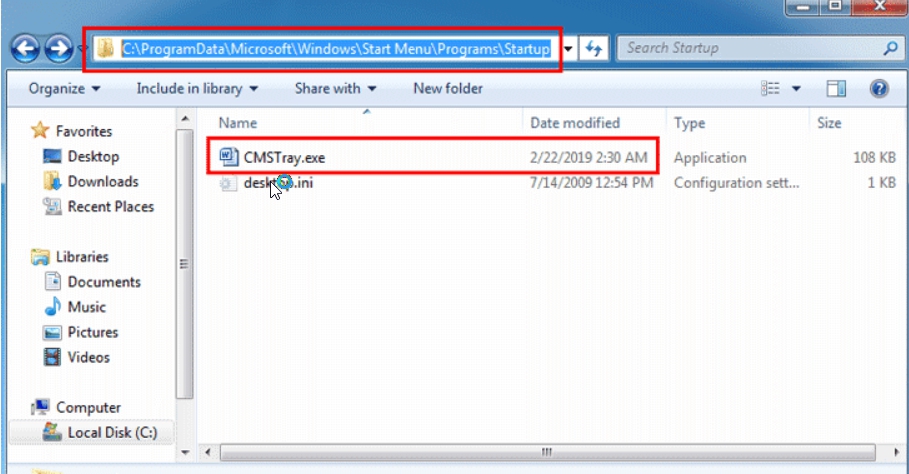

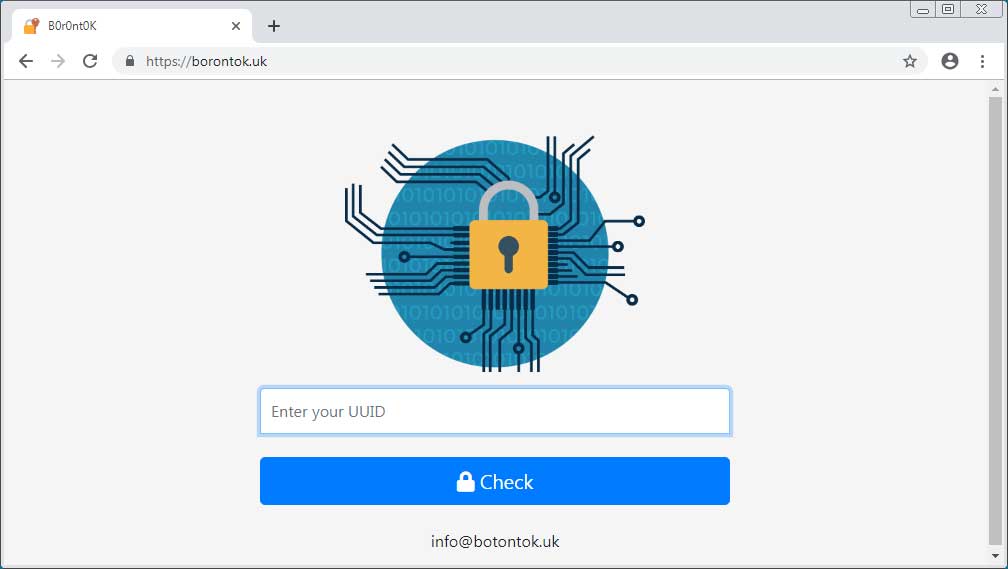

Un nuevo Ransomware llamado B0r0nt0K está cifrando los sitios web de las víctimas y exigiendo un rescate de 20 bitcoin, […]

Este tutorial te muestra cómo instalar Kali Linux en Virtual Box en Windows y Linux de la forma más rápida […]