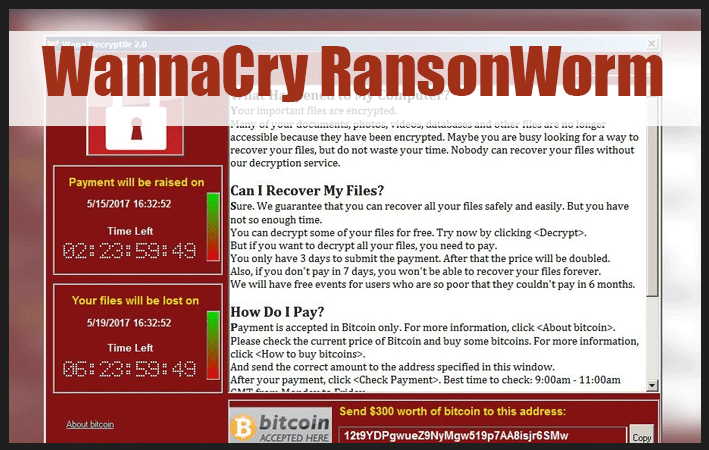

Cómo detectar máquinas vulnerables a #WannaCry (nmap nse script MS17-010)

Después del torbellino mediático de los últimos días, mucha gente que no trabaja en informática o no tiene demasiada idea […]

Después del torbellino mediático de los últimos días, mucha gente que no trabaja en informática o no tiene demasiada idea […]

Al menos 75 países han sufrido el ataque de WannaCry, el ransomware que este viernes se hizo conocido (y famoso) […]

Este año tuvimos el gusto de participar en dos oportunidades en los eventos que organiza ATMIA (ATM industry Association) a […]

Originalmente llamado “televisores conectados”, y ahora se llama como “Televisores SMART”. Cualquier televisión que se puede conectar a Internet para […]

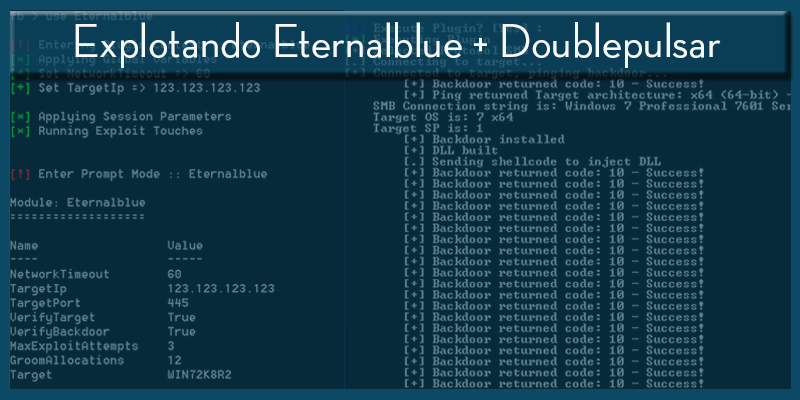

Hace pocos días saltaba la noticia de que se el grupo Shadow Brokers había liberado una nueva hornada de exploits […]

Par los que no están al tanto de que es ATMIA (ATM Industry Association), es uno de los eventos mas […]

Así es amigos, ahora podrán disfrutar de la muy conocida Guía de Pruebas OWASP 4.0 pero en su versión en […]

En esta entrada iremos resolviendo los retos que nos prestenta el wargame de Natas. El post se actualizara constantemente […]

Es de sobra conocido que, aunque sea algo difícil comprender, a través de documentos de ofimática tipo Word, Excel y […]

Como muchos saben *Linux®* es un sistema operativo libre y de código abierto que comenzó como un pequeño proyecto por Linus […]

A pesar de los esfuerzos de los distintos gobiernos por erradicar la piratería, año tras año, los principales sitios web siguen […]