European Central Bank baja su portal después de descubrir un ingreso no autorizado

Con sede en Alemania, el Banco Central Europeo (BCE) es el banco central de los 19 países de la Unión […]

Con sede en Alemania, el Banco Central Europeo (BCE) es el banco central de los 19 países de la Unión […]

Mozilla parcheó una vulnerabilidad en el navegador web Firefox con el lanzamiento de la versión 68.0.2 que permitiría a usuarios […]

Mientras que anteriormente piratearon sitios web legítimos para secuestrar enlaces de descarga infectados con malware, los piratas informáticos ahora están […]

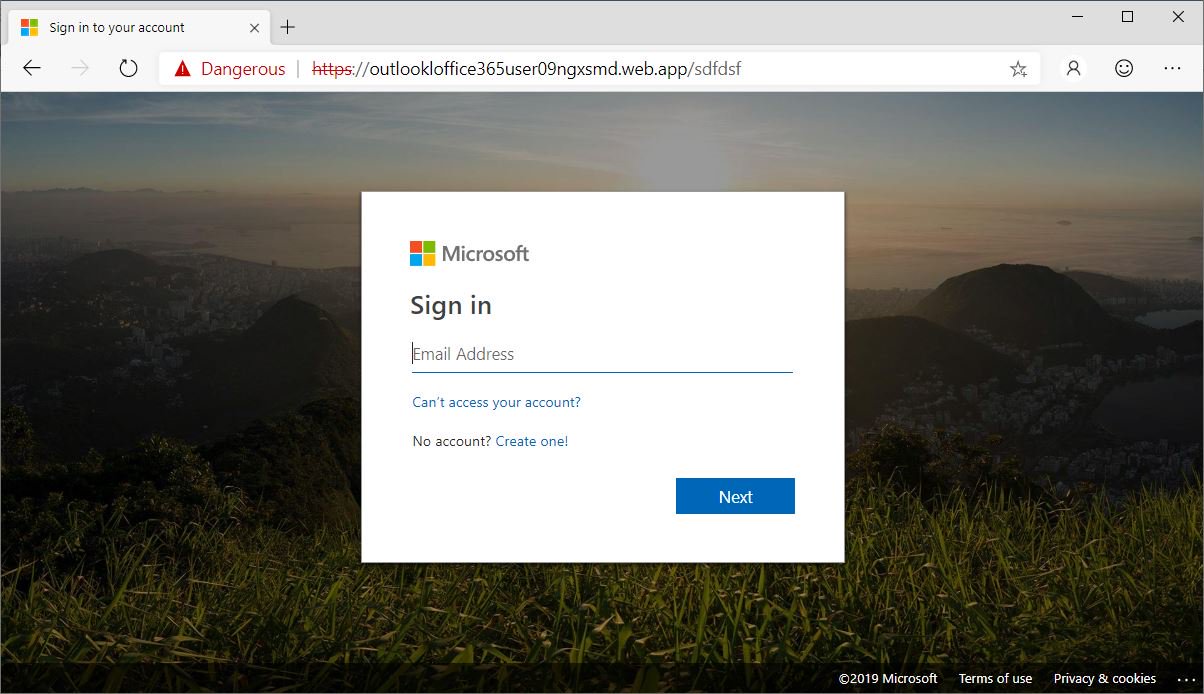

Los investigadores de seguridad de Microsoft descubrieron una campaña de phishing inusual que emplea páginas de error 404 personalizadas para […]

Una vulnerabilidad en el Administrador de contraseñas de Trend Micro podría explotarse para ejecutar programas con los permisos de la […]

Una campaña de phishing recientemente detectada utiliza notificaciones de correo de voz de Microsoft como cebos para engañar a los […]

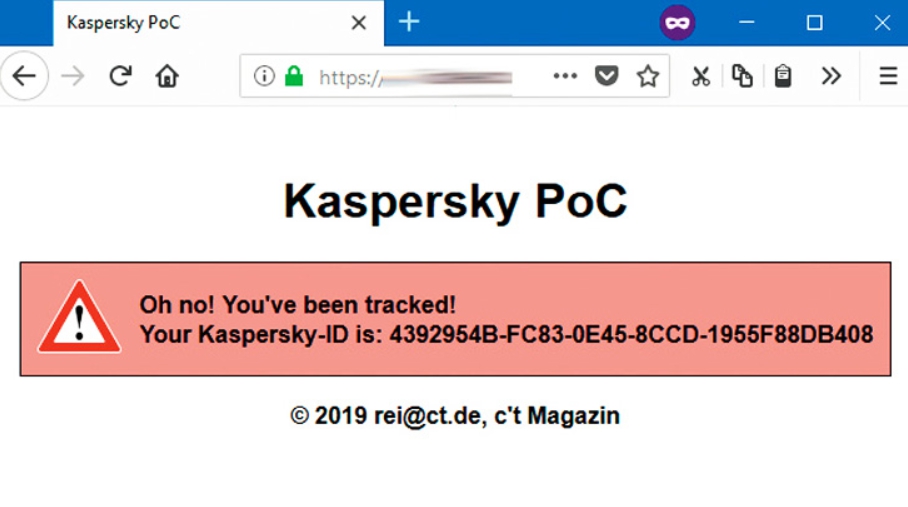

En esta era digital, el éxito de casi todas las empresas de marketing, publicidad y análisis impulsa el seguimiento de […]

Se ha encontrado que varias implementaciones de HTTP / 2 , la última versión del protocolo de red HTTP, son vulnerables a […]

Un investigador de seguridad de Google acaba de revelar detalles de una vulnerabilidad de alta gravedad sin parches de 20 […]

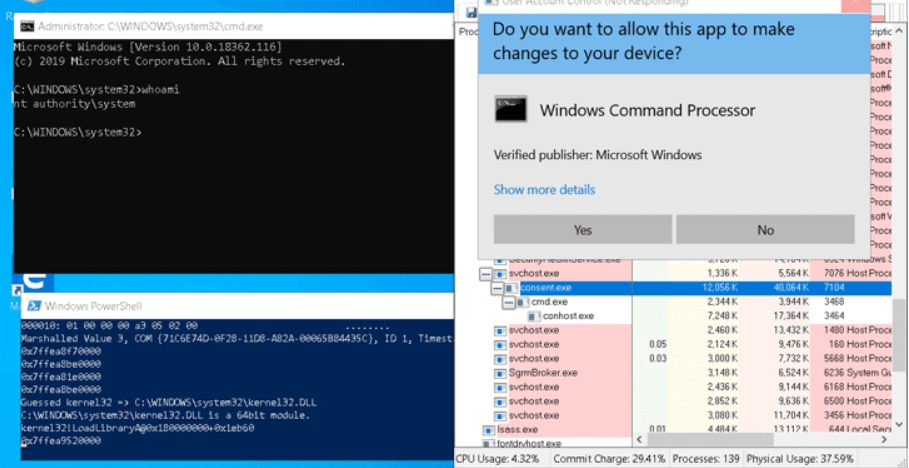

Si está utilizando una versión compatible del sistema operativo Windows, detenga todo e instale las últimas actualizaciones de seguridad de […]

El malware, además de enviar spam a través de un bot, puede robar contraseñas y grabar videos desde las pantallas […]

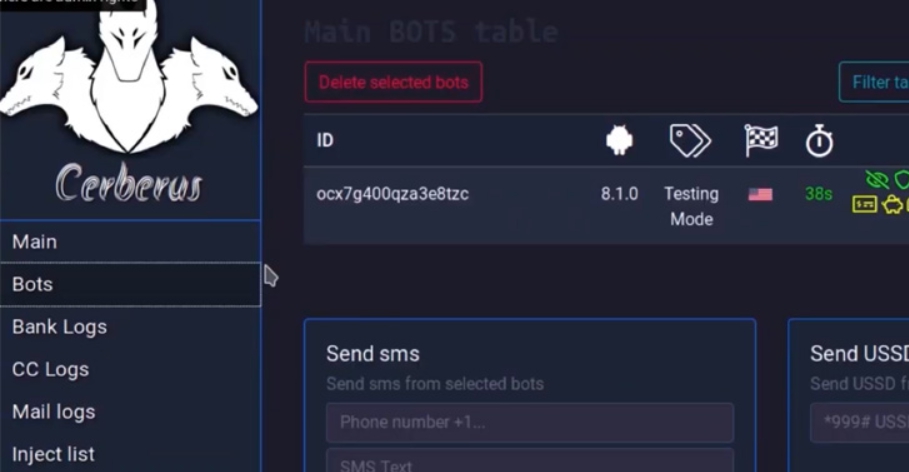

Después de que algunos troyanos populares de Android como Anubis , Red Alert 2.0 , GM bot y Exobot abandonaron sus negocios de malware como servicio, […]