Microsoft revela nuevas formas inocentes en las que los usuarios de Windows pueden ser hackeados.

Microsoft lanzó hoy su lote de actualizaciones de seguridad de software de agosto de 2020 para todas las versiones compatibles […]

Microsoft lanzó hoy su lote de actualizaciones de seguridad de software de agosto de 2020 para todas las versiones compatibles […]

Un investigador de seguridad reveló hoy públicamente detalles y código de explotación de prueba de concepto para una vulnerabilidad crítica […]

La pasada semana, los investigadores de Eclypsium revelaron una vulnerabilidad de alto riesgo en GRUB2 (GRand Unified Bootloader versión 2) que afecta […]

Un regulador de Estados Unidos multó al proveedor de tarjetas de crédito Capital One Financial Corp con 80 millones de dólares por la […]

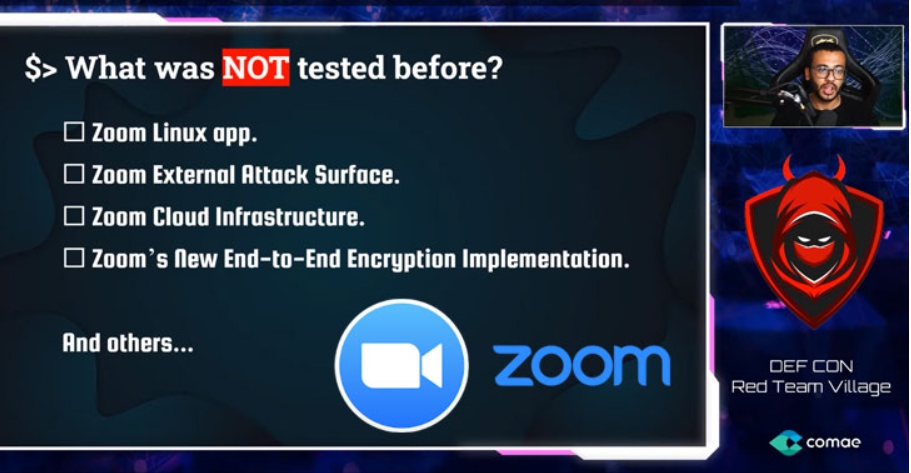

La popular aplicación de videoconferencia Zoom ha abordado varias vulnerabilidades de seguridad, dos de las cuales afectan a su cliente […]

El equipo de TeamViewer lanzó recientemente una nueva versión de su software que incluye un parche para una vulnerabilidad grave […]

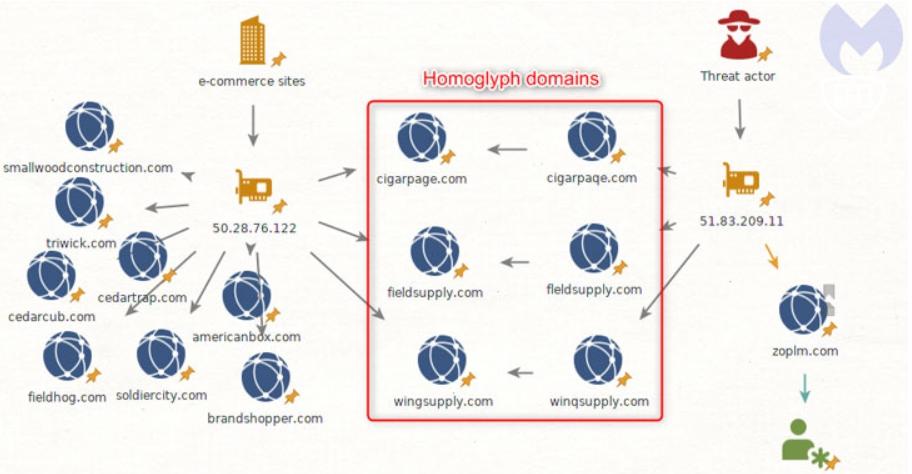

Los investigadores de ciberseguridad destacaron hoy una técnica de phishing evasiva que los atacantes están explotando en la naturaleza para […]

Durante gran parte de este año, los profesionales de TI de todo el mundo han estado muy ocupados, encontrando formas […]

Resulta que la causa raíz de varios ataques de ejecución especulativa previamente revelados contra procesadores modernos, como Meltdown y Foreshadow , se atribuyó erróneamente […]

Canon ha sufrido un ataque de ransomware que afecta numerosos servicios, incluidos el correo electrónico de Canon, los equipos de […]

El ataque cibernético a Garmin sigue coleando y varios medios estadounidenses como BleepingComputer, aseguran tener pruebas para segurar que Garmin ha pagado millones de […]

Las vulnerabilidades en los diferentes sistemas hoy en día se han vuelto algo muy popular, y Microsoft no es la […]