El grupo de piratería de habla rusa Turla ha pirateado los sistemas de una organización gubernamental europea no revelada según un nuevo informe de Accenture Cyber Threat Intelligence (ACTI).

Este ataque se alinea perfectamente con la motivación de espionaje y robo de información de Turla y su objetivo persistente de entidades relacionadas con el gobierno de una amplia gama de países.

Los atacantes utilizaron una combinación de puertas traseras y RAT.

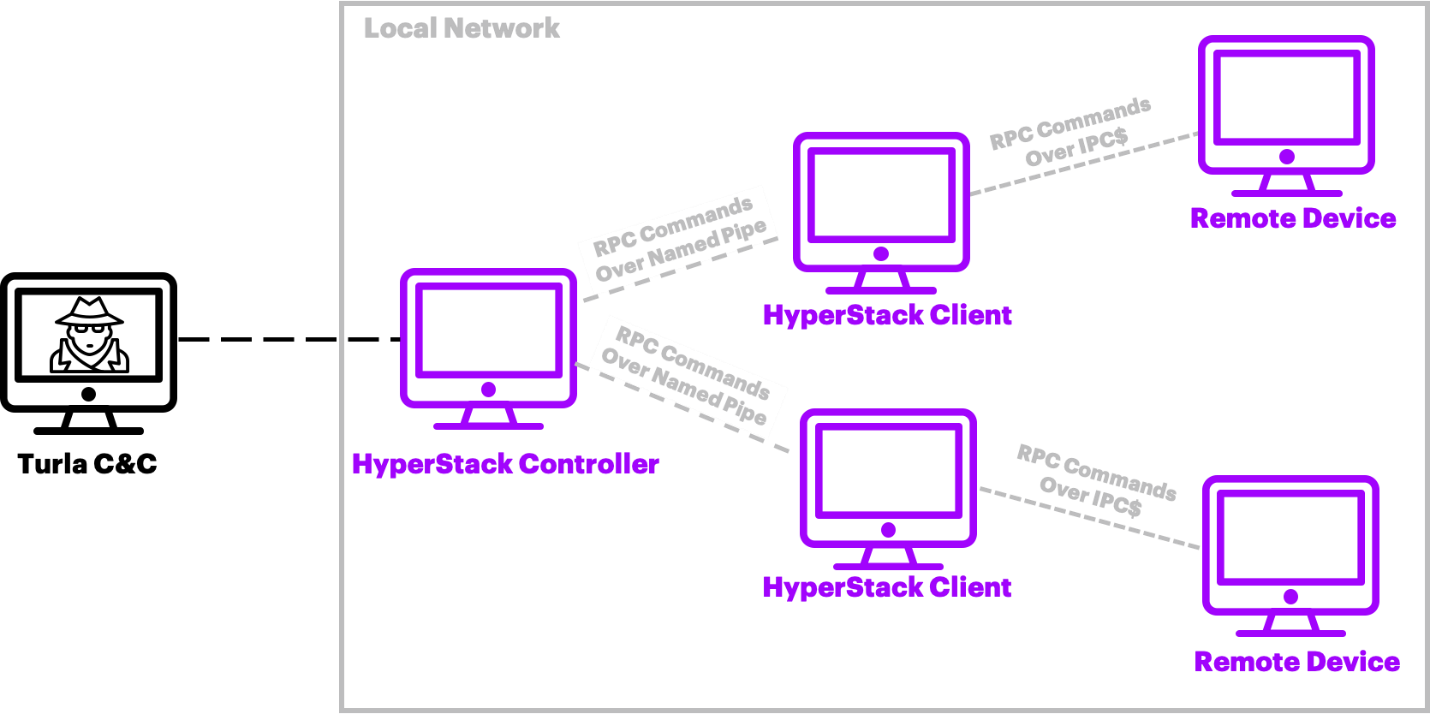

Para comprometer la red de la organización, los atacantes utilizaron una combinación de troyanos de administración remota (RAT) recientemente actualizados y puertas traseras basadas en llamadas a procedimientos remotos (RPC), incluido HyperStack, analizadas por ACTI entre junio y octubre de 2020.

«En particular, los investigadores de Accenture identificaron recientemente configuraciones novedosas de comando y control (C&C) para las puertas traseras Carbon y Kazuar de Turla en la misma red de víctimas», dijeron los investigadores de ACTI.

«Las instancias de Kazuar variaban en configuración entre el uso de nodos C&C externos fuera de la red víctima y nodos internos en la red afectada, y la instancia de Carbon se había actualizado para incluir un proyecto Pastebin para recibir tareas encriptadas junto con su infraestructura HTTP C&C tradicional».

En total, durante sus campañas de espionaje, Turla ha comprometido miles de sistemas pertenecientes a gobiernos, embajadas, así como instalaciones de educación e investigación de más de 100 países.

«Turla probablemente continuará usando sus herramientas heredadas, aunque con actualizaciones, para comprometer y mantener el acceso a largo plazo a sus víctimas porque estas herramientas han demostrado ser exitosas contra las redes basadas en Windows», dijo Accenture .

ACTI recomienda a las entidades gubernamentales que verifiquen los registros de la red en busca de indicadores de compromiso incluidos al final del informe y que creen detecciones capaces de bloquear futuros ataques de Turla.

Actividad de espionaje poco ortodoxa

El grupo Turla (también conocido como Waterbug y VENOMOUS BEAR ) ha estado activo desde 1996 y es el principal sospechoso de los ataques contra el Pentágono y la NASA , el Comando Central de Estados Unidos , el Ministerio de Relaciones Exteriores de Finlandia y, a principios de este año, los Ministerios de Relaciones Exteriores de Europa del Este. Asuntos .

El grupo de piratas informáticos patrocinado por el estado también es conocido por utilizar métodos poco ortodoxos para lograr sus objetivos de ciberespionaje.

Por ejemplo, han creado troyanos de puerta trasera con sus propias API para revertir los flujos de comunicación y controlar el malware mediante comentarios en las fotos de Instagram de Britney Spears . También han secuestrado la infraestructura y el malware del grupo de piratería OilRig patrocinado por Irán para usarlos en sus propias campañas.

En mayo, ESET detectó una nueva versión de la puerta trasera ComRAT controlada por Turla utilizando la interfaz web de Gmail en ataques de robo de datos que tenían como objetivo instituciones gubernamentales.

También en mayo, Kaspersky compartió información sobre lo que se cree que es otro malware de Turla «con un nivel de confianza medio a bajo», una variante RAT denominada COMpfun controlada mediante códigos de estado HTTP poco comunes desplegados en ataques contra entidades diplomáticas europeas.