Los investigadores de ciberseguridad descubrieron nuevas pruebas de una campaña de ciberespionaje en curso contra las unidades de defensa de la India y el personal de las fuerzas armadas al menos desde 2019 con el objetivo de robar información confidencial.

Apodado » Operación SideCopy » por la firma india de ciberseguridad Quick Heal , los ataques se han atribuido a un grupo de amenazas persistentes avanzadas (APT) que ha logrado mantenerse fuera del radar «copiando» las tácticas de otros actores de amenazas como SideWinder .

Explotación de la falla del editor de ecuaciones de Microsoft

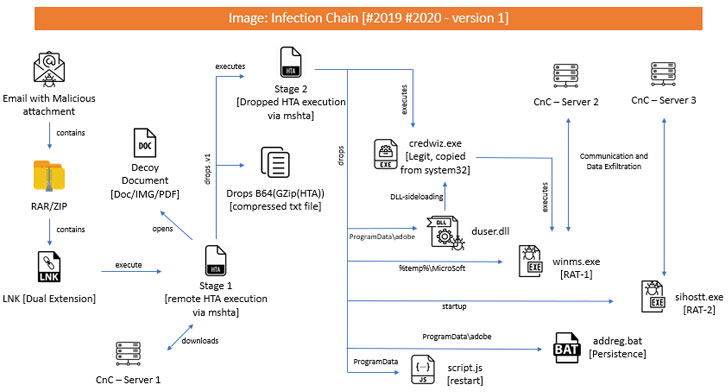

El punto de partida de la campaña es un correo electrónico con un adjunto malicioso incrustado, ya sea en forma de un archivo ZIP que contiene un archivo LNK o un documento de Microsoft Word, que desencadena una cadena de infección a través de una serie de pasos para descargar la carga útil de la etapa final.

Además de identificar tres cadenas de infección diferentes, lo que es notable es el hecho de que una de ellas aprovechó la inyección de plantilla y la falla del Editor de ecuaciones de Microsoft ( CVE-2017-11882 ), un problema de corrupción de memoria de 20 años en Microsoft Office, que, cuando se explotó con éxito , permite que los atacantes ejecuten código remoto en una máquina vulnerable incluso sin la interacción del usuario.

Microsoft abordó el problema en un parche lanzado en noviembre de 2017 .

Como suele ser el caso con tales campañas de malspam, el ataque se basa en un poco de ingeniería social para inducir al usuario a abrir un documento de Word aparentemente realista que dice ser sobre la política de producción de defensa del gobierno indio.

Además, los archivos LNK tienen una extensión doble («Defense-Production-Policy-2020.docx.lnk») y vienen con íconos de documentos, lo que engaña a una víctima desprevenida para que abra el archivo.

Una vez abiertos, los archivos LNK abusan de » mshta.exe » para ejecutar archivos HTA (abreviatura de Microsoft HTML Applications) maliciosos que están alojados en sitios web fraudulentos, y los archivos HTA se crean utilizando una herramienta de generación de carga útil de código abierto llamada CACTUSTORCH .

Un proceso de entrega de malware en varias etapas

El archivo HTA de primera etapa incluye un documento señuelo y un módulo .NET malicioso que ejecuta dicho documento y descarga un archivo HTA de segunda etapa, que a su vez comprueba la presencia de soluciones antivirus populares antes de copiar la credencial de Microsoft y la utilidad de restauración (» credwiz.exe «) a una carpeta diferente en la máquina víctima y modificando el registro para ejecutar el ejecutable copiado cada vez que se inicia.

En consecuencia, cuando este archivo se ejecuta, no solo carga un archivo «DUser.dll» malicioso, sino que también inicia el módulo RAT «winms.exe», ambos obtenidos de la etapa 2 de HTA.

«Este DUser.dll iniciará la conexión a través de esta dirección IP ‘173.212.224.110’ a través del puerto TCP 6102», dijeron los investigadores.

«Una vez conectado correctamente, […] procederá a realizar varias operaciones basadas en el comando recibido de C2. Por ejemplo, si C2 envía 0, recopila el nombre de la computadora, el nombre de usuario, la versión del sistema operativo, etc. volver a C2 «.

Al afirmar que RAT comparte similitudes a nivel de código con Allakore Remote, un software de acceso remoto de código abierto escrito en Delphi, el equipo Seqrite de Quick Heal notó que el troyano empleó el protocolo RFB (búfer de tramas remotas) de Allakore para exfiltrar datos del sistema infectado.

Posibles vínculos con la APT de la tribu transparente

Además, se dice que algunas cadenas de ataque han eliminado una RAT basada en .NET nunca antes vista (llamada «Crimson RAT» por los investigadores de Kaspersky ) que viene equipada con una amplia gama de capacidades, incluidos archivos de acceso, datos del portapapeles y procesos de eliminación. , e incluso ejecutar comandos arbitrarios.

Aunque el modus operandi de nombrar archivos DLL comparte similitudes con el grupo SideWinder, la gran dependencia de la APT del conjunto de herramientas de código abierto y una infraestructura C2 completamente diferente llevó a los investigadores a concluir con razonable confianza que el actor de la amenaza es de origen paquistaní, específicamente el Grupo de la Tribu Transparente , que recientemente se ha relacionado con varios ataques contra el ejército y el personal del gobierno de la India.

«Por lo tanto, sospechamos que el actor detrás de esta operación es una subdivisión de (o parte de) el grupo APT de Tribu Transparente y simplemente está copiando los TTP de otros actores de amenazas para engañar a la comunidad de seguridad», dijo Quick Heal.