Si trabajas en TI y tu organización trabaja desde casa, tienes más responsabilidad. En los últimos tiempos, el teletrabajo se ha convertido en algo normal en la población, y ha transformado de cierta forma cómo trabaja mucha gente, al mismo tiempo, la estamos exponiendo a muchos riesgos y amenazas de seguridad. En consecuencia, tenemos que ser más que conscientes respecto a la seguridad de la fuerza laboral que trabaja desde casa. Y ese nivel de conciencia más alto, implica que debemos realizar un escaneo intensivo en búsqueda de vulnerabilidades. Esta guía te comentará lo que debes hacer para examinar en detalle a tu red en Windows, y saber cuáles son las vulnerabilidades que podría tener.

Como explicaremos a continuación, estas acciones pueden ser aplicadas como parte de la rutina. Recordemos que la seguridad de nuestras redes debe estar presente en todo momento, y no únicamente cuando estamos ante un escenario de posible ciberataque. O si ya fuimos víctimas de un ataque en cuestión, mejor prevenir que luego solucionar o mitigar el ciberataque.

Escaneo de puertos

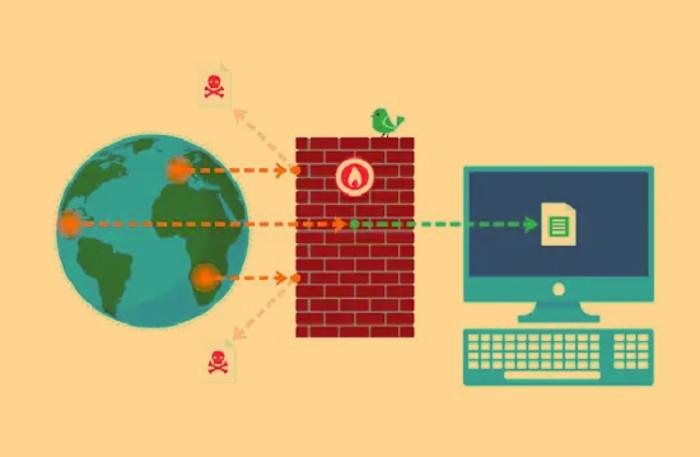

Lo primero que debemos hacer es realizar un escaneo de puertos. Esto te permite saber cuáles son los puertos que se encuentran abiertos. Debemos tener presente que uno o más puertos abiertos permiten que cualquiera en Internet intente «comunicarse» con nuestra red. Dicho intento de comunicación puede significar un ataque que vulnerará la seguridad y la integridad de la red en sí. Solo deberíamos tener abiertos los puertos que realmente estamos utilizando, y proteger adecuadamente las aplicaciones que están «escuchando» en esos puertos, y no dejarlos abiertos.

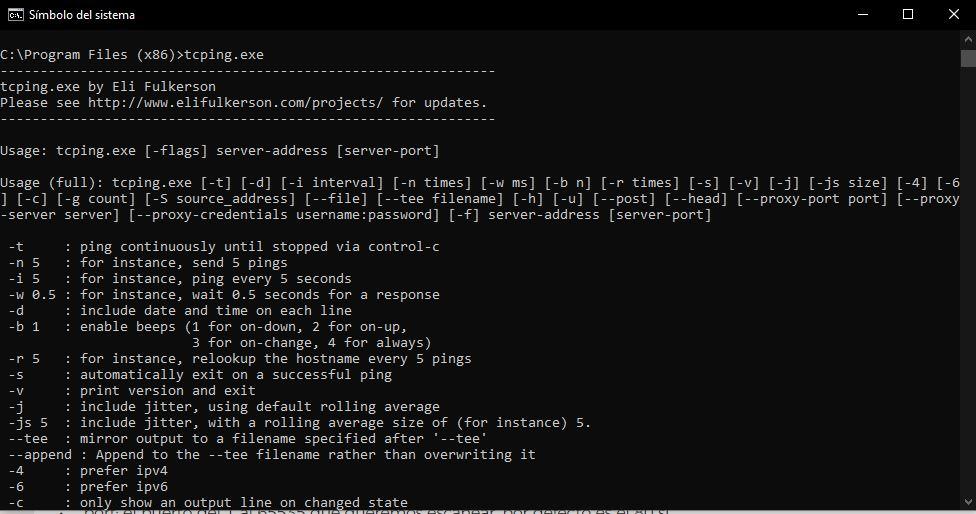

Considerando las políticas de tu organización, puedes utilizar la herramienta que tienes disponible o bien, solicitar autorización para utilizar alguna que no esté contemplada en las normas internas. En el caso de que cuentes con una red de tamaño y capacidades más reducidas, puedes optar por herramientas como TCPing, un programa muy recomendable que es totalmente gratuito y que se ejecuta directamente desde la línea de comandos de Windows. Esta aplicación nos permitirá saber si otro equipo con Windows tiene o no los puertos abiertos, por lo que podremos comprobar cómo es la configuración de su firewall.

El firewall de Windows siempre debería bloquear cualquier acceso externo que previamente nosotros no hayamos realizado al exterior, de esta forma, reduciremos la exposición de nuestros servicios, ya sea dentro de la red local doméstica o profesional.

Ahora bien, si quieres contar con herramientas con más funcionalidades y un más alto nivel de detalle, sugerimos optar por Nmap o Zenmap. La diferencia entre ambos es que Zenmap tiene interfaz gráfica, cosa que no ocurre con Nmap, pero Zenmap está basado en Nmap por lo que tendremos exactamente las mismas funcionalidades. Estos dos programas nos permitirán realizar diferentes escaneos de puertos muy avanzados, utilizando para ello diferentes técnicas.

Si la infraestructura de la red está bajo Windows, es recomendable tener certeza respecto a los puertos que deben responder únicamente bajo Autenticación a Nivel de Red (Network Level Authentication). Debemos tener presente que este tipo de autenticación es una política de red, la cual puede ser activada en cualquier momento. Por defecto, esta se encuentra desactivada. En el siguiente vídeo compartimos un tutorial de referencia que demuestra paso a paso cómo hacerlo. El caso demostrado es Windows Server 2016, pero los pasos son relativamente los mismos entre las últimas versiones existentes.

Atención con los logs de los servidores DNS y firewall

Es en los logs en donde podemos encontrar información muy valiosa que nos apoyará en la caza de posibles vulnerabilidades. Sobre todo, presta atención al tráfico saliente de tu red. Asegúrate de quienes se conectan a la misma, estén utilizando únicamente herramientas de acceso remoto autorizados por tu organización. En el caso de que detectes una actividad relacionada a un programa no autorizado, haz el análisis de qué herramienta y host ha sido.

Sobre este aspecto, algo que ayudará a evitar el uso de cualquier programa no autorizado es, no permitir la instalación de programas ajenos a lo que el usuario podría necesitar. Es decir, que siempre solicite acceso del usuario administrador. Sin embargo, esto varía de acuerdo a las políticas de cada organización y si el usuario utiliza equipos propios o no.

Es importante tener bien definido qué tipo de programas o aplicaciones en general puede utilizar una persona, de acuerdo a sus funciones. Y de acuerdo al caso, limitar los permisos para permitir cambios en su ordenador. Recordemos que, si no aplicamos las medidas de seguridad adecuadas en nuestras redes, una simple instalación de programa podría generar problemas. Ejemplos: difusión de malware, ransomware, código malicioso para creación de botnets, etcétera.

Haciendo mención a los firewalls, podemos valernos de herramientas de análisis de tráfico. Esto, para tener visibilidad del tráfico generado por los mismos. Si acaso detectas algún pico irregular de uso de ancho de banda, verifica si la situación se da mediante algún programa sospechoso o bien que no está permitido utilizar dentro de la red interna.

Monitorizar los cambios de las configuraciones en general

Una buena práctica es realizar controles y/o auditorías internas en búsqueda de actividad irregular en la configuración de los firewalls. Además, podemos detectar oportunidades para poder implementar mejores prácticas en relación a la configuración de los firewalls en cuestión. Es importante tener presente que una acción de monitorización o auditoría no debe ser considerado como un mero mecanismo de control. Más bien, puede servir como puente para la adopción de prácticas que finalmente beneficien a los usuarios finales de la red.

En cualquier caso, el equipo de soporte de tu proveedor debería de asistirte en el caso de que tengas dudas, consultas o inconvenientes.

Algo que se acostumbra a dejar de lado es el aspecto de los permisos. Debemos tener presente que no es lo mismo que los colaboradores de una organización trabajen «bajo control» de la red interna de la empresa, que lo hagan remotamente. Es importante que se haga una revisión de los permisos, sobre todo si es que la práctica del trabajo desde casa será por unos meses o ya algo definitivo.

Nunca está demás limitar los permisos y accesos. Los múltiples ciberataques que ponen en jaque a miles de personas alrededor del mundo están más preparados que nunca para accionar. Esto es así porque mucha más gente trabaja desde casa y muchos de ellos no cuentan con las medidas de seguridad necesarias para conectarse a sus recursos. No lo olvides, cualquier tipo de ataque se da principalmente por la desidia, desconocimiento, ignorancia y hasta inocencia por parte de los usuarios y profesionales de TI.

Fuente y redacción: redeszone.net