Se ha descubierto que OpenSMTPD es vulnerable a otra vulnerabilidad crítica que podría permitir a los atacantes remotos tomar el control completo sobre los servidores de correo electrónico que ejecutan sistemas operativos BSD o Linux.

OpenSMTPD , también conocido como OpenBSD SMTP Server, es una implementación de código abierto del Protocolo simple de transferencia de correo (SMTP) para entregar mensajes en una máquina local o retransmitirlos a otros servidores SMTP.

Inicialmente se desarrolló como parte del proyecto OpenBSD, pero ahora viene preinstalado en muchos sistemas basados en UNIX.

Descubierto por expertos de Qualys Research Labs, quienes también informaron una falla RCE similar en la aplicación del servidor de correo electrónico el mes pasado, el último problema de lectura fuera de límites, rastreado como CVE-2020-8794 , reside en un componente del cliente de OpenSMTPD- código lateral que se introdujo hace casi 5 años.

Al igual que el problema anterior, que los atacantes comenzaron a explotar en la naturaleza solo un día después de su divulgación pública, la nueva falla de OpenSMTPD también podría permitir a los hackers remotos ejecutar comandos arbitrarios en los servidores vulnerables con privilegios de usuario root o de cualquier usuario no root.

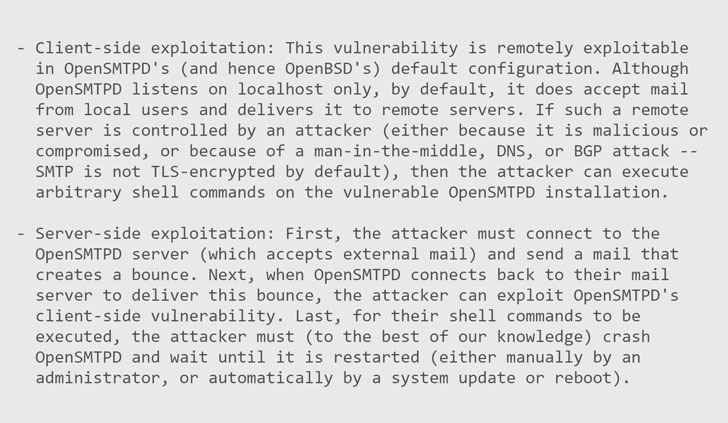

Como se describe en la captura de pantalla del aviso , un atacante local o remoto puede explotar la falla de dos maneras enviando mensajes SMTP especialmente diseñados, uno funciona en la configuración predeterminada y el segundo aprovecha el mecanismo de devolución de correo electrónico.

«Desarrollamos un exploit simple para esta vulnerabilidad y lo probamos con éxito en OpenBSD 6.6 (la versión actual), OpenBSD 5.9 (la primera versión vulnerable), Debian 10 (estable), Debian 11 (prueba) y Fedora 31», el aviso dice.

«Probamos nuestro exploit contra los cambios recientes en OpenSMTPD 6.6.3p1, y nuestros resultados son: si el método» mbox «se utiliza para la entrega local (el valor predeterminado en OpenBSD -corriente), entonces la ejecución de comandos arbitrarios como root todavía es posible; de lo contrario (si se usa el método «maildir», por ejemplo), es posible la ejecución arbitraria de comandos como cualquier usuario no root «.

Sin embargo, el equipo de Qualys ha decidido retener los detalles de explotación y el código de explotación hasta el 26 de febrero, dando a OpenSMTPD vulnerable ‘

Si también está ejecutando servidores BSD o Linux con una versión vulnerable de OpenSMTPD, se recomienda descargar OpenSMTPD 6.6.4p1 y aplicar el parche lo antes posible.

Fuente: thehackernews.com