Un investigador de seguridad ha publicado una guía detallada que muestra cómo ejecutar código malicioso en computadoras con Windows que aún son vulnerables a la vulnerabilidad crítica de BlueKeep (CVE-2019-0708).

Hace tres semanas, más de 800.000 computadoras expuestas a Internet eran vulnerables a la explotación, El riesgo se encuentra en la implementación de Microsoft del protocolo de escritorio remoto (RDP) y tiene la capacidad de propagarse de una computadora vulnerable a otra sin la interacción de los usuarios finales.

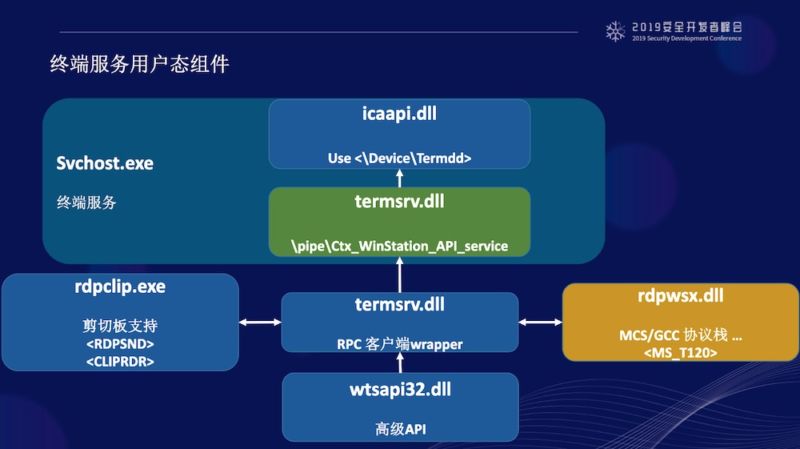

Una de las únicas cosas que se interponen en el camino de los ataques en el mundo real es la experiencia necesaria para escribir exploits que ejecutarían código de forma remota en equipos sin bloquear. Varios hackers (Whitehat) altamente capacitados lo han hecho con diferentes niveles de éxito, pero han mantenido las técnicas que hacen que esto sea un secreto. Mucho de eso cambió de la noche a la mañana, cuando un investigador de seguridad publicó estas diapositivas en Github.

«Básicamente, proporciona una guía práctica para que las personas hagan su propio RCE», dijo el investigador independiente Marcus Hutchins. «Esto un gran problema, dado que ahora casi no hay ningún obstáculo para impedir que las personas publiquen el código de explotación».

El paper baja significativamente los conocimientos necesarios, incluso para desarrolladores que «no tienen mucha habilidad», dijo Hutchins. Esto se debe a que muestra cómo resolver uno de los problemas más desconcertantes para obtener una ejecución de código exitosa de BlueKeep: llevar a cabo con éxito una técnica de explotación conocida como «heap spray» contra el servicio vulnerable.

«La mayor parte del paper explica la necesidad de aplicar ingeniería inversa al protocolo RDP aunque no se muestra código. El autor explica todo esto, por lo que realmente se necesita es implementar el protocolo RDP y seguir su ejemplo. Solo basta con una comprensión básica. Lo más probable es que esto reduzca las posibilidades de que alguien publique el código de explotación completamente abierto».

Las diapositivas están escritas casi en su totalidad en chino. Hacen referencia a una Conferencia de Desarrollo de Seguridad 2019, y una de ellas muestra el nombre de la firma de seguridad china Tencent KeenLab. Dos de las diapositivas también contienen la palabra «demo». Esta página ofrece una descripción general de la presentación de la conferencia e identifica al investigador de seguridad de Tencent Yang Jiewei como el orador.

Estas pistas serían suficientes para conseguir la ejecución de código a partir de la vulnerabilidad. La razón es se explica cómo hacer Heap Spraying con la shellcode en datos que llegan de forma remota y son recogidos por el driver Network Packet Provider (NPP), un concepto que hasta ahora no ha sido explicado ni detallado. Gestionar la memoria y kernel a ese nivel para inyectar una shellcode y conseguir que la vulnerabilidad apunte al código para la ejecución remota (RCE) de forma estable no es algo sencillo y por eso no se ha hecho público un exploit funcional.

La vulnerabilidad afecta a Windows anteriores a la versión 8. Cualquier persona que no haya solucionado la vulnerabilidad, debe hacerlo de inmediato. Los parches para versiones vulnerables se pueden descargar aquí. Las actualizaciones para Windows XP, Vista y Server 2003 están aquí:

Fuente: ArsTechnica