Es el escaneo de vulnerabilidad del tutorial anterior con OpenVAS 9.0 parte 1 , hemos pasado por el proceso de instalación de OpenVAS en Kali Linux y la instalación del dispositivo virtual. En este tutorial, aprenderemos cómo configurar y ejecutar un análisis de vulnerabilidad. Para fines de demostración, también hemos instalado una máquina virtual con Metasploitable 2, a la que apuntaremos con OpenVAS. Si no sabe cómo instalar Metasploitable, puede consultar el tutorial de instalación de Metasploitable 2 (desplazarse un poco hacia abajo) o Metasploitable 3 .

Antes de que podamos comenzar a escanear vulnerabilidades con OpenVAS 9, tenemos que completar las siguientes tareas:

- Crea y configura un objetivo.

- Crea y configura una tarea de escaneo.

- Ejecute el escaneo.

En este punto del tutorial, necesita tener OpenVAS 9.0 instalado y configurado. Si no ha hecho esto en este punto, le recomiendo primero seguir la primera parte del escaneo de vulnerabilidades con OpenVAS . Para seguir, también se recomienda tener en funcionamiento una máquina Metasploitable vulnerable a la que se pueda acceder desde el dispositivo OpenVAS o la máquina virtual Kali Linux en la que haya instalado OpenVAS. La configuración de laboratorio utilizada para este tutorial se ve de la siguiente manera:

- Máquina host con VMWare Workstation Pro 12.

- Kali Linux 2018.2 VM con OpenVAS 9.0 instalado (192.168.65.128).

- Metasploitable 2 VM (192.168.65.137).

Todas las máquinas virtuales usan la red NAT que se puede configurar en la configuración de red en el adaptador de red. Ahora que ya tenemos todo listo y en funcionamiento, comencemos con la configuración de un objetivo y una tarea de escaneo.

1 Creación de un objetivo en OpenVAS

El primer paso es crear y configurar un objetivo utilizando la interfaz web de OpenVAS / Greenbone Security Assistant. Este objetivo recién creado se selecciona en el siguiente paso donde configuramos una tarea de escaneo.

Para crear un objetivo, debemos seguir 2 pasos:

- Vaya a ‘Configuración’ en el menú superior y seleccione ‘Objetivos’.

- Haga clic en el icono azul en la esquina superior izquierda para crear un nuevo objetivo.

Haga clic en configuración y luego en nuevo objetivo.

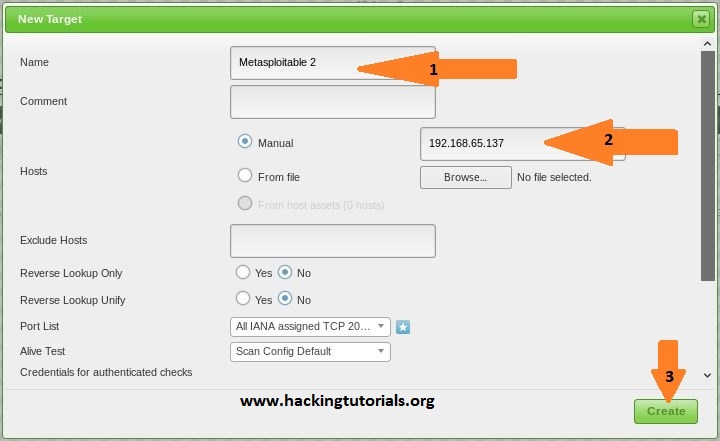

Después de presionar el nuevo botón de destino, aparece una pantalla de diálogo donde tenemos que ingresar la siguiente información:

- Nombre del objetivo, lo llamaremos Metasploitable 2.

- El host IP de destino que es la dirección IP de nuestra máquina de laboratorio Metasploitable 2.

Mantenga todas las otras configuraciones predeterminadas y haga clic en el botón «Crear».

Ingrese el nombre de destino, IP y haga clic en crear.

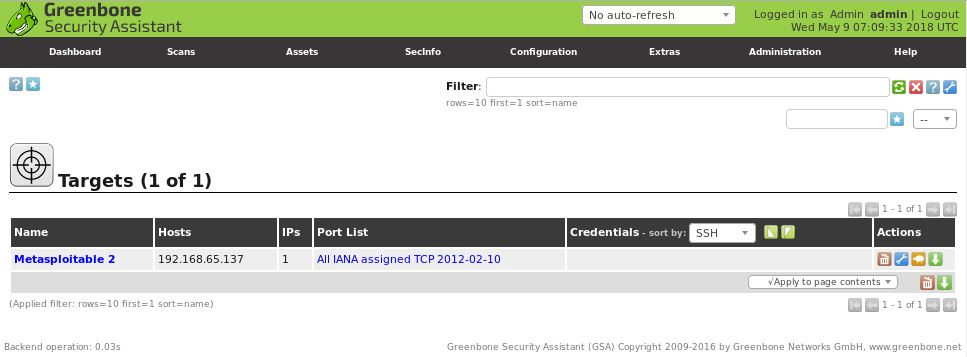

El objetivo recién creado ahora aparecerá en la lista de objetivos disponibles:

Objetivo recién creado.

Ahora que hemos configurado todo nuestro objetivo, sigamos con la creación de una tarea de escaneo que escanee las vulnerabilidades del objetivo Metasploitable 2.

2 Configuración de una tarea de escaneo en OpenVAS

En esta sección del tutorial crearemos una nueva tarea de escaneo. Una tarea de escaneo define qué objetivos serán escaneados y también las opciones de escaneo tales como una programación, configuración de escaneo y objetivos escaneados simultáneamente y NVT por host. En este tutorial solo crearemos una tarea de escaneo y utilizaremos configuraciones de escaneo predeterminadas. En Vulnerability Scanning con OpenVAS 9.0 parte 3 (se publicará el: 25 de mayo de 2018) tendremos una vista más detallada de las configuraciones de escaneo.

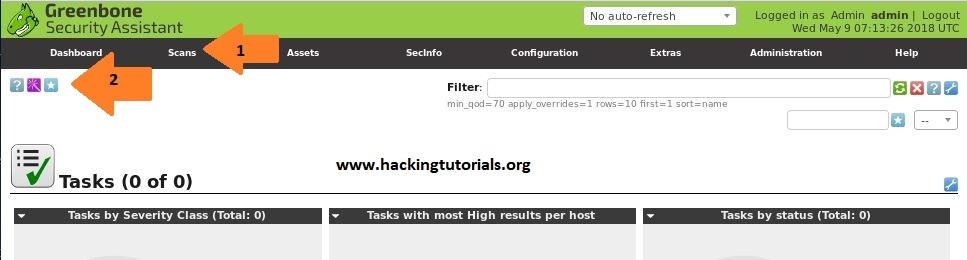

Para crear una nueva tarea de escaneo, debemos realizar los siguientes pasos:

- Ve a ‘Escaneos’ en el menú superior y selecciona ‘Tareas’.

- Señale el ícono azul en la esquina superior izquierda y seleccione ‘Nueva tarea’.

Haga clic en exploraciones -> Tareas y luego en nueva tarea.

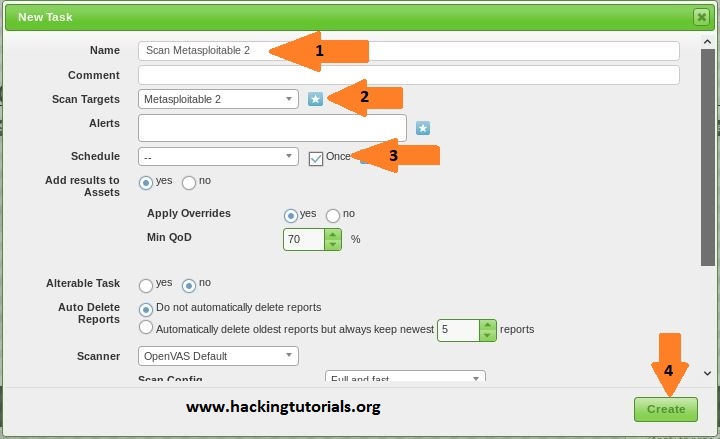

Después de hacer clic en la nueva opción de escaneo, aparece una pantalla de diálogo donde tenemos que ingresar la siguiente información:

- Nombre de la tarea, lo llamaremos ‘Scan Metasploitable 2’.

- Asegúrese de que el objetivo Metasploitable 2 que hemos creado anteriormente esté seleccionado.

- Marque la casilla «Programar una vez».

- Mantenga todas las otras configuraciones predeterminadas y haga clic en el botón «Crear» para crear la nueva tarea.

Ingrese el nombre de la tarea, el objetivo y programe la tarea solo una vez.

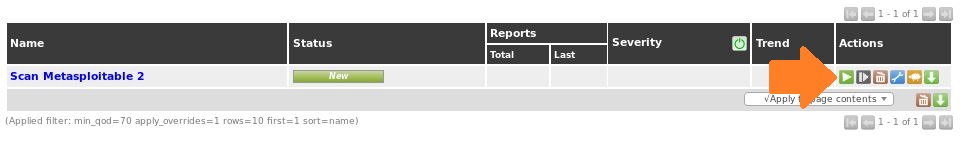

La tarea recién creada ahora aparecerá en la lista de tareas de la siguiente manera:

Tarea de escaneo recién creada.

También hay algunas otras opciones para crear tareas de escaneo. Podemos utilizar el asistente de tareas de escaneo para escanear instantáneamente un objetivo y también el asistente de tareas de escaneo avanzado, que brinda algunas opciones más para configurar. Para fines de demostración, nos quedaremos con la tarea que acabamos de crear.

Ahora que hemos configurado la tarea de escaneo y agregado la máquina Metasploitable 2 a la lista de objetivos, todo lo que queda es ejecutar la tarea y esperar los resultados.

3 Ejecución del análisis de vulnerabilidad OpenVAS

Para ejecutar la tarea recién creada solo tenemos que hacer clic en el botón de inicio verde de la siguiente manera:

Ejecute la tarea de escaneo.

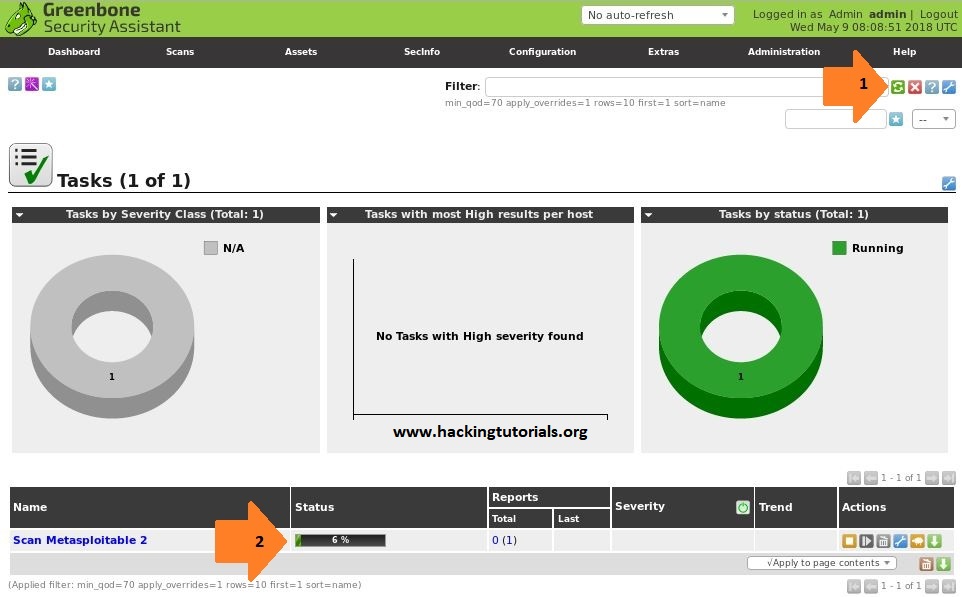

La tarea de escaneo se ejecutará ahora contra el objetivo seleccionado. Tenga en cuenta que el análisis completo puede tardar un tiempo en completarse. Cuando actualiza la página de tareas, podrá verificar el progreso de la tarea ejecutada:

- Recargar la página.

- Verifica estado / progreso de la tarea.

Escaneo de vulnerabilidad en progreso …

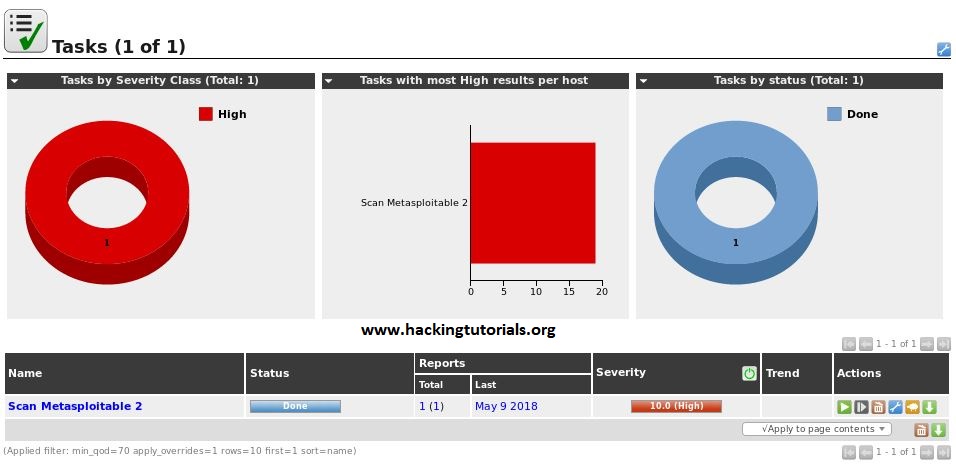

Después de esperar un rato, la tarea de escaneo finaliza y el estado cambia a ‘Listo’:

Análisis de vulnerabilidad terminado

Como era de esperar, podemos ver que OpenVAS encontró una serie de vulnerabilidades graves. Echemos un vistazo a los detalles de los resultados.

4 Interpretando los resultados del escaneo

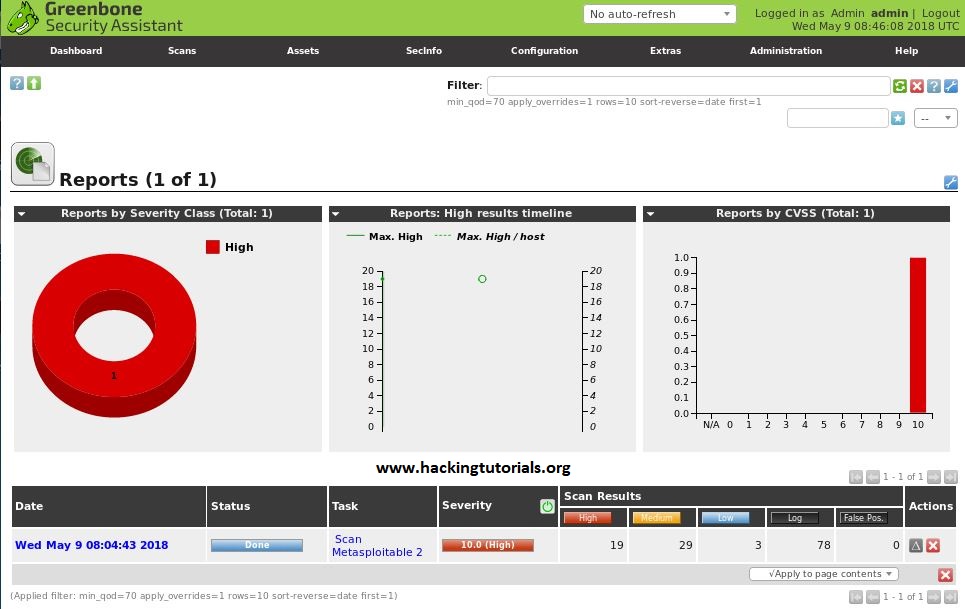

Ahora que el análisis de vulnerabilidad ha finalizado, podemos buscar ‘Escaneos -> Informes’ en el menú superior. En la página de informes, podemos encontrar el informe para la tarea de escaneo completa:

Informe de exploración de vulnerabilidades

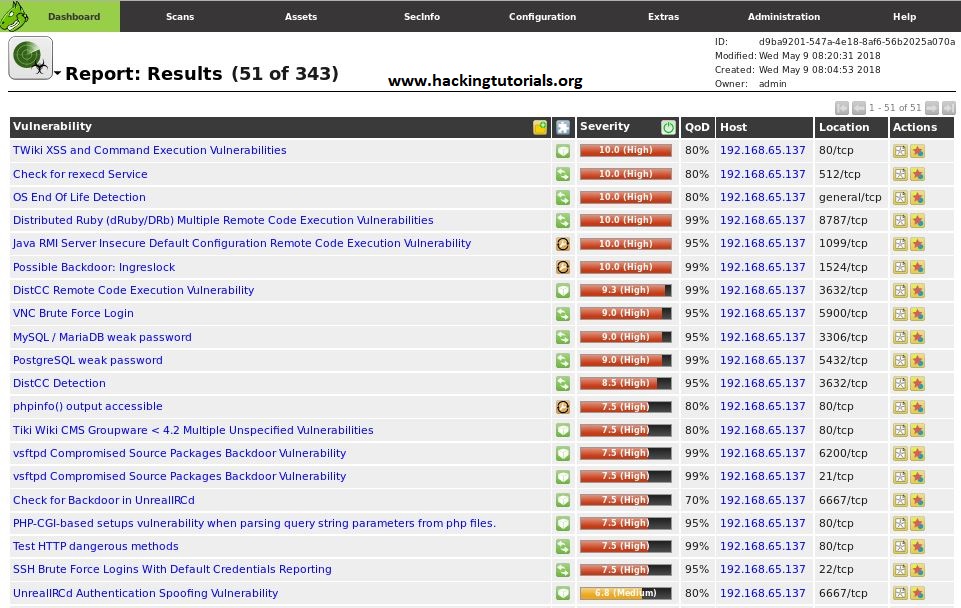

Al hacer clic en el nombre del informe, podemos obtener una descripción general de todas las vulnerabilidades descubiertas en la máquina Metasploitable 2, que ya es bastante probable. Los resultados se ordenan en la tasa de gravedad por defecto:

Vulnerabilidades descubiertas

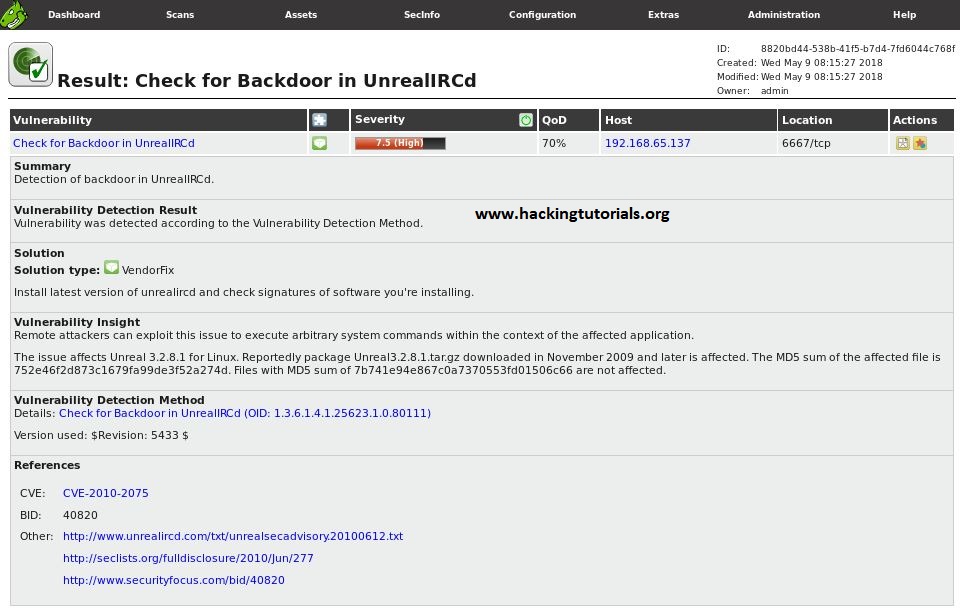

Cuando hacemos clic en el nombre de la vulnerabilidad, podemos obtener una descripción general de los detalles con respecto a la vulnerabilidad. Los siguientes detalles se aplican a una vulnerabilidad de puerta trasera en Unreal IRCD que hemos cubierto en un tutorial anterior:

Detalles de vulnerabilidad

Finalmente, también podemos exportar el informe en una variedad de formatos, tales como: XML, HTML y PDF. Podemos hacerlo seleccionando el formato deseado en el menú desplegable y haciendo clic en el ícono de exportación verde de la siguiente manera:

Exportar el informe de vulnerabilidad a PDF.

Por ahora, esto concluirá la parte 2 del escaneo de vulnerabilidad con el tutorial de OpenVAS.

Fuente: Hackingtutorials.org