Los cortafuegos son dispositivos usados para el control de tráfico entre puntos. Básicamente se encargan de inspeccionar las tramas de red y aplicar reglas, tomando una decisión sobre las acciones a realizar por dichas tramas.

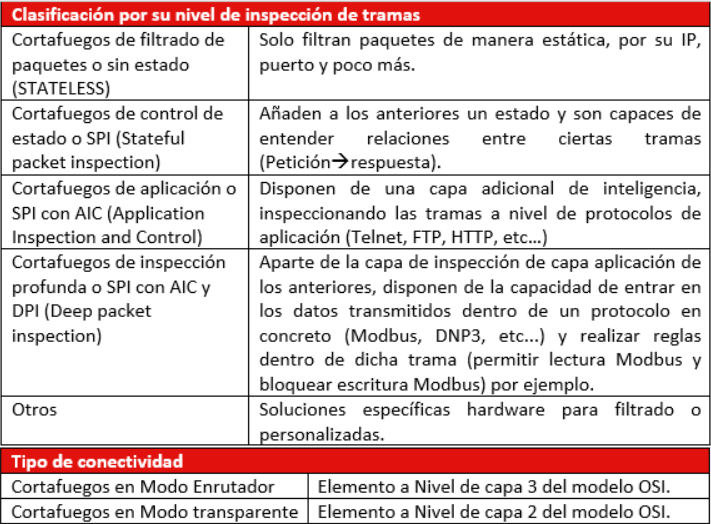

Existen varias clasificaciones para los cortafuegos dependiendo de la característica que deseemos destacar. Una de las clasificaciones de cortafuegos que normalmente debemos valorar es a qué nivel de inspección de la trama es capaz de aplicar políticas de seguridad y qué tipo de control es capaz de almacenar y gestionar dentro de una comunicación.

Esta clasificación determinará ciertos tipos de cortafuegos de acuerdo a el tipo de conectividad:

– Clasificación de Cortafuegos por su nivel de inspección de trama

Cortafuegos en Modo Enrutador

La mayoría de los cortafuegos usados son de tipo enrutador. Estos dispositivos, aparte del nivel de inspección de paquetes y filtrado que dispongan, tienen la capacidad de enrutar paquetes. Estos cortafuegos tienen dos interfaces, la externa y la interna, llamadas así debido a que normalmente eran utilizados para filtrar el tráfico del exterior o de internet y del interior o la red interna. Lo que tiene que quedar claro es que estos cortafuegos tienen interfaces de entrada y salida a nivel 3, por tanto disponen de IPs dentro de la arquitectura de red. Cuando reciben un paquete lo inspeccionan (aplican sus reglas de cortafuegos al nivel de inspección de paquete dentro de sus capacidades) y posteriormente enrutan (decrementan el número de salto del paquete, TTL, de la trama y aplican sus tablas de enrutado hacia el destino final o el siguiente salto) por lo que modifican el paquete original.

Una de las desventajas de estos cortafuegos enrutadores en redes industriales es el impacto en el tiempo de recuperación de red debido a los protocolos como STP y RSTP, ya que al aparecer en la tabla de enlaces, en caso de tener que recalcular dicha tabla por la pérdida de un enlace, se les considera con un tiempo medio de retardo igual al tiempo estimado de recuperación de la tabla de rutas, por lo que no se puede considerar tiempo “cero” de transmisión de paquetes.

Cortafuegos en Modo Transparente

Lo primero que debemos tener claro cuando hablamos de cortafuegos en modo transparente es que estamos refiriéndonos al modo en que se conectan a la red, no al modo de funcionamiento interno. Por lo tanto, un cortafuegos puede ser transparente con inspección de paquetes a nivel de aplicación. El ahorro de recursos al no realizar enrutado, puede verse reflejado en un aumento de la capacidad de inspección profunda de paquetes, crear ‘logs’ muy específicos para ciertos protocolos industriales o un tamaño más reducido.

Los cortafuegos en modo transparente tienen una característica específica diferenciadora: No disponen de IP dentro de la arquitectura de red, por esto realmente se conocen como cortafuegos transparentes. Pueden disponer de una IP de gestión por una interfaz distinta, pero no es estrictamente necesario. Esto va a suponer una serie de ventajas a la hora de elegir este tipo cortafuegos en nuestra instalación:

- Estos dispositivos no necesitan reconfigurar la arquitectura de red.

- Son la mejor solución cuando disponemos de una red compleja que no podemos modificar demasiado

- Queremos añadir seguridad delante de ciertos dispositivos, sin tener que modificar la IP del resto de la arquitectura de red.

Estos dispositivos no son visibles en la red al no tener IP, por lo que cualquier escaneo que se realice en la red no lo va a detectar. Al no ser detectado no puede ser un objetivo de ataques de forma directa, como pueden serlo los cortafuegos a nivel capa 3.

Los paquetes no ven modificado su TTL al pasar por estos cortafuegos transparentes, ya que éstos no enrutan y los tiempos de transmisión de un paquete no se ven modificados (se consideran 0). Por estas razones, podríamos instalar tantos cortafuegos industriales como deseásemos en una misma red. Podríamos disponer de un cortafuegos específico para cada protocolo industrial considerado débil, por ejemplo. Estos dispositivos también se pueden instalar dentro de redes de redundancia, por ejemplo anillos HSR, debido a que no se introducen retardos apreciables; dentro de este tipo de topología puede ser la única solución de cortafuegos viable.

Facilidad para elevar el nivel de seguridad

A la hora de aplicar normativas, como puede ser la ISA/IEC 62443, en la que se habla de creación de “zonas” y “conductos” para nuestras redes; estos dispositivos pueden ser de gran ayuda.

Esta normativa define una “zona” como un conjunto de dispositivos industriales, los cuales necesitan o disponen del mismo nivel de seguridad. La red de control debería considerarse una “zona con un nivel de seguridad alto”, por lo que incluir en esta zona, por ejemplo, un dispositivo heredado con un nivel de seguridad inferior, no estaría permitido. Pero si no podemos reemplazarlo por alguna razón, elevar el nivel de seguridad de este dispositivo mediante un cortafuegos transparente dedicado puede ser la única solución viable, la más rápida de implementar y la que menor impacto o riesgo para la integridad del resto de arquitectura puede tener.

Las nuevas soluciones de cortafuegos transparentes especialmente diseñados para entornos industriales disponen de mecanismos de inspección de paquetes para la mayoría de los protocolos industriales (MODBUS, DNP3, BACNET, etc.). Si añadimos estos protocolos industriales al conjunto de protocolos (SNMP, FTP, SMTP, etc.) que por defecto tienen implementados, permiten a estos cortafuegos controlar casi la totalidad del tráfico existente dentro de una red industrial.

Las recomendaciones aconsejan aumentar la seguridad a todos los dispositivos considerados con un nivel inferior al resto, es decir, reforzar el “eslabón más débil” mediante el uso de estos cortafuegos delante de dichos dispositivos y realizar una configuración de reglas lo más exhaustiva posible. Aplicaremos reglas de filtrado a todos los niveles de inspección de paquetes proporcionados por dichos cortafuegos, incluidas reglas a nivel de protocolos industriales.

Ejemplo de reglas a alto nivel para el protocolo Modbus (considerado con seguridad débil):

- Permitir tramas desde las “Estaciones de ingeniería” con “IPs: x.x.x.x/N” hacia el dispositivo “IP: x.x.x.y” por el puerto “502” del tipo “Modbus Lectura” todas y del tipo “Modbus Escritura” todas.

- Permitir tramas desde el “SCADA” con “IP: x.x.x.z” hacia el dispositivo “IP: x.x.x.y” por el puerto “502” del tipo “Modbus Lectura” todas y del tipo “Modbus Escritura” solo Escritura en Holding register (H1, H2, H3,…HN).

- Permitir tramas desde un “HMI” con “IP:x.x.x.h” hacia el dispositivo “IP:x.x.x.y” por el puerto “502” del tipo “Modbus Lectura” pero solo (Holding register y Coils)

- Denegar el protocolo Modbus al resto de IPs.

Esto permite elevar el nivel de seguridad de cualquier dispositivo anteriormente débil hasta un nivel de riesgo aceptable por la empresa o normativa, al considerarlo como un conjunto formado por el dispositivo y el cortafuegos.

Los “conductos”, según explica la normativa, es cualquier camino donde fluya información entre dos zonas, y una forma muy fácil de implementar la seguridad que necesitan nuestros conductos, sin necesidad de modificar la arquitectura de red, es mediante estos cortafuegos transparentes, como se muestra en la siguiente imagen.

Un, dos, tres… probando

La facilidad de instalación y la de creación de nuevas reglas para estos cortafuegos transparentes puede llevarnos al error de no pasar por un entorno de pruebas. Aquí es donde entran a funcionar otras dos de las funcionalidades más reseñables de estos dispositivos: la funcionalidad de alerta y logado y, sobre todo, la funcionalidad de ‘Modo Test’.

La posibilidad de dejar un cortafuegos en ‘Modo Test’ una vez creadas todas sus reglas permite observar el comportamiento de éste durante cualquier ciclo de funcionamiento de nuestra industria, en este momento nuestro cortafuegos transparente deja pasar todo el tráfico, solamente analiza y loga. El sistema de logado y alerta, nos permite registrar si alguna de las reglas actuales ha sido disparada durante el funcionamiento normal, permitiendo refinarlas hasta considerarlo preparado. Una vez conseguido este refinado de reglas, y probado que nuestro cortafuegos transparente no va a bloquear ninguna de nuestras operaciones, podemos considerarlo listo para pasarlo a producción o ‘Modo Operativo’.

Este cambio de ‘Modo Test’ a ‘Modo Operativo’, permite desplegar un cortafuegos transparente, casi sin realizar una parada de nuestros sistemas, concediéndonos después el tiempo necesario de configuración y prueba.

Una de las preguntas que más incertidumbre genera sobre estos cortafuegos es qué sucede si el tráfico es muy elevado y empieza a descartar paquetes considerados críticos, o lo que es lo mismo ¿Cómo afecta a la ALTA DISPONIBILIDAD? La respuesta es fácil, esto no sucede. Estos cortafuegos están diseñados para soportar altos niveles de tráfico, pero como suele pasar con otros dispositivos de este tipo, permite alertar ante un tráfico elevado, y, cuando se satura (algo realmente improbable), aparte de alertarnos, pasa a ‘Modo Test’, esto es así gracias a que estos dispositivos están diseñados para primar la Alta Disponibilidad, por lo que simplemente dejaría de bloquear paquetes y dejaría fluir todo el tráfico.

La solución no es comprar cortafuegos de este tipo e instalarlos delante de cada dispositivo industrial. Debemos disponer una política de seguridad muy clara, realizar auditorías de seguridad externas o internas, y, con los resultados obtenidos, discutir entre todos los implicados en la empresa (operadores, responsables de sistemas, ejecutivo, fabricantes, etc…) cuales son los riesgos encontrados, cuales son los riesgos asumibles y cómo pueden ayudarnos a elevar los niveles de seguridad las diferentes soluciones del mercado.

Fuente: Segu-info.com.ar