Adhrit es una herramienta de reversión y análisis de APK de código abierto de Android que puede ayudar tanto a los investigadores de seguridad como a los entusiastas de CTF. La herramienta es un esfuerzo para reducir la cantidad de tiempo invertido en la inversión y el reconocimiento básico de las aplicaciones de Android. El proyecto aún está en progreso y continuamente incorporará características con el tiempo.

USOS:

- Extrae los contenidos apk.

- Desarma bibliotecas nativas

- Extrae jar de dex.

- Extrae el código fuente en Java.

- Extrae el código fuente en Smali.

- Recompila smali en APK

- Firma el APK

- Verifica los puntos de inyección de bytecode.

- Analiza los permisos utilizados por la aplicación.

- Vacia el Manifiesto.

- Vacia los detalles del certificado.

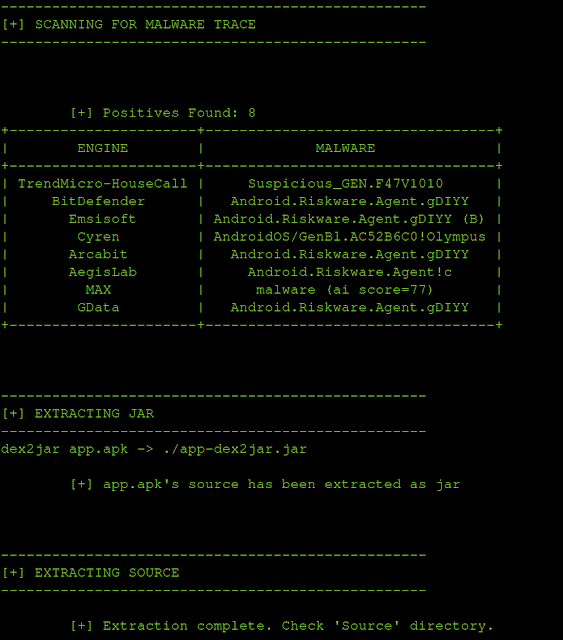

- Comprueba huellas de malware en la base de datos VirusTotal .

PRE-REQUISITOS:

- Linux o MAC

- Java JDK

USO:

- Descarga el zip o clona el paquete y extrae la herramienta (

git clone https://github.com/abhi-r3v0/Adhrit.git). - Coloque la aplicación en el directorio de herramientas.

- Abra una terminal y cd en el directorio.

- Ejecutar

python installer.pypara instalar las herramientas necesarias. - Úselo

python adhrit.py -hpara ayuda de uso.

Ejemplo: python adhrit.py -a my_app.apk

SCREENSHOTS:

NOTA:

- Nombres de archivos con dos ‘.’ puede dar un error Por favor, cambie el nombre de la aplicación en tales casos. Por ejemplo, si su nombre de archivo es

my.app.apk, renómbrelo paramyapp.apk

Fuente: Kitploit.com