Junto con la fiebre de las criptomonedas, ha ido en auge el minado clandestino por parte de piratas informáticos. La firma de ciberseguridad Trend Micro ha alertado de un nuevo tipo de malware que es usado para minar Monero. Bautizado como Digmine, opera como un enlace a un archivo de vídeo que es enviado mediante Facebook Messenger, pero que en realidad es un script auto ejecutable que secuestra la versión web y de escritorio del servicio de mensajería instantánea de la red social más usada en el mundo a través del navegador Google Chrome.

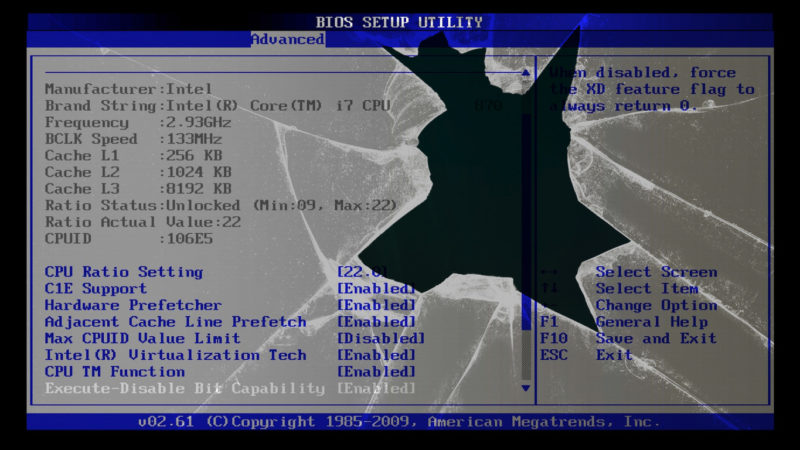

El malware Digmine está diseñado para saltarse los controles de la Chrome Web Store, pues su funcionamiento está basado en la conexión a un servidor de comando y control (C&C), lo que le permite descargar distintos componentes. Uno de ellos es la extensión maliciosa en el navegador Chrome que se inicia junto a la aplicación de Messenger, la cual conduce a la víctima a una web falsa que muestra el vídeo que forma parte del engaño. Si la persona tiene configurada su cuenta de Facebook para iniciar sesión de forma automática, Digmine manipula Messenger para enviar un mensaje a todos los contactos del titular de la cuenta con un texto que sugiere abrir el archivo del vídeo señuelo.

A través de otro servidor C&C, también descarga una versión editada del minero de Monero de código abierto de esta criptodivisa XMRig, la cual se dedica a minar en segundo plano para los hackers. Es notable cuando un ordenador ha sido afectado debido al consumo anómalo de recursos del equipo. Digmine solo funciona a través de la versión de escritorio de Messenger en Google Chrome, ya que si es abierto desde la app en un teléfono móvil, no funciona como debería.

«Digmine también realizará otras rutinas, como la instalación de un mecanismo de inicio automático de registro y un marcador de infección del sistema. Buscará e iniciará Chrome y luego cargará una extensión de navegador maliciosa que recupera del servidor de C&C. Si Chrome ya se está ejecutando, el malware terminará y volverá a iniciar Chrome para garantizar que la extensión se cargue. Si bien las extensiones solo se pueden cargar y hospedar desde Chrome Web Store, los atacantes omiten esto al iniciar Chrome (cargado con la extensión maliciosa) a través de la línea de comandos», explicó Trend Micro en un comunicado, y añadió:

La extensión [de Chrome] leerá su propia configuración desde el servidor de C&C. Puede indicar a la extensión que proceda con el inicio de sesión en Facebook o que abra una página falsa que reproducirá un vídeo. El sitio web señuelo que reproduce el vídeo también sirve como parte de su estructura de C&C. Este sitio pretende ser un sitio de transmisión de vídeo, pero también contiene una gran cantidad de configuraciones para los componentes del malware.

Los investigadores sospechan de Corea del Norte como país de origen, pero no tienen aún evidencia concreta. De acuerdo con Trend Micro, los países afectadoshasta ahora son Azerbaiyán, Corea del Sur, Ucrania, Vietnam, Filipinas, Tailandia y Venezuela. Sin embargo, la firma de ciberseguridad considera que no tardará en llegar a otras naciones debido a su rápida propagación.

Trend Micro también ha informado a Facebook de sus hallazgos, por lo que ya han sido eliminados muchos de los enlaces maliciosos en su servicio de mensajería. La red social indicó en un comunicado: «Mantenemos varios sistemas automatizados para evitar que los enlaces y archivos dañados aparezcan en Facebook y en Messenger. Si sospechamos que su ordenador está infectado, le proporcionaremos un antivirus gratuito de nuestros socios de confianza.»

El interés de los piratas informáticos por Monero se debe a que la criptodivisa nació en 2014 como una alternativa aún más privada y anónima que Bitcoin. La diferencia con la cadena de bloques de Bitcoin es que esta te permite revisar el historial de una unidad, pero Monero registra el historial en su blockchain y no permite que el usuario pueda mirarlo. Por ello, se ha vuelto la favorita en los mercados negros de internet, como es la Deep Web.

Fuente: hipertextual.com