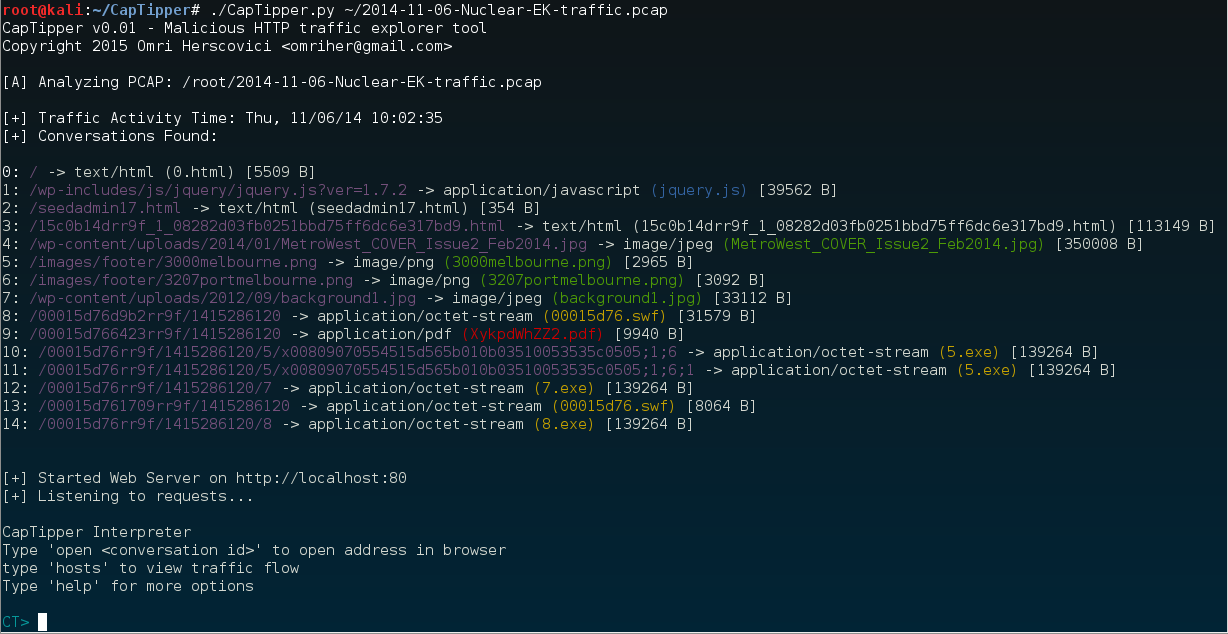

CapTipper es una herramienta en Python para analizar, explorar y simular el tráfico malicioso HTTP. CapTipper configura un servidor web que actúa exactamente como el servidor del archivo PCAP, y contiene herramientas internas, con una poderosa consola interactiva, para el análisis e inspección de: los hosts, objetos y conversaciones encontradas. La herramienta proporciona al investigador de seguridad un acceso fácil a los archivos y la interpretación del flujo de la red, y es útil cuando se trata de investigar exploits, precondiciones, versiones, ofuscaciones, complementos y shellcodes.

Al alimentar a CapTipper con una captura de tráfico Drive-By (por ejemplo, de un kit de exploits) se muestra al usuario los URI de las solicitudes que se enviaron y los metadatos de las respuestas. El usuario puede en este momento entrar en la dirección interna «http://127.0.0.1/[host]/[URI]» y recibir la respuesta nuevamente en el navegador. Además, se lanza un shell interactivo para una investigación más profunda usando varios comandos como: hosts, hexdump, info, ungzip, body, client, dump y más…

Al alimentar a CapTipper con una captura de tráfico Drive-By (por ejemplo, de un kit de exploits) se muestra al usuario los URI de las solicitudes que se enviaron y los metadatos de las respuestas. El usuario puede en este momento entrar en la dirección interna «http://127.0.0.1/[host]/[URI]» y recibir la respuesta nuevamente en el navegador. Además, se lanza un shell interactivo para una investigación más profunda usando varios comandos como: hosts, hexdump, info, ungzip, body, client, dump y más…

CapTipper lanza un pseudo servidor web local que escucha en todas las interfaces (0.0.0.0) y se comporta exactamente como los servidores web involucrados en el archivo PCAP. El servidor no es un servidor web real y no usa ninguna biblioteca de servidor web de Python. En su lugar, utiliza la biblioteca SocketServer y el análisis de solicitud. Las respuestas se realizan utilizando el socket bruto. El motivo es que los archivos incluidos en el PCAP no se almacenaran en el sistema de archivos para evitar poner en peligro la máquina de los investigadores en caso de que la herramienta se utilice en una estación de trabajo. De esta forma, tampoco existe ningún problema con la aparición de AntiVirus mientras se manipulan los archivos, ya que solo se almacenan en los «datasets» de memoria de CapTippers (descritos en el núcleo).

CapTipper está escrito en Python y requiere de Python 2.7 para que funcione correctamente. Fue probado en Windows, Linux y Mac, y no requiere ninguna instalación, todos los requisitos previos que pueda necesitar se incluyen en su carpeta de proyectos. Está utilizando una versión modificada de la biblioteca “pcap_parser” para analizar el archivo PCAP. La clase «CapTipper Core» implementa la mayoría de las funciones ejecutadas por la consola y está a cargo de crear y almacenar toda la información de PCAP.

CapTipper admite la realización de informes HTML para una visualización y uso compartido y también informes JSON para la recopilación de información posterior a un análisis por parte de un tercero.

Fuente: Guru de la Informatica