Los servicios en línea suelen considerar los enlaces de un solo uso enviados por SMS como una conveniencia de bajo riesgo. Un nuevo estudio demuestra que estos enlaces pueden exponer grandes cantidades de datos personales durante años.

Las URL maliciosas siguen pasando del correo electrónico a los SMS

Según Proofpoint, los ciberdelincuentes prefieren las URL maliciosas a los archivos adjuntos , ya que son más fáciles de ocultar y tienen más probabilidades de evadir la detección. Estos enlaces se incrustan en mensajes, botones e incluso dentro de archivos adjuntos como PDF o documentos de Word para incitar a hacer clic e iniciar la suplantación de credenciales o la descarga de malware.

SEKOIA.IO descubrió recientemente que las API de gestión expuestas en enrutadores celulares industriales estaban siendo utilizadas de forma abusiva para enviar mensajes SMS de phishing.

La Unidad 42 de Palo Alto Networks identificó una gran operación coordinada de smishing que utiliza cientos de miles de dominios de corta duración y suplantación de marca para robar datos personales y financieros a través de mensajes de phishing SMS en todo el mundo.

Los investigadores del Grupo IB informan que los estafadores están abusando de servicios legítimos basados en SMS al activar repetidamente mensajes de verificación y notificación para generar tráfico ilegítimo, lo que aumenta los costos de mensajería y la carga de infraestructura para las empresas.

Cómo los investigadores recopilaron datos a través de portales SMS públicos

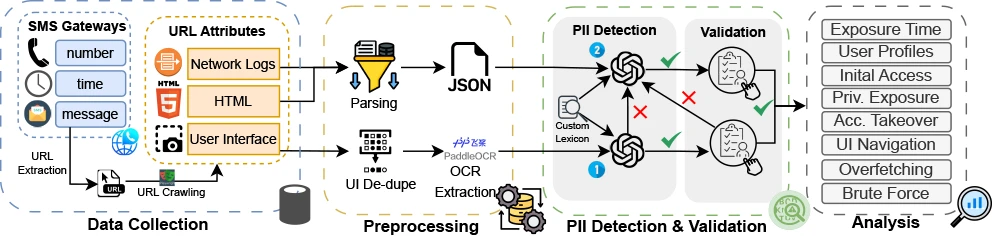

En el estudio, los investigadores crearon su conjunto de datos utilizando portales de SMS públicos, sitios web que muestran los mensajes enviados a números de teléfono temporales. De estos portales, recopilaron más de 33 millones de mensajes vinculados a más de 30.000 números de teléfono. De este conjunto, extrajeron aproximadamente 323.000 URL únicas.

Esos enlaces apuntaban a más de 10.900 dominios. Muchos pertenecían a plataformas de mensajería y servicios de verificación, mientras que una larga lista de proveedores más pequeños representaba casi la mitad de las URL. Esta combinación permitió al equipo estudiar una amplia gama de opciones de diseño relacionadas con el acceso por SMS.

Para comprender qué exponía cada enlace, los investigadores visitaron las URL mediante un navegador automatizado. Capturaron el contenido de la página, el tráfico de red y el HTML subyacente. Evitaron el envío de formularios y limitaron las solicitudes para minimizar el daño, a la vez que observaban el comportamiento del cliente.

El oleoducto avanza en cuatro etapas

Encontrar datos personales expuestos

La siguiente fase se centró en la exposición de datos personales. El equipo utilizó detección automatizada seguida de una revisión por expertos para identificar los datos de los usuarios. Examinaron el contenido visible de la página, junto con las respuestas ocultas de la API y los datos generados por el servidor.

De aproximadamente 147.000 URL accesibles, los investigadores confirmaron 701 endpoints que exponían datos personales de los usuarios. Estos endpoints pertenecían a 177 servicios diferentes.

Los datos expuestos incluían nombres, números de teléfono, direcciones de correo electrónico, direcciones postales, fechas de nacimiento, datos bancarios, números de la Seguridad Social y campos relacionados con el crédito. En muchos casos, varios tipos de datos aparecían juntos, lo que permitía crear perfiles de usuario detallados a partir de un único enlace.

Enlaces privados que siguen siendo válidos durante años

Uno de los hallazgos más significativos se relacionó con la duración de la actividad de estos enlaces. Las 701 URL confirmadas seguían funcionando cuando los investigadores accedieron a ellas, a menudo mucho después de enviar el mensaje original.

Más de la mitad de los enlaces expuestos tenían entre uno y dos años de antigüedad. Alrededor del 46 % tenía más de dos años. Algunos databan de 2019. Las pasarelas de SMS públicas rara vez conservan los mensajes durante tanto tiempo, lo que sugiere que la vida útil real de muchos enlaces podría extenderse aún más.

El riesgo comienza en cuanto se expone un enlace privado, pero aumenta con el tiempo. Cuanto más tiempo permanezca activo un enlace, mayores serán las posibilidades de abuso mediante registros, reenvío, dispositivos comprometidos, interceptación de mensajes, reciclaje de números de teléfono o acceso de terceros. Es similar a dejar una billetera en público: cuanto más tiempo esté ahí, más probable es que alguien la robe», declaró Muhammad Danish , asistente de investigación de la Universidad de Nuevo México y coautor del estudio, a Help Net Security.

Cuando la URL en sí se convierte en la credencial

En todos los casos confirmados, la posesión de la URL fue el único requisito para acceder. El estudio describe este patrón como un modelo de enlace portador, donde el propio enlace funciona como credencial. Cualquiera que poseyera el enlace podía ver los datos asociados.

En muchos servicios, el enlace contenía un token que se transfería a las API de backend . Algunas páginas procesaban datos del servidor, mientras que otras obtenían información después de la carga. Solo cinco servicios colocaban datos personales directamente en la URL, aunque los resultados de acceso eran similares una vez abierto el enlace.

Este diseño asume que el enlace se mantiene privado. Según Danish, la presión del producto es fundamental para que este patrón se mantenga extendido. Los «enlaces mágicos» basados en SMS facilitan flujos de trabajo fluidos con un solo toque y se ajustan a las expectativas de los usuarios móviles. Muchos proveedores de servicios asumen que solo el destinatario accederá a los enlaces y que los puntos finales privados no requieren protección adicional. Diversas pruebas demuestran que los SMS no proporcionan una barrera segura, a pesar de que los sistemas siguen confiando en ellos como tal.

Cuando los enlaces expuestos permiten la modificación de datos y la apropiación de cuentas

La mayoría de las páginas expuestas permitían acceso de solo lectura. Aun así, 15 servicios permitieron a los atacantes modificar datos personales. Estos casos involucraban formularios precargados que aceptaban modificaciones sin necesidad de comprobaciones adicionales.

Un ejemplo fue una página de solicitud de préstamo donde el enlace abría un formulario editable con amplia información financiera y de identidad. Durante las pruebas, el mismo token a veces se resolvía para diferentes usuarios, lo que aumentaba la exposición más allá del destinatario original.

El robo de cuentas se produjo en seis servicios. En estos casos, al abrir el enlace, el visitante accedía a una sesión autenticada. Los atacantes podían acceder a paneles privados y cambiar direcciones de correo electrónico o contraseñas.

Los investigadores observaron estos comportamientos en plataformas de empleo y servicios de tutoría donde enlaces cortos conducían directamente a cuentas de usuario, eliminando la separación entre ver una página y ser tratado como usuario.

Datos adicionales ocultos en el tráfico de red

En 76 servicios, los sistemas backend enviaron más datos personales que la página mostrada. Las respuestas de red y el HTML generado por el servidor incluían campos que nunca se mostraban en pantalla.

En un caso, una página de seguimiento de pedidos mostraba una dirección, mientras que las respuestas de la API incluían números de teléfono, datos de geolocalización y datos del conductor. En otro, un servicio de préstamos devolvió números de ruta bancaria y números de la Seguridad Social que solo eran visibles en los registros de la red.

Estos datos se volvieron accesibles en cuanto se abrió el enlace, incluso antes de que la página terminara de cargarse. Danish afirmó que estas exposiciones a menudo pasan desapercibidas porque las pruebas se centran en los elementos visibles de la interfaz. Revisar el tráfico de red requiere tiempo adicional y conocimientos especializados. En algunos casos, se conservan datos sobrantes por comodidad durante el desarrollo. En otros, las rutas de código antiguas persisten tras los cambios de interfaz, lo que deja campos sensibles incrustados en las respuestas mucho después de que sean necesarios.

El diseño de tokens débiles permite una exposición masiva

El diseño de tokens jugó un papel fundamental en la expansión del impacto. Los investigadores analizaron la longitud de los tokens y los conjuntos de caracteres para estimar la entropía. Los tokens con menos de 64 bits de entropía, lo que significa que eran más fáciles de adivinar, se clasificaron como débiles. Alrededor del 73% de los servicios basados en tokens se clasificaron en esta categoría. En pruebas manuales, el equipo accedió a los datos de otro usuario en diez intentos para 13 servicios.

Algunos tokens reutilizaban identificadores internos, como números de cotización. Incrementar un valor solía devolver un registro de cliente diferente. Los enlaces cortos agravaban el problema al redirigir a URL más seguras, ya que los atacantes solo necesitaban adivinar el componente más débil.

Comprobaciones de verificación secundaria que fallan bajo presión

Solo un pequeño número de servicios utilizaban comprobaciones de verificación secundarias, y estas ofrecían poca protección. Los servicios las superponían a URL privadas enviadas por SMS y se basaban en datos personales estáticos, generalmente la fecha de nacimiento o el código postal, para controlar el acceso. Los diseños asumían que la información se mantendría privada y sería difícil de adivinar. Cuatro servicios permitían intentos repetidos sin límites, bloqueos ni alertas, lo que posibilitaba los intentos repetidos.

Las comprobaciones también revelaron información adicional. Un servicio reveló un rango de edad tras introducir incorrectamente la fecha de nacimiento, lo que redujo el conjunto de posibles valores. Otro servicio envió los datos de verificación requeridos en otros mensajes SMS al mismo número de teléfono, lo que permitió acceder a un mensaje y exponer el resto.

Repensando la confianza en el acceso mediante SMS

El estudio cuestiona la suposición implícita en los servicios digitales de que la entrega de SMS crea un nivel de confianza suficiente. Tratar las URL como credenciales desplaza la seguridad de los sistemas de autenticación hacia la gestión de mensajes, la higiene de los dispositivos y la infraestructura de telecomunicaciones, áreas que la mayoría de los proveedores de servicios no controlan.

Los investigadores comunicaron sus hallazgos a 150 servicios afectados, informando los problemas individualmente en lugar de hacerlo a través de un programa coordinado. Solo 18 servicios respondieron y siete implementaron soluciones. Las llamadas telefónicas de seguimiento mejoraron la interacción en un pequeño número de casos. Una tasa de respuesta del 12% sugiere que la mayoría de las exposiciones reportadas permanecieron sin reconocer, lo que dejó los enlaces afectados activos y los datos de los usuarios accesibles durante períodos prolongados.

Mientras los enlaces privados estén diseñados primero para la conveniencia y después para la gestión del ciclo de vida, la exposición se vuelve inevitable.

Fuente y redacción: helpnetsecurity.com